در اینجا همه چیزهایی که باید در مورد آسیبپذیری افزایش امتیاز CVE-2021-4034 Polkit در هسته لینوکس بدانید آمده است.

لینوکس به عنوان یک سیستم عامل بسیار امن شناخته شده است. با این حال، مانند هر نرمافزار سیستمی دیگری، این نرمافزار نیز میتواند طعمه حفرهها و سوء استفادهها شود، که بدترین آنها آسیبپذیریهای افزایش امتیاز است که به دشمن اجازه میدهد مجوزهای خود را بالا ببرد و به طور بالقوه کل یک سازمان را در اختیار بگیرد. Polkit CVE-2021-4034 یک آسیب پذیری تشدید امتیاز حیاتی که بیش از 12 سال است که مورد توجه قرار نگرفته است و همه توزیع های اصلی لینوکس را تحت تأثیر قرار می دهد. این بسیار ویرانگر است که رتبه بحرانی 8 برای آسیب پذیری صادر شد. بنابراین، Polkit CVE-2021-4034 دقیقا چیست و چگونه می توانید آن را برطرف کنید؟

لینوکس به عنوان یک سیستم عامل بسیار امن شناخته شده است. با این حال، مانند هر نرمافزار سیستمی دیگری، این نرمافزار نیز میتواند طعمه حفرهها و سوء استفادهها شود، که بدترین آنها آسیبپذیریهای افزایش امتیاز است که به دشمن اجازه میدهد مجوزهای خود را بالا ببرد و به طور بالقوه کل یک سازمان را در اختیار بگیرد. Polkit CVE-2021-4034 یک آسیب پذیری تشدید امتیاز حیاتی که بیش از 12 سال است که مورد توجه قرار نگرفته است و همه توزیع های اصلی لینوکس را تحت تأثیر قرار می دهد. این بسیار ویرانگر است که رتبه بحرانی 8 برای آسیب پذیری صادر شد. بنابراین، Polkit CVE-2021-4034 دقیقا چیست و چگونه می توانید آن را برطرف کنید؟

آسیب پذیری افزایش امتیاز Polkit CVE-2021-4034 چیست؟

آسیبپذیری افزایش امتیاز Polkit، pkexec را که بخشی اجرایی از مؤلفه PolicyKit لینوکس است، به سلاح تبدیل میکند. pkexec یک فایل اجرایی است که به کاربر اجازه می دهد تا دستورات را به عنوان کاربر دیگر اجرا کند. کد منبع pkexec دارای حفره هایی بود که هر کسی می توانست از آنها برای به دست آوردن حداکثر امتیازات در یک سیستم لینوکس استفاده کند، یعنی تبدیل به کاربر اصلی شود. این باگ “Pwnkit” نامیده می شود و به عنوان CVE-2021-4034 ردیابی می شود.

آسیب پذیری Polkit در لینوکس به کاربران غیرمجاز اجازه می دهد تا کدهای مخرب را به صورت روت اجرا کنند. این می تواند مجموعه ای از اقدامات مخرب از جمله نصب درهای پشتی، کنترل کامل سیستم و ایجاد تغییرات دائمی در سیستم قربانی را انجام دهد.

چگونه از آسیب پذیری افزایش امتیاز Polkit CVE-2021-4034 سوء استفاده می شود؟

Polkit بسته ای است که با تمام توزیع های اصلی لینوکس مانند اوبونتو، فدورا و دبیان و توزیع های سرور مانند RHEL و CentOS ارسال می شود. خط مشی هایی را تعریف و مدیریت می کند که به فرآیندهای غیرمجاز اجازه می دهد تا با فرآیندهای دارای امتیاز در یک سیستم لینوکس ارتباط برقرار کنند.

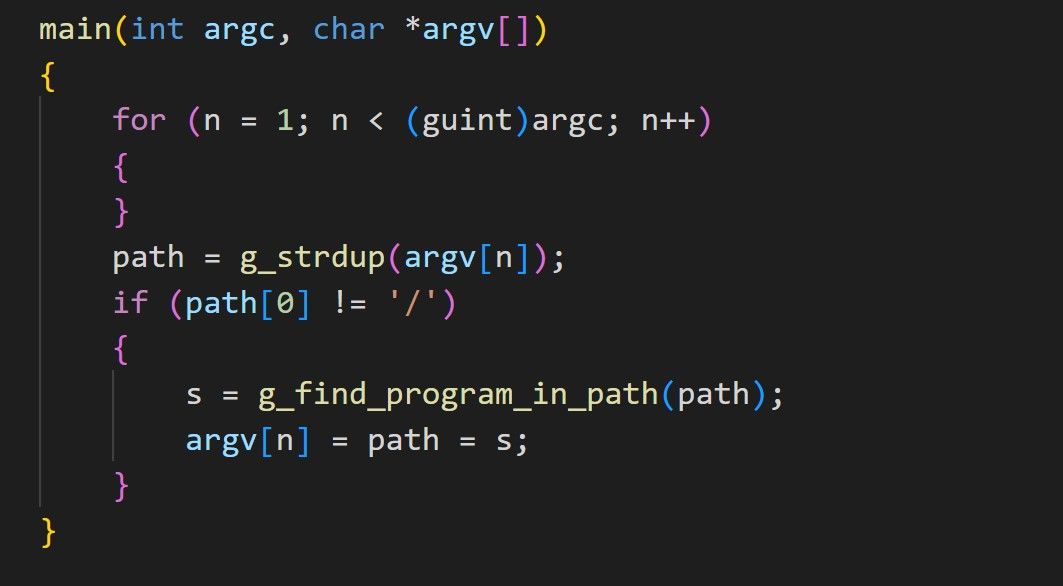

کامپوننت Polkit دارای یک بخش اجرایی به نام pkexec است که نحوه اجرای دستورات توسط کاربر را به عنوان کاربر دیگر مدیریت می کند. ریشه آسیب پذیری در کد منبع این فایل اجرایی نهفته است.

اکسپلویت Pwnkit اساساً از نحوه پردازش آرگومانها توسط سیستمهای *NIX و مکانیزمهای خواندن و نوشتن خارج از محدوده برای تزریق متغیرهای محیطی ناامن برای به دست آوردن امتیاز root استفاده میکند. اگر میخواهید در بخشهای فنی این اکسپلویت عمیق شوید، توصیههای امنیتی رسمی توسط محققانی که این آسیبپذیری را گزارش کردهاند را بررسی کنید.

آسیبپذیری CVE-2021-4034 بر چه کسی تأثیر میگذارد؟

این آسیب پذیری به راحتی قابل بهره برداری است و به عنوان مؤلفه آسیب دیده گسترده است. مهاجمان با سوء استفاده از این آسیبپذیری در محیطهای ابری، فضای عملیاتی کسبوکارهای بزرگ، به شدت تلاش میکنند تا اهرمهایی را به دست آورند.

قربانیان این آسیبپذیری شامل اوبونتو، فدورا، CentOS و Red Hat 8 هستند و به آنها محدود نمیشود. در زمان انتشار این قطعه، این آسیبپذیری در آخرین نسخههای توزیعها برطرف شده است. بنابراین، نسخه بیلد توزیع خود را بررسی کنید و در اسرع وقت آن را به روز کنید.

چگونه آسیبپذیری افزایش امتیاز CVE-2021-4034 Polkit را برطرف کنیم و آیا شما ایمن هستید؟

اگر از آخرین نسخه توزیع لینوکس خود استفاده می کنید، دیگر نیازی به نگرانی در مورد آسیب پذیری Polkit ندارید. اما، به عنوان یک بررسی ایمنی، این دستور را برای بررسی نسخه بسته PolicyKit نصب شده در سیستم خود اجرا کنید:

dpkg -s policykit-1

اگر خروجی این دستور نسخه ای برابر یا کمتر از 0.105.18 را برگرداند، سیستم شما آسیب پذیر است و نیاز به ارتقا دارد. برای رفع آسیبپذیری افزایش امتیاز CVE-2021-4034 Polkit، توزیع لینوکس خود را به آخرین نسخه بهروزرسانی کنید.

در مشتقات اوبونتو/دبیان، اجرا کنید:

sudo apt-get -y update && sudo apt-get -y upgrade

در Arch Linux اجرا کنید:

sudo pacman -Syyu

در Red Hat/Fedora/CentOS، این دستور را صادر کنید:

sudo dnf update && sudo dnf upgrade

سرورها و سیستم های لینوکس خود را از سوء استفاده های مخرب ایمن کنید

طبق آمار سرور لینوکس، لینوکس سیستم عاملی است که بیش از یک میلیون وب سرور را توانمند می کند. این داده ها باید برای نشان دادن دامنه آسیب پذیری CVE-2021-4034 Polkit و میزان مخرب بودن آن کافی باشد.

برای اضافه کردن به آن، مانند Dirty Pipe، هیچ راهی برای کاهش آن وجود ندارد جز به روز رسانی سیستم شما. بنابراین، سرورهای وب و سیستمهایی که نسخههای حساس Polkit را اجرا میکنند، در صورت ضربه خوردن با یک اکسپلویت، با دنیایی مشکل مواجه میشوند.

به همه افراد و نگهبانان سرور توصیه می شود که سیستم های خود را به روز کنند و ارتقا دهند. در صورتی که به روز رسانی سیستم به طور کلی یک گزینه نیست، می توانید به صورت جداگانه بسته پولکیت را برای بهبود امنیت سرور خود ارتقا دهید.