آیا بلوتوث هک می شود؟ در اینجا چیزی است که باید در مورد اینکه چگونه مجرمان سایبری می توانند با استفاده از بلوتوث شما را هدف قرار دهند، بدانید.

بلوتوث به لطف گنجاندن آن در دستگاههایی مانند گوشیهای هوشمند و تبلتها، اکنون یک فناوری پرکاربرد است. و در حالی که ما عادت کردهایم از آن برای اتصال دستگاهها به گوشیها، ماشینها و سایر نرمافزارهای خود استفاده کنیم، با این وجود بلوتوث دارای آسیبپذیری مناسبی است.

بنابراین آیا استفاده از بلوتوث بی خطر است؟ چگونه هکرها می توانند با استفاده از بلوتوث حمله کنند؟

بلوتوث چگونه کار می کند؟

در سال 1989، شرکت مخابراتی اریکسون شروع به کار بر روی یک جایگزین بی سیم برای ارتباط سریال RS-232 کرد. در سال 1996، نوکیا و شرکت های مشابه شروع به جستجوی پروتکل های مسافت کوتاه مانند بلوتوث کردند. همه این سازمان ها گروه علاقه ویژه بلوتوث (SIG) را تشکیل دادند.

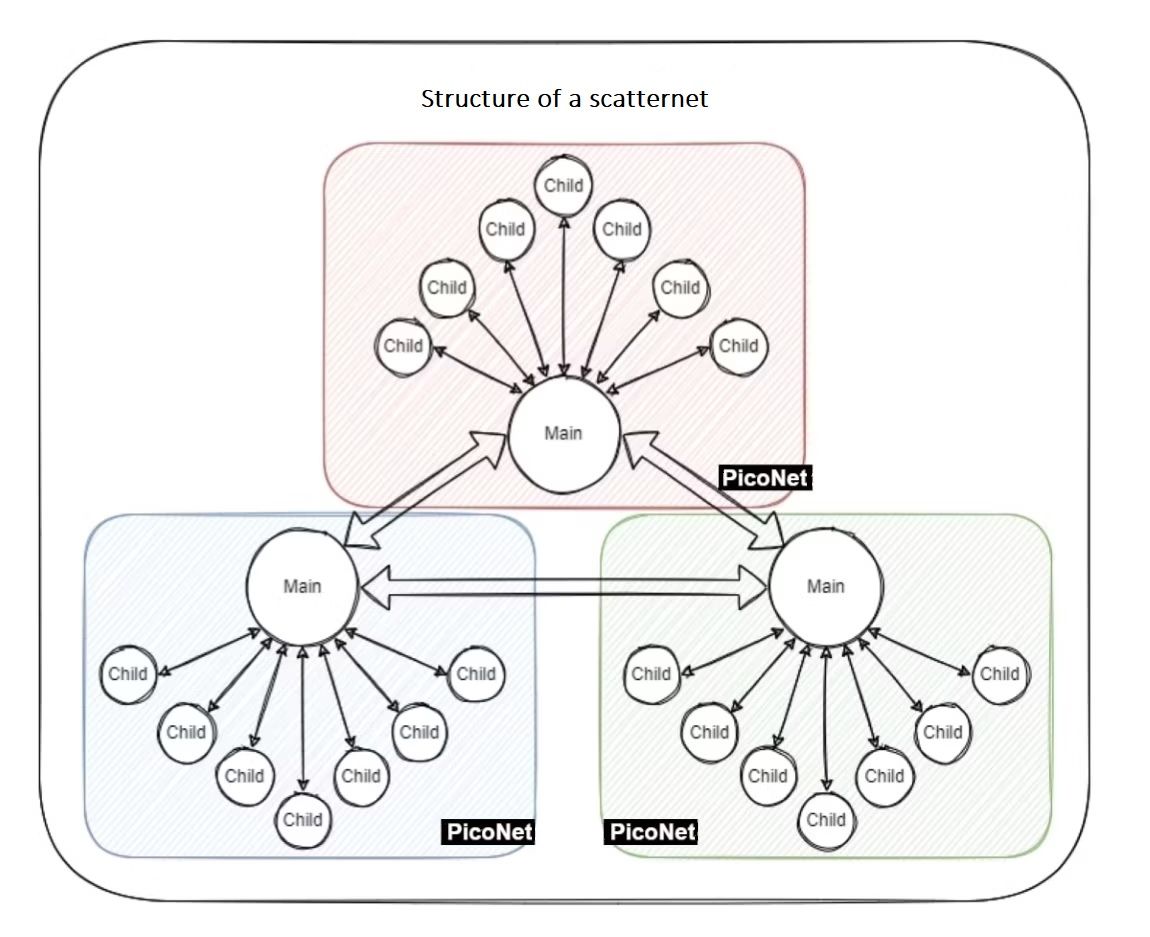

به طور کلی، فناوری بلوتوث شامل دستگاه والد و دستگاه های فرزند متصل به آن است. این یک پیکونت است. دستگاه های کودک در 10 متری دستگاه مادر قرار دارند. Piconets متحد می شوند و پراکندگی ایجاد می کنند. دستگاه والد در اینجا با دستگاه های فرزند ارتباط برقرار می کند.

با این حال، امکان صحبت مستقیم با دستگاه های کودک وجود ندارد.

امنیت بلوتوث چگونه کار می کند

سه مدل امنیتی اساسی در پروتکل بلوتوث وجود دارد:

- حالت غیر امن: هیچ برنامه امنیتی در این حالت وجود ندارد. مراحلی مانند احراز هویت، رمزگذاری و امنیت ارتباطات در دسترس نیستند.

- حالت امنیتی سطح سرویس: در این حالت امنیت فقط در سطح سرویس است. به عبارت دیگر، حتی اگر برنامه ای که از سرویس امن استفاده می کند در هنگام برقراری ارتباط نسبتاً ایمن باشد، هیچ حفاظت اضافی وجود ندارد.

- حالت امنیتی سطح پیوند: این حالت برخلاف بقیه در سطح اتصال کار می کند. هدف در اینجا جلوگیری از دسترسی غیرمجاز و تلاش برای محافظت کامل از سیستم است.

هر سرویس بلوتوث بر اساس آن حالت امنیتی دارد و امنیت را با سه سطح تامین می کند. برخی از خدمات ممکن است از مجوز و احراز هویت استفاده کنند، در حالی که برخی دیگر ممکن است فقط از احراز هویت استفاده کنند. دو مدل امنیتی مختلف برای دستگاه هایی که از این پروتکل استفاده می کنند وجود دارد.

علاوه بر این، سطوح امنیتی مختلفی هم برای دستگاه ها و هم برای سرویس ها در معماری امنیتی بلوتوث تعریف شده است. دو سطح امنیتی برای دستگاه ها وجود دارد:

- امن: اینها دستگاه هایی هستند که قبلاً هر گونه ارتباط دائمی با آنها برقرار کرده اید. تا زمانی که هیچ محدودیتی در لایه برنامه وجود نداشته باشد، آنها دسترسی نامحدود به همه خدمات دارند.

- ناامن: دستگاههایی که قبلاً با آنها ارتباط یا ارتباطی نداشتهاید در این دسته هستند. علاوه بر این، گاهی اوقات این دستگاهها به دلایل دیگر خطرناک و ناایمن توصیف میشوند، حتی اگر به آنها متصل شوید.

امکان تبادل فایل های زیادی در طول روز با فناوری بلوتوث وجود دارد. با این حال، اگر سرویسها و حالتهای امنیتی فوق را در نظر بگیرید، متوجه خواهید شد که باید به دستگاههایی که اجازه تبادل فایلها را میدهید، مجوزهای زیادی بدهید.

این یک مشکل امنیتی بزرگ برای دستگاه دیگری است که امتیازات زیادی نسبت به شما داشته باشد فقط به این دلیل که چند فایل را ارسال می کند. اما البته، برخی از اقدامات احتیاطی وجود دارد که می توانید انجام دهید.

چگونه امنیت بلوتوث خود را افزایش دهیم

تنظیم بلوتوث خود را در حالت “غیر قابل کشف” نگه دارید (انتقال غیرفعال است) و فقط زمانی که از آن استفاده می کنید به حالت “کشف” بروید. رها کردن تلفن هوشمند یا هر دستگاه بلوتوثی که استفاده میکنید در حالت شناسایی، دستگاه را در معرض مشکلات بلوتوث قرار میدهد. هنگامی که برای قدم زدن، رانندگی، یا حتی قدم زدن در اطراف دفتر خود هستید، هر کاربر بلوتوث در فاصله نزدیک می تواند سیگنال شما را دریافت کند و از آن برای دسترسی به دستگاه شما استفاده کند.

از ذخیره اطلاعات حیاتی خود – مانند شماره امنیت اجتماعی، اطلاعات هویتی، شماره سریال، رمز عبور و اطلاعات کارت اعتباری – در دستگاههای دارای بلوتوث خودداری کنید. اگر به هر حال این کار را انجام میدهید، حداقل مطمئن شوید که آنها در سرویسهای sandbox با استفاده از رمزهای عبور پیچیده و لایههای تأیید اضافی مانند احراز هویت دو مرحلهای (2FA) ذخیره میشوند.

اگر میخواهید از طریق بلوتوث به دستگاهی متصل شوید، این اتصال را در مکانی امن برقرار کنید. این باعث می شود تعداد مهاجمان احتمالی در مجاورت شما محدود شود.

چگونه هکرها به بلوتوث حمله می کنند؟

هنگامی که صحبت از بلوتوث می شود، مجموعه بزرگی از بردارهای حمله وجود دارد. با بهره برداری از آسیب پذیری های بلوتوث، مهاجم به دستگاه قربانی دسترسی غیرمجاز پیدا می کند.

هنگامی که مهاجم دسترسی پیدا می کند، از افزایش امتیاز استفاده می کند، یعنی از یک سوء استفاده کوچکتر برای دسترسی به سیستم گسترده تر و کنترل اهرم استفاده می کند. در نتیجه، از بین بردن شواهد، حمله به دستگاه های دیگر یا حتی تصرف کل دستگاه ممکن می شود.

دستگاه های بلوتوث معمولاً از فواصل دور ایمن در نظر گرفته می شوند. با این حال، این اشتباه است. حمله از فاصله 1500 متری با آنتن های با بهره بالا و حتی بیشتر به لطف بلوتوث 5، آخرین نسخه فناوری و توسعه ساختارهای شبکه امکان پذیر است.

روش کلی مهاجمان تولید نتایج غیرمنتظره با انتقال فایل های اشتباه است. هنگامی که یک سیستم یک فایل غیرمنتظره دریافت می کند و سطح امنیتی مشخص شده کافی نیست، یا در حالت ناپایدار قرار می گیرد یا سیستم از کار می افتد. مهاجمانی که از این موقعیت ها سوء استفاده می کنند می توانند حملات زیادی را بر روی دستگاه های آسیب پذیر انجام دهند. فهرست آنچه در نتیجه این حملات می توان به دست آورد گسترده است و شامل موارد زیر است:

- برقراری تماس یا پیامک

- مشاهده، اصلاح یا بهروزرسانی فایلها.

- تداخل با رسانه هایی که ممکن است حاوی محتوای حساس مانند عکس، فیلم یا صدا باشد.

- سرقت اطلاعات یا سرقت ارزش مادی.

- نمایش چیزی توهین آمیز روی دستگاه

به طور خلاصه، مهاجمان می توانند حقوق دسترسی به تمام عملیاتی را که می توانید در سطح امتیاز root انجام دهید، بدست آورند. این وضعیت معمولاً به این دلیل رخ می دهد که بلوتوث و تراشه های مشابه مستقیماً به تراشه اصلی متصل هستند و محدودیتی برای تراشه اصلی وجود ندارد. حداقل با محدود کردن مجوزها، می توانید امتیازات ریشه را در طول حمله محدود کنید.

آسیب پذیری Blueborne چیست؟

این آسیبپذیری با نام Blueborne که در سپتامبر ۲۰۱۷ منتشر شد، بار دیگر نشان داد که فناوری بلوتوث چقدر میتواند ترسناک باشد. به لطف این حمله، اجرای کد از راه دور در بسیاری از دستگاهها امکانپذیر شد (اگرچه دسترسی از راه دور را میتوان امنتر کرد).

Blueborne تفاوت قابل توجهی با سایر حملات داشت. بردارهای فوق نیاز به اجازه کاربر دارند. به عبارت دیگر، کاربر نهایی مواردی مانند درخواست انتقال فایل، درخواستهای اتصال و درخواستهای اعتماد دستگاه را تأیید میکرد. با این حال، در Blueborne، کاربر نیازی به دادن هیچ مجوزی نداشت. امکان استفاده از راه دور وجود داشت.

منطق آسیب پذیری های قابل بهره برداری از راه دور

یکی از مهم ترین نکات در مورد آسیب پذیری هایی که حملات از راه دور را فعال می کند این است که نیازی به تایید کاربر ندارند. سه قانون اساسی برای این وجود دارد:

- برای بهره برداری نباید به تعامل انسانی نیاز داشته باشد.

- نباید در مورد وضعیت فعال سیستم فرضیات پیچیده ای ایجاد کند.

- پس از بهره برداری، باید سیستم را در حالت پایدار باقی بگذارد.

به عبارت دیگر، یک هکر می تواند با استفاده از آسیب پذیری بدون اطلاع قربانی حملاتی را انجام دهد. بهترین مثال برای این امر بدون شک حمله Blueborne خواهد بود. با استفاده از فناوری بلوتوث، مهاجم می تواند به دستگاه های یک فرد یا حتی توده ها دسترسی پیدا کند و آنها را دستکاری کند.

حملات بلوتوث را دست کم نگیرید

اتصال بلوتوث خود را باز نگذارید و هرگز اتصالات بلوتوثی را که به آنها اعتماد ندارید قبول نکنید. نرم افزار خود را به روز نگه دارید و دستگاه های بلوتوث استفاده نشده را از لیست دستگاه های قابل اعتماد حذف کنید. این روش ها از شما در برابر اکثر حملات از طریق بلوتوث محافظت می کنند.

البته، امنیت کامل وجود ندارد و بردارهای حمله مانند تکنولوژی به تکامل خود ادامه خواهند داد.