سوء استفاده از Dirty Pipe که به لینوکس ضربه می زند عواقب بزرگی دارد. در اینجا دلیلی وجود دارد که شما باید رایانه لینوکس خود را امروز به روز کنید.

لینوکس طعمه آسیبپذیری شدید دیگری در افزایش امتیازات شده است که اخیراً به حفره گروههای کنترل دسترسی پیدا کرده است که به عوامل تهدید اجازه میدهد از کانتینرها فرار کنند و کد دلخواه را اجرا کنند. این آسیبپذیری جدید، مکانیزم لولهکشی در لینوکس را به سلاح تبدیل میکند و از آن برای دسترسی به نوشتن با امتیازات روت استفاده میکند.

این در حال افزایش ابروها در سراسر جامعه لینوکس است و به عنوان یکی از جدی ترین تهدیدات کشف شده در لینوکس از سال 2016 به عنوان نامزد معرفی شده است.

Dirty Pipe در لینوکس چیست؟

آسیبپذیری Dirty Pipe در لینوکس به کاربران غیرمجاز اجازه میدهد تا کدهای مخربی را اجرا کنند که قادر به انجام مجموعهای از اقدامات مخرب از جمله نصب درهای پشتی در سیستم، تزریق کد به اسکریپتها، تغییر باینریهای مورد استفاده توسط برنامههای بالا، و ایجاد پروفایلهای کاربر غیرمجاز هستند.

این باگ بهعنوان CVE-2022-0847 ردیابی میشود و از آنجایی که شباهت زیادی به گاو کثیف دارد، یک آسیبپذیری لینوکس به راحتی قابل بهرهبرداری از سال 2016 است که به یک بازیگر بد امتیاز و قدرت یکسانی میدهد، «Dirty Pipe» نامیده میشود.

لوله کثیف چگونه کار می کند؟

Dirty Pipe، همانطور که از نامش پیداست، از مکانیزم خط لوله لینوکس با نیت مخرب استفاده می کند. Piping یک مکانیسم قدیمی در لینوکس است که به یک فرآیند اجازه می دهد تا داده ها را به دیگری تزریق کند. این به کاربران محلی اجازه میدهد تا در هر سیستمی با اکسپلویتهای در دسترس عموم و به راحتی توسعهیافته، امتیازات ریشه را به دست آورند.

این یک روش ارتباطی یک طرفه و بین فرآیندی است که در آن یک فرآیند ورودی را از قبلی می گیرد و خروجی را برای بعدی در خط تولید می کند.

Dirty Pipe از این مکانیسم همراه با تابع splice برای بازنویسی فایلهای حساس فقط خواندنی به عنوان مثال، /etc/passwd استفاده میکند، که میتواند برای به دست آوردن پوسته ریشه بدون رمز عبور دستکاری شود.

اگرچه ممکن است این فرآیند پیچیده به نظر برسد، چیزی که Dirty Pipe را بسیار خطرناک میکند این است که تکرار آن بسیار آسان است.

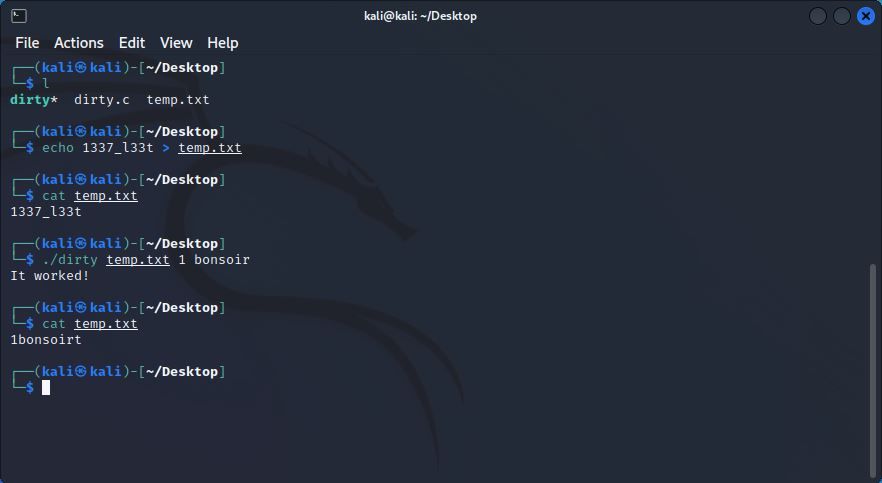

مراحل تکرار اکسپلویت

در اینجا مراحلی وجود دارد که باید طبق PoC اصلی توسط Max Kellerman دنبال کنید:

1. لوله خود را ایجاد کنید.

2. داده های دلخواه را به لوله وارد کنید.

3. داده های لوله را تخلیه کنید.

4. با استفاده از تابع splice، داده های فایل مورد نظر را درست قبل از افست هدف به لوله متصل کنید.

5. داده های دلخواه را در لوله وارد کنید که صفحه فایل کش را بازنویسی می کند.

چند محدودیت برای این آسیب پذیری وجود دارد. برای بهره برداری موفقیت آمیز باید شرایط خاصی رعایت شود.

محدودیت های بهره برداری

محدودیت های اکسپلویت عبارتند از:

1. عامل تهدید باید مجوزهای خواندن را داشته باشد، زیرا بدون آن نمیتوانند از تابع splice استفاده کنند.

2. افست نباید در مرز صفحه باشد.

3. فرآیند نوشتن نمی تواند از مرز صفحه عبور کند.

4. اندازه فایل قابل تغییر نیست.

آسیب پذیری لوله کثیف بر چه کسی تأثیر می گذارد؟

سطح حمله Dirty Pipe در تمام نسخههای هسته لینوکس از 5.8 تا 5.16.11 گسترده است. به زبان ساده، به این معنی است که همه توزیعها، از اوبونتو گرفته تا آرچ و هر چیزی در بین آنها، در معرض خطر قرار گرفتن توسط Dirty Pipe هستند.

نسخه های کرنل لینوکس تحت تأثیر از 5.8 تا 5.10.101 متغیر است.

از آنجایی که این آسیبپذیری در یک بخش اساسی از هسته لینوکس قرار دارد، میتواند در سرتاسر جهان عواقبی داشته باشد. سهولت بهره برداری همراه با گستره آن، Dirty Pipe را به یک تهدید بزرگ برای تمام نگهدارندگان لینوکس تبدیل می کند.

محققان هم به مشاغل و هم به کاربران مستقل هشدار می دهند که به محض ارائه به روز رسانی های امنیتی، سرورها و سیستم های خود را اصلاح کنند.

چگونه آسیب پذیری لوله کثیف را برطرف کنیم و آیا ایمن هستید؟

اگر سیستم شما مستعد ابتلا به Dirty Pipe است، بهترین اقدام این است که سیستم های خود را با آخرین به روز رسانی های امنیتی به روز کنید. این آسیبپذیری برای اولین بار توسط Max Kellerman از CM4all در 20 فوریه 2022 گزارش شد و یک وصله برای کاهش تهدید در نسخههای هسته 5.10.102، 5.15.25، و 5.16.11 توسط تیم امنیتی کرنل لینوکس در 23 فوریه 2022 منتشر شد. .

گوگل نقش خود را ایفا کرده و یک روز بعد در ۲۴ فوریه ۲۰۲۲، حفره اندروید را برطرف کرده است. بنابراین، اگر دستگاههای لینوکس خود را بهروز نگه داشتهاید، باید بدون نگرانی و ایمن باشید.

آینده لوله کثیف چیست؟

با توجه به آمار سرور لینوکس، این سیستم عامل انتخابی برای سرورهای وب با بیش از 1 میلیون در حال حاضر مستقر و آنلاین است. همه این دادهها باید برای روشن شدن دامنه Dirty Pipe و میزان مخرب بودن آن کافی باشد.

برای اضافه کردن به آن، درست مانند گاو کثیف، هیچ راهی برای کاهش آن به جز به روز رسانی هسته خود وجود ندارد. بنابراین، وب سرورها و سیستمهایی که نسخههای هسته حساس را اجرا میکنند، اگر با Dirty Pipe برخورد کنند، با دنیایی مشکل مواجه میشوند.

با توجه به اینکه ناوگانی از اکسپلویت ها در اینترنت در حال حرکت هستند، به همه نگهبانان سیستم توصیه می شود همیشه مراقب خود باشند و تا زمانی که سیستم هایشان وصله نشده است مراقب افرادی باشند که دسترسی محلی دارند.