چند نکته ساده می تواند به افزایش حریم خصوصی آنلاین شما کمک کند.

خلاصه عناوین

- بازرسی بسته عمیق چیست؟

- چگونه DPI بر حریم خصوصی اینترنت شما تأثیر می گذارد؟

- چگونه از خود در برابر بازرسی عمیق بسته محافظت کنید

نکات کلیدی

- Deep Packet Inspection (DPI) از شبکه ها در برابر حملات مخرب محافظت می کند، اما به دلیل نظارت، نگرانی های مربوط به حفظ حریم خصوصی را افزایش می دهد.

- DPI با بررسی محتوای بسته و توانایی یافتن فرستنده و گیرنده از بازرسی بسته استاندارد متمایز می شود.

- می توانید با استفاده از DNS از طریق HTTPS یا با ابزارهایی مانند GoodByeDPI و Spoof-DPI در برابر DPI محافظت کنید.

هر بار که یک صفحه وب را بارگذاری می کنید، جادوهای شبکه زیادی وجود دارد که در پشت صحنه انجام می شود. با این حال، در حالی که بیشتر جادوها به ارائه خدمات به صفحات وب و حفظ امنیت شما کمک می کند، برخی از اقدامات شبکه که مورد توجه قرار نمی گیرند، شما را در برابر مهاجمان آسیب پذیر می کنند.

بازرسی بسته عمیق (DPI) چیزی نیست که کاربر عادی اینترنت هر روز (یا همیشه) درباره آن صحبت کند. با این حال، می تواند به شدت بر حریم خصوصی شما تأثیر بگذارد.

بازرسی بسته عمیق چیست؟

بازرسی عمیق بسته (DPI) که به نام بسته sniffing نیز شناخته میشود، روشی برای بررسی محتویات بستههای داده زمانی است که به یک نقطه بازرسی خاص در یک شبکه میرسند. شبیه به این است که امنیت فرودگاه قبل از سوار شدن به هواپیما شما را زیر پا می گذارد، به جز اینکه DPI این کار را برای بسته های داده انجام می دهد و اطمینان می دهد که هیچ بسته مخربی وارد یا خارج از شبکه نمی شود.

DPI با استفاده از قوانین خاص و از پیش تعیین شده توسط مدیر شبکه یا یک ISP کار می کند. نه تنها میتواند بستههای داده مخرب یا قانونشکن را شناسایی کند، بلکه میتواند برنامه یا سرویسی را که بسته از آن منشا گرفته است، دقیقاً مانند ابزار Traceroute شناسایی کند. علاوه بر این، DPI همچنین میتواند با فیلترها کار کند و آن را قادر میسازد تا ترافیک شبکه را که از یک سرویس آنلاین یا آدرس IP خاص میآید شناسایی و مسیریابی کند.

DPI یک ابزار بسیار موثر برای محافظت از شبکه شما است. مدیران شبکه اغلب از آن به عنوان یک سیستم تشخیص نفوذ یا حتی یک سیستم جلوگیری از نفوذ استفاده میکنند، به دلیل قابلیتهای ردیابی بسته دادههای آن. همچنین توسط سازمان هایی استفاده می شود که به کارمندان اجازه می دهد رایانه های شخصی خود را به محل کار بیاورند و با استفاده از VPN به سرورهای شرکت متصل شوند تا از انتشار تصادفی نرم افزارهای جاسوسی، بدافزارها، کرم ها یا ویروس ها جلوگیری کنند.

از آنجایی که می تواند با فیلترها نیز کار کند، به مدیران شبکه اجازه می دهد تا کنترل کنند کدام برنامه ها می توانند داده ها را از طریق شبکه خود ارسال کنند. علاوه بر این، میتواند به مدیریت بهتر ترافیک شبکه کمک کند، و بستههای داده از برنامههای کاربردی با اولویت بالا را به سایرین ترجیح میدهد تا ارتباط یکپارچه را تضمین کند.

آخرین اما نه کماهمیت، ISPها اغلب از DPI برای جلوگیری از ارسال درخواستهای مخرب توسط مهاجمان از طریق شبکههایشان استفاده میکنند و از دستگاههای آسیبپذیرتر مانند دستگاههای دارای اینترنت اشیا که لزوماً بهترین اقدامات امنیتی را ندارند، محافظت میکنند. همچنین میتواند به ISPها کمک کند تا تلاشهای DDoS در دستگاههای IoT را مسدود کنند و محتوای وب را مطابق قوانین داده منطقه خاص تنظیم کنند.

DPI چه تفاوتی با فیلترینگ بسته معمولی دارد؟

روشهای معمولی فیلتر کردن بستهها یا تکنیکهای بازرسی فقط اطلاعات هدر یک بسته داده، از جمله اطلاعاتی مانند آدرس IP مقصد، آدرس IP مبدا، و شماره پورت را بررسی میکنند.

از سوی دیگر، DPI، علاوه بر داده های متصل به هر بسته ای که دستگاه با آن ارتباط برقرار می کند، طیف وسیع تری از ابرداده را می خواند. این به این معنی است که DPI هم در سربرگ بسته داده و هم از داده های واقعی که حمل می کند ضربه می زند. علاوه بر این، DPI همچنین میتواند فرستنده و گیرنده را برای بستههای داده جداگانه، از جمله برنامهای که از آن منشا گرفتهاند، شناسایی کند، کاری که تکنیکهای فیلتر کردن بستههای معمولی نمیتوانند انجام دهند.

این امر DPI را به روشی بسیار مؤثرتر برای فیلتر کردن بسته های شبکه تبدیل می کند. DPI همچنین میتواند تهدیدهای پنهان را در جریان داده شبکه پیدا کند و هرگونه تلاش برای استخراج داده، نفوذ بدافزار یا نقض خطمشیهای محتوای شبکه را علامتگذاری کند.

چگونه DPI بر حریم خصوصی اینترنت شما تأثیر می گذارد؟

در حالی که DPI برای محافظت از کاربران در برابر تهدیدات شبکه ایجاد شده است، این کار را به روشی کاملا تهاجمی انجام می دهد. ISP ها یا شرکت ها اغلب از این روش فیلتر برای مسدود کردن وب سایت ها یا محتوای خاص از شبکه های خود استفاده می کنند.

با این حال، وقتی در نظر بگیرید که DPI از طریق هر بسته داده ای که از رایانه شما خارج می شود عبور می کند، بلافاصله به یک کابوس حفظ حریم خصوصی تبدیل می شود. موارد مستند زیادی از استفاده از DPI برای مقاصد نه چندان خوب وجود داشته است، از جمله دولتها اطلاعات اینترنتی را سانسور میکنند و در بازاریابی یا تبلیغات، جایی که شرکتها میتوانند رفتار کاربر را نظارت کنند و مرور یا سایر دادهها را به شرکتهای بازاریابی یا تبلیغاتی بفروشند.

نگرانی اصلی در اینجا این است که DPI بتواند گیرنده یا فرستنده یک بسته داده خاص را شناسایی کند. این بدان معناست که اگر شبکه شما به خطر بیفتد یا به یک شبکه مخرب متصل شده باشید که DPI را روی بسته های داده ای که در کل فعالیت اینترنت شما حرکت می کنند اجرا می کند، به راحتی قابل ردیابی است.

این نیز دلیل دیگری برای دور ماندن از شبکههای Wi-Fi عمومی است، مگر اینکه در مکانی قابل اعتماد باشید. فهرست نکات امنیتی شبکه ما نیز برای کمک به ایمن سازی شبکه خانگی شما مفید است.

چگونه از خود در برابر بازرسی عمیق بسته محافظت کنید

خبر خوب این است که راههای مختلفی وجود دارد که میتوانید از بستههای داده گرانبهای خود در برابر ردیابی DPI محافظت کنید. در حالی که آنها به دانش فنی نیاز دارند، اکثر ابزارهای حفاظت از DPI شامل مستندات و توضیحات گسترده در مورد نحوه عملکرد ابزار هستند. بنابراین، اگر زمان کمی در اختیار دارید، میتوانید به خوبی از خود در برابر DPI محافظت کنید.

DNS از طریق HTTPS

DNS Over HTTPS یا DoH یک اقدام امنیتی است که برای جلوگیری از استفاده ISPها از DPI برای نظارت بر مشتریان خود و فروش آن دادهها به بازاریابی، تبلیغات یا هر شرکت دیگری که به دادههای استفاده از اینترنت شما علاقه دارد، ساخته شده است.

با DoH، پرسشها و پاسخهای DNS قبل از ارسال از طریق پروتکلهای HTTP یا HTTP/2 رمزگذاری میشوند. این رمزگذاری تضمین میکند که مهاجمان نمیتوانند ترافیک DNS را جعل یا تغییر دهند – یکی از عملکردهای اصلی DPI. علاوه بر این، از آنجایی که DoH درخواستهای حل نام را پنهان میکند، ISP شما یا هر کسی که از شبکه شما شنود میکند نمیتواند فعالیت اینترنتی شما را ببیند.

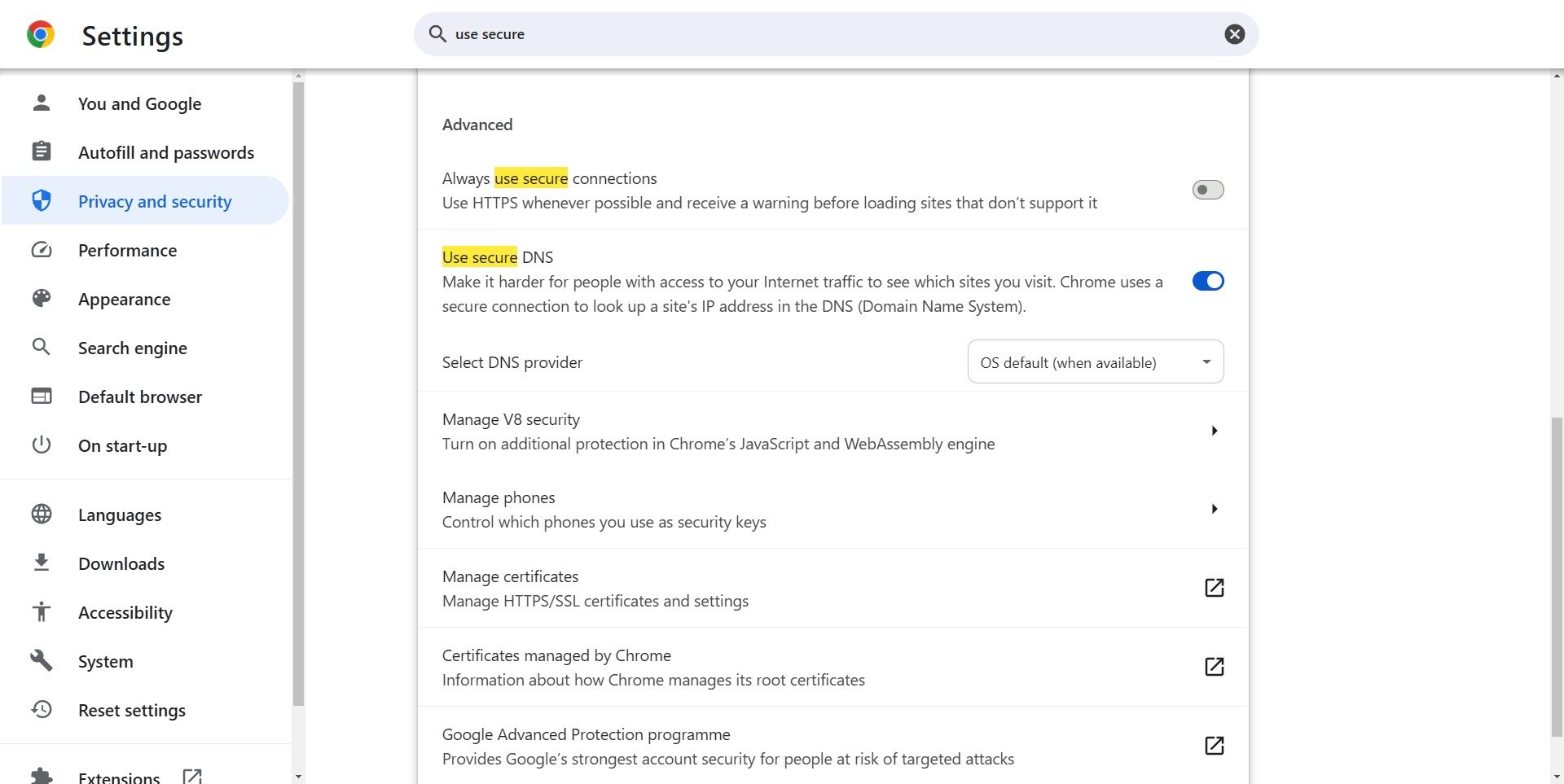

همچنین با فعال کردن گزینه Secure DNS، استفاده از آن در اکثر مرورگرهای وب محبوب، از جمله Chrome، Edge، Firefox، و عملاً هر مرورگر دیگری که دارای Chromium فعال است، آسان است. شما همچنین می توانید آن را در ویندوز، لینوکس یا macOS با تغییر آدرس DNS مورد استفاده رایانه خود فعال کنید. اگر به دنبال گزینه هایی هستید، باید لیست سرورهای DNS ما را برای بهبود امنیت اینترنت بررسی کنید.

با این حال، Secure DNS و سایر گزینههای DNS Over HTTPS فقط از درخواستهای DNS محافظت میکنند. آنها در برابر سایر اشکال بازرسی بسته عمیق محافظت نمی کنند و نمی توانند

خداحافظDPI

GoodByeDPI یک ابزار رایگان و منبع باز دور زدن DPI برای ویندوز است. این می تواند با ویندوزهای 7، 8، 8.1، 10 یا 11 کار کند، مشروط بر اینکه به آن دسترسی مدیریتی روی رایانه شخصی خود بدهید. اتصالات DPI را با استفاده از تقسیم کننده های نوری یا انعکاس پورت انجام می دهد، که با پاسخ دادن سریعتر از مقصد درخواستی، هیچ داده ای را مسدود نمی کند.

هم DPI غیرفعال و هم فعال را مسدود می کند و باید روی اکثر ISP ها بدون هیچ گونه پیکربندی اضافی کار کند. با این حال، اگر پیکربندی پیشفرض ابزار نتواند DPI ISP شما را دور بزند، صفحه GoodByeDPI GitHub دستورالعملهای مفیدی را در مورد نحوه حل مشکل ارائه میدهد.

جعل-DPI

اگر از لینوکس یا macOS استفاده می کنید، می توانید به جای آن از Spoof-DPI استفاده کنید. مشابه GoodByeDPI، Spoof-DPI یک ابزار ساده و سبک برای پیشگیری از DPI است که منبع باز و رایگان برای استفاده/دانلود است.

بسته به اینکه از لینوکس یا macOS استفاده می کنید، روش های مختلفی برای نصب این ابزار وجود دارد که در صفحه GitHub Spoof-DPI توضیح داده شده است. همچنین به خاطر داشته باشید که Spoof-DPI از DPI برای درخواستهای HTTP عبور نمیکند، اما همچنان یک اتصال پراکسی برای همه درخواستهای HTTP ارائه میکند. همچنین هیچ درخواست HTTPS را رمزگشایی نمی کند و از این رو، به هیچ گواهی SSL نیاز ندارد.