حملات فیشینگ IPFS می تواند شما را با مشکل مواجه کند. در اینجا نحوه اجتناب از آنها آورده شده است.

تکنیک های فیشینگ به ویژه با معرفی فناوری های جدید و پیشرفته به تکامل خود ادامه داده اند. اگرچه سیستم فایل بین سیاره ای (IPFS) مزایای زیادی را ارائه می دهد، اما به مجرمان سایبری اجازه می دهد تا کمپین های مخرب انجام دهند.

این حملات حتی بارزتر شده اند زیرا بسیاری از ذخیره سازی فایل، میزبانی وب و سرویس های ابری اکنون از IPFS استفاده می کنند. بنابراین حملات فیشینگ IPFS چیست و چگونه می توانید از آنها اجتناب کنید؟

حملات فیشینگ IPFS چیست؟

IPFS جایگزین پروتکل انتقال ابرمتن (HTTP) و پروتکل امن انتقال ابرمتن (HTTPS) به عنوان راهی برای توزیع شبکه جهانی وب می شود. برخلاف نسخه های قبلی خود که مبتنی بر مکان هستند، IPFS یک سیستم فایل توزیع شده است. به جای روش سنتی مشتری-سرور متمرکز، IPFS از شبکه های داده همتا به همتا (P2P) استفاده می کند که در سراسر جهان بدون نیاز به اشخاص ثالث یا مقامات متمرکز قرار دارند.

به دلیل ماهیت غیرمتمرکز IPFS، عوامل مخرب به طور فزاینده ای از سایت های داده P2P برای فریب دادن افراد ناآگاه برای افشای اطلاعات حساس یا نصب بدافزار استفاده می کنند. این مجرمان از شبکه IPFS برای میزبانی زیرساخت کیت فیشینگ خود استفاده می کنند، زیرا به راحتی می توانند فعالیت های خود را استتار کنند.

علاوه بر این، هر داده مخربی که بر روی یکی از شبکه های متصل (یا گره) آپلود شده است، می تواند در گره های دیگر توزیع شود. همچنین، این فایل های مخرب فقط توسط صاحبان آنها قابل حذف هستند.

از این رو، محتوای فیشینگ IPFS را می توان به راحتی توزیع کرد، تشخیص آن دشوارتر است و پایدار است.

انواع حملات فیشینگ IPFS

حملات فیشینگ IPFS می تواند افراد خاصی را به جای چندین کاربر تصادفی هدف قرار دهد. با این حال، کمپین های فیشینگ انبوه IPFS رایج تر هستند.

برای تسهیل حملات خود، این عوامل مخرب یکی از روش های زیر را به کار می گیرند:

- آدرسهای اینترنتی مخرب: مهاجمان از پیامهای متنی فیشینگ، ایمیلها، پیامهای مستقیم (DM)، پنجرههای بازشو یا کانالهای دیگر استفاده میکنند تا شما را فریب دهند تا روی پیوندهایی که به دروازههای IPFS مخرب منتهی میشوند کلیک کنید.

- جعل سیستم نام دامنه (DNS): از طرف دیگر، این عوامل مخرب ممکن است یک سرور DNS جعلی ایجاد کنند که شما را به یک دروازه IPFS مخرب هدایت می کند که میزبان یک وب سایت جعلی است.

- گواهینامه های لایه سوکت های امن (SSL): همچنین، ممکن است از یک گواهی SSL جعلی استفاده کنند تا شما را متقاعد کنند که از یک سایت قانونی بازدید می کنید.

نمونه ای از حملات فیشینگ IPFS

در ژوئیه 2022، بازیگران مخرب یک توکن جعلی را با نام توکن Uniswap (UNI) در بیش از 70000 آدرس کیف پول Uniswap Liquidity Provider (LPs) توزیع کردند. این هکرها کدی را در قرارداد هوشمند توکن مخرب جاسازی کردند و سایت جعلی آنها را قادر ساختند تا برند Uniswap را در اختیار بگیرد.

پیام آنها ادعا می کرد که بر اساس تعداد توکن های جعلی که قبلاً دریافت کرده بودند، به LP ها توکن های UNI بیشتری می دهند. با این حال، LP هایی که با پیام تعامل داشتند، فقط به قرارداد هوشمند مخرب اجازه دادند دارایی های خود را منتقل کنند. این منجر به از دست دادن بیش از 7500 ETH شد.

حملات فیشینگ IPFS چگونه کار می کنند؟

مهاجمان فیشینگ IPFS از وبسایتها، برنامهها یا دادههای معتبر سرمایهگذاری میکنند تا افراد ناآگاه را فریب دهند.

اول، آنها یک سایت یا برنامه جعلی ایجاد می کنند که شبیه نسخه قانونی است. سپس، آنها این پلتفرم جعلی را در شبکه IPFS میزبانی می کنند.

اگرچه IPFS عمدتاً از طریق شبکههای P2P در دسترس است، چندین دروازه IPFS عمومی – مانند ipfs.io یا dweb.link – کاربران سنتی وب را قادر میسازند به IPFS دسترسی داشته باشند. این کلاهبرداران از این دروازهها بهعنوان پراکسی استفاده میکنند، بنابراین میتوانید به فایلهای شبکه IPFS دسترسی داشته باشید، حتی اگر از کلاینت IPFS استفاده نمیکنید.

پس از ایجاد سایتهای جعلی و میزبانی آنها در دروازهها، مهاجمان فیشینگ شما را برای دسترسی به پلتفرمهای جعلی خود فریب میدهند. آنها ممکن است برای شما یک ایمیل، یک پیام متنی، یک DM یا پیامی در یک برنامه کاربردی مانند یک بازی یا برنامه بهره وری برای شما ارسال کنند.

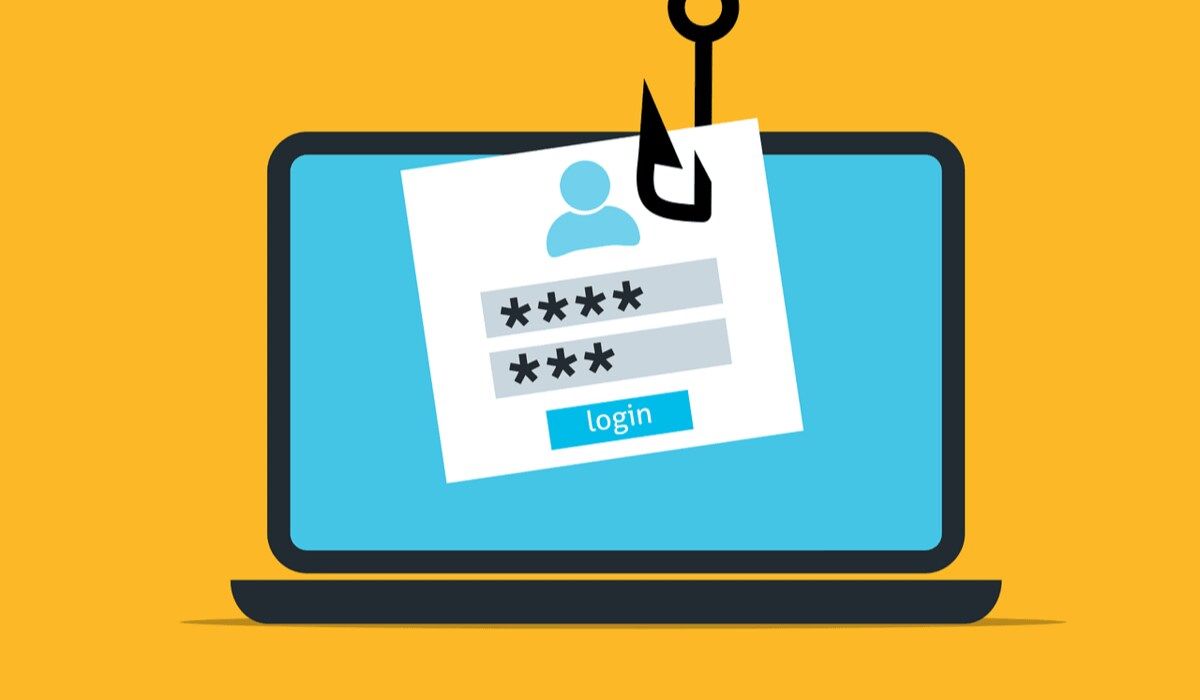

به عنوان مثال، یک مهاجم فیشینگ می تواند یک PDF برای شما ارسال کند که گفته می شود مربوط به DocuSign، سرویس امضای سند است. وقتی روی دکمه “بازبینی سند” کلیک می کنید، ممکن است به نظر برسد که در یک صفحه احراز هویت مایکروسافت هستید. با این حال، شما در یک سایت جعلی میزبان IPFS خواهید بود. اگر آدرس ایمیل یا رمز عبور خود را وارد کنید، مهاجم اطلاعات شما را جمع آوری کرده و احتمالاً از آنها برای حملات بعدی استفاده می کند.

این مهاجمان می توانند از هر موضوع یا فرمت فایلی استفاده کنند تا زمانی که شما را وادار به کلیک روی پیوندهای مخرب آنها کند.

3 نشانه رایج حملات فیشینگ IPFS

برای جلوگیری از حملات فیشینگ IPFS، باید نحوه ظاهر شدن آنها را تشخیص دهید. در اینجا سه نشانه رایج از این حملات مخرب آورده شده است:

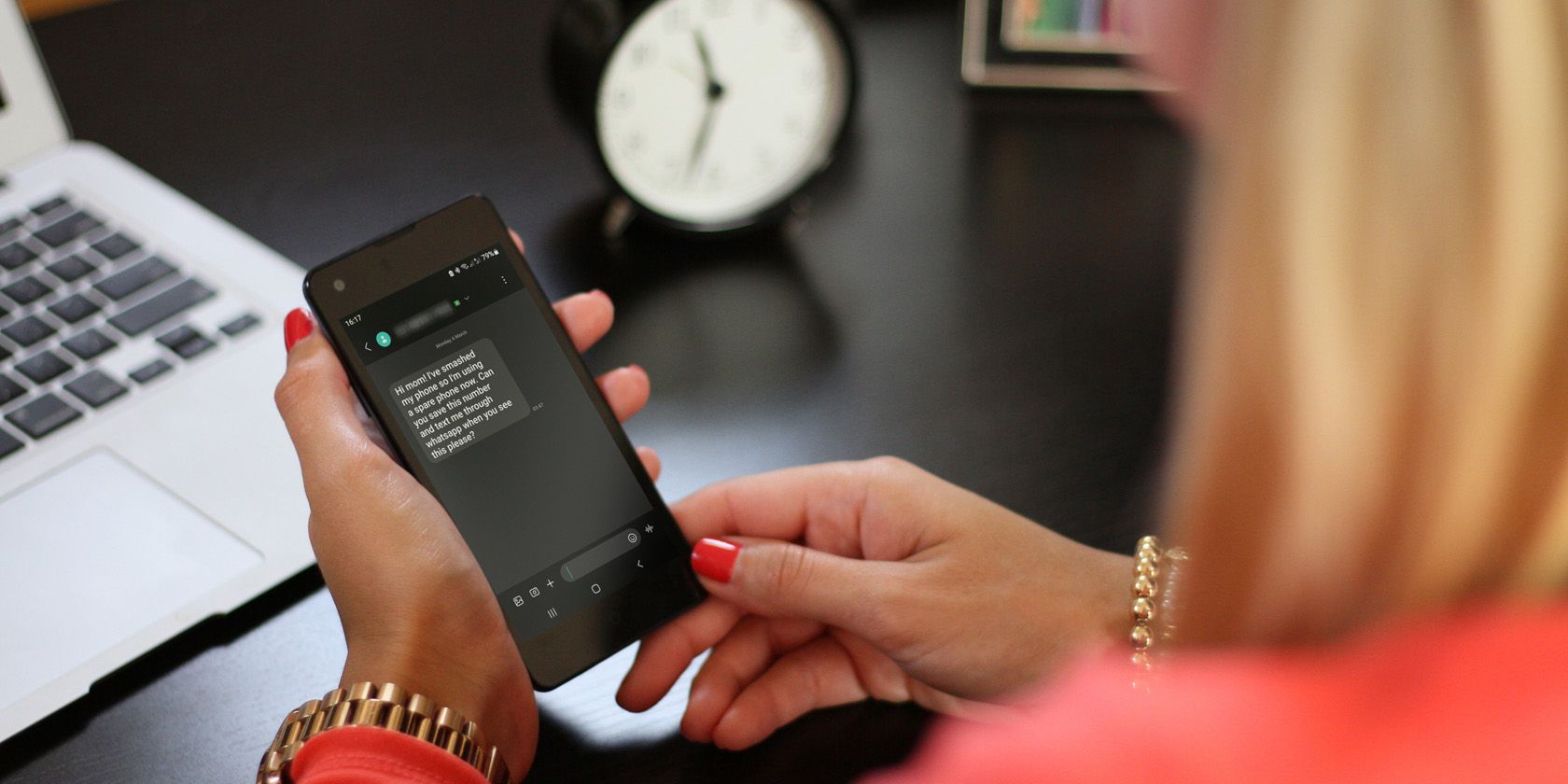

1. پیام های ناخواسته یا DM

مهاجمان فیشینگ عمدتاً پیامهای متنی، ایمیلها یا پیامهایی ارسال میکنند که از شما خواسته میشود روی یک پیوند کلیک کنید، معمولاً بدون هیچ جا. آنها میتوانند پرداختهای مالیاتی، احراز هویت، بهروزرسانیهای حساب، شفافسازی، یا سایر درخواستها و دستورات مشابهی را که غیرقابل توجیه به نظر میرسند، درخواست کنند.

این پیام ها معمولاً عمومی هستند و احتمالاً به طور خاص با شما صحبت نمی کنند. گاهی اوقات، مهاجمان فیشینگ IPFS از شما می خواهند که سریع عمل کنید تا چیزی را از دست ندهید یا دچار مشکل نشوید.

علاوه بر این، این کلاهبرداران گاهی اوقات به عنوان پلتفرم های قانونی ظاهر می شوند. آنها دستورالعملها را ارسال میکنند – بارها، غیرمعمول. اما اکثر شرکت ها هرگز اطلاعات حساس شما را بدون دلیل از طریق ایمیل، پیامک یا DM نمی خواهند.

2. URL های مشکوک یا گواهی های SSL

اگرچه بهتر است از کلیک کردن روی پیوندها در ایمیلها، متنها یا DM خودداری کنید، اگر کلیک کنید، ممکن است متوجه شوید که URLها با آدرس سایت قانونی مطابقت ندارند. گواهی SSL سایت نیز ممکن است نامعتبر یا متفاوت از سایت اصلی باشد.

3. دروازه های IPFS مخرب

اگر متوجه «IPFS» یا «CID» در پیوندی شدید و سایتی که میخواهید از آن بازدید کنید میزبان IPFS نیست، احتمالاً نشانهای از یک حمله فیشینگ است. این شناسه ها می توانند در ابتدا یا انتهای URL باشند.

صفحات میزبانی شده در IPFS دارای URLهایی هستند که به این شکل ظاهر می شوند: “https://

با این حال، اگر قرار است در شبکه IPFS باشید، میتوانید دروازه مورد استفاده در URL را بررسی کنید تا مشخص کنید که آیا مخرب یا ایمن است.

10 نکته برای ایمن ماندن با IPFS

شما باید دفاع خود را تنظیم کنید تا با پیشرفت حملات فیشینگ همگام شوید. نکات زیر را برای جلوگیری از حملات فیشینگ IPFS اعمال کنید.

- همیشه مرورگرها و نرم افزارهای خود را با آخرین وصله های امنیتی به روز نگه دارید.

- سعی کنید URL ها را به صورت دستی وارد کنید یا از پیوندهای نشانک شده استفاده کنید. در غیر این صورت، پیوندها را به درستی بررسی کنید تا مطمئن شوید که با سایت قانونی مطابقت دارند.

- در صورت امکان از احراز هویت دو مرحله ای (2FA) برای محافظت از حساب های خود در برابر دسترسی غیرمجاز استفاده کنید.

- اطمینان حاصل کنید که فقط از دروازه های IPFS قابل اعتماد استفاده می کنید. از دروازه های ناشناخته خودداری کنید.

- از دستگاه های خود با استفاده از محصولات آنتی ویروس به روز محافظت کنید.

- همیشه دستورالعملهای موجود در ایمیلها، متنها یا پیامهای پیامکی را از طریق کانالهای ارتباطی رسمی تأیید کنید، بهخصوص اگر تصادفی یا غیرمعمول باشند.

- گواهی SSL هر دروازه IPFS را بررسی کنید. همچنین، میتوانید IPFS Companion را نصب کنید تا از طریق مرورگر خود با شبکه ارتباط برقرار کنید.

- هنگام استفاده از دروازه های IPFS، می توانید از یک شبکه خصوصی مجازی (VPN) برای پنهان کردن آدرس خصوصی خود استفاده کنید. توجه داشته باشید که اگر گره IPFS را اجرا کنید، VPN ها موثر نخواهند بود.

- از sinkholing DNS یا فیلترهای وب برای مسدود کردن سایت های فیشینگ مبتنی بر IPFS استفاده کنید.

- در مورد روندهای IPFS به روز باشید، زیرا مجرمان سایبری احتمالاً تکنیک های پیچیده تری را برای کمک به برنامه های مخرب خود اختراع خواهند کرد.

مراقب باشید تا حملات فیشینگ IPFS را متوقف کنید

بازیگران بد همچنان به اختراع روش های جدید برای اجرای حملات فیشینگ ادامه می دهند. آنها شروع به استفاده از شبکه IPFS برای فریب و کلاهبرداری کرده اند.

با این حال، روشهای ضد هرزنامه و راهحلهای دیگر میتوانند این تلاشهای فیشینگ را مهار کنند. بنابراین از آخرین پیشرفتهای فناوری و تهدیدات سایبری آگاه باشید تا در امان بمانید.