افراد و مشاغل باید با استفاده از کلیدهای رمزنگاری از دارایی های خود محافظت کنند. اما آنها همچنین باید از آن کلیدها محافظت کنند. HSM ها ممکن است جواب دهند.

مجرمان سایبری را می توان در همه جا یافت و هر دستگاه، نرم افزار یا سیستم حساسی را که با آن مواجه می شوند هدف قرار داده و به آنها حمله می کنند. این امر افراد و شرکتها را مجبور کرده است که اقدامات امنیتی سطح بعدی مانند استفاده از کلیدهای رمزنگاری را برای محافظت از داراییهای فناوری اطلاعات خود انجام دهند.

با این حال، مدیریت کلیدهای رمزنگاری، از جمله تولید، ذخیره و ممیزی آنها، اغلب یک مانع بزرگ در ایمن سازی سیستم ها است. خبر خوب این است که میتوانید کلیدهای رمزنگاری را با استفاده از یک ماژول امنیتی سختافزار (HSM) مدیریت کنید.

ماژول امنیت سخت افزار (HSM) چیست؟

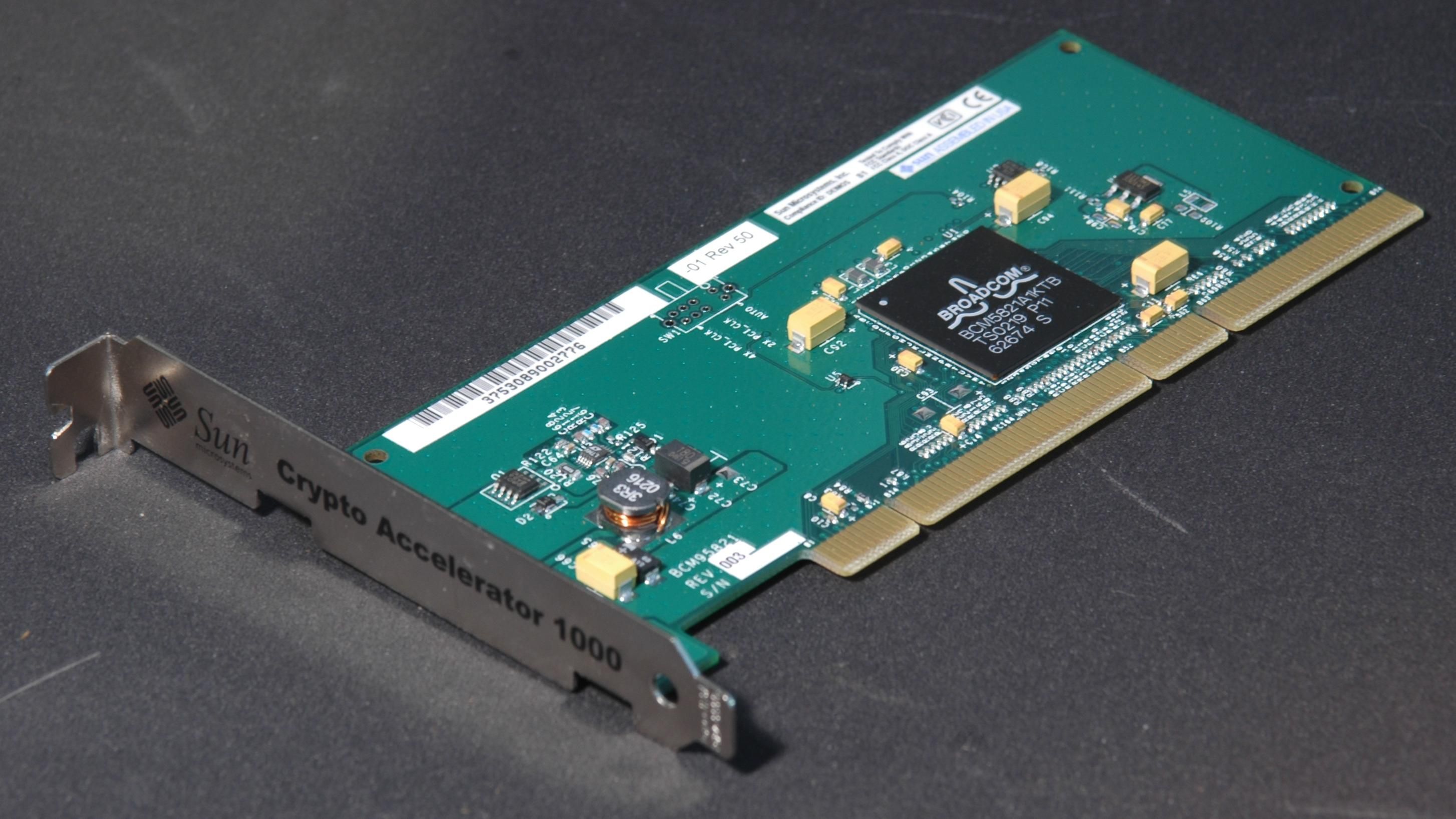

HSM یک دستگاه محاسبات فیزیکی است که از کلیدهای رمزنگاری محافظت و مدیریت می کند. معمولاً حداقل یک پردازنده رمزنگاری امن دارد و معمولاً به عنوان یک کارت افزونه (SAM/SIM کارت) یا دستگاه خارجی که مستقیماً به رایانه یا سرور شبکه متصل میشود در دسترس است.

HSMها برای محافظت از چرخه حیات کلیدهای رمزنگاری با استفاده از ماژولهای سختافزاری مقاوم در برابر دستکاری، و محافظت از دادهها از طریق تکنیکهای متعدد، از جمله رمزگذاری و رمزگشایی، ساخته شدهاند. آنها همچنین به عنوان مخازن امن برای کلیدهای رمزنگاری عمل می کنند که برای کارهایی مانند رمزگذاری داده ها، مدیریت حقوق دیجیتال (DRM) و امضای اسناد استفاده می شوند.

ماژول های امنیتی سخت افزار چگونه کار می کنند؟

HSM ها با تولید، ایمن سازی، استقرار، مدیریت، بایگانی و دفع کلیدهای رمزنگاری، امنیت داده ها را تضمین می کنند.

در حین تهیه، کلیدهای منحصربهفرد تولید، پشتیبانگیری و برای ذخیرهسازی رمزگذاری میشوند. سپس کلیدها توسط پرسنل مجاز مستقر می شوند که آنها را در HSM نصب می کنند و امکان دسترسی کنترل شده را فراهم می کنند.

HSMها عملکردهای مدیریتی را برای نظارت، کنترل و چرخش کلید رمزنگاری مطابق با استانداردهای صنعت و سیاست های سازمانی ارائه می دهند. برای مثال، جدیدترین HSM ها با اجرای توصیه NIST مبنی بر استفاده از کلیدهای RSA حداقل 2048 بیتی، انطباق را تضمین می کنند.

هنگامی که کلیدهای رمزنگاری دیگر به طور فعال استفاده نمی شوند، فرآیند بایگانی آغاز می شود، و اگر کلیدها دیگر مورد نیاز نباشند، به طور ایمن و برای همیشه از بین می روند.

بایگانی شامل ذخیره کردن کلیدهای از کار افتاده به صورت آفلاین است که امکان بازیابی اطلاعات رمزگذاری شده با آن کلیدها را در آینده فراهم می کند.

ماژول های امنیتی سخت افزار برای چه مواردی استفاده می شوند؟

هدف اصلی HSM ها ایمن سازی کلیدهای رمزنگاری و ارائه خدمات ضروری برای محافظت از هویت، برنامه ها و تراکنش ها است. HSM ها از چندین گزینه اتصال، از جمله اتصال به سرور شبکه یا استفاده آفلاین به عنوان دستگاه های مستقل پشتیبانی می کنند.

HSM ها را می توان به عنوان کارت های هوشمند، کارت های PCI، لوازم مجزا یا یک سرویس ابری به نام HSM به عنوان سرویس (HSMaaS) بسته بندی کرد. در بانکداری، HSM ها در دستگاه های خودپرداز، EFT و سیستم های PoS مورد استفاده قرار می گیرند.

HSM ها از بسیاری از خدمات روزمره از جمله داده های کارت اعتباری و پین ها، دستگاه های پزشکی، کارت های هویت ملی و پاسپورت ها، کنتورهای هوشمند و ارزهای دیجیتال محافظت می کنند.

انواع ماژول های امنیتی سخت افزاری

HSM ها در دو دسته اصلی قرار می گیرند که هر کدام قابلیت های حفاظتی متمایز متناسب با صنایع خاص را ارائه می دهند. در اینجا انواع مختلف HSM موجود است.

1. HSM های عمومی

HSM های همه منظوره دارای چندین الگوریتم رمزگذاری، از جمله توابع متقارن، نامتقارن و هش هستند. این HSM های محبوب بیشتر به دلیل عملکرد استثنایی خود در حفاظت از انواع داده های حساس مانند کیف پول های رمزنگاری و زیرساخت کلید عمومی شناخته شده اند.

HSM ها چندین عملیات رمزنگاری را مدیریت می کنند و معمولاً در PKI، SSL/TLS و حفاظت از داده های حساس عمومی استفاده می شوند. به همین دلیل، HSM های عمومی برای کمک به رعایت استانداردهای عمومی صنعت مانند الزامات امنیتی HIPAA و انطباق با FIPS استفاده می شوند.

HSM های همه منظوره همچنین از اتصال API با استفاده از معماری رمزنگاری جاوا (JCA)، افزونه رمزنگاری جاوا (JCE)، Cryptography API نسل بعدی (CNG)، استاندارد رمزنگاری کلید عمومی (PKCS) شماره 11 و رابط برنامه نویسی برنامه رمزنگاری مایکروسافت (CAPI) پشتیبانی می کنند. ، به کاربران امکان می دهد چارچوبی را انتخاب کنند که به بهترین وجه برای عملیات رمزنگاری آنها مناسب است.

2. HSM های پرداخت و تراکنش

HSM های پرداخت و تراکنش به طور خاص برای صنعت مالی طراحی شده اند تا از اطلاعات حساس پرداخت مانند شماره کارت اعتباری محافظت کنند. این HSM ها از پروتکل های پرداخت مانند APACS پشتیبانی می کنند، در حالی که استانداردهای متعدد صنعت خاص مانند EMV و PCI HSM را برای انطباق رعایت می کنند.

HSM ها با ایمن سازی داده های حساس در حین انتقال و ذخیره سازی، یک لایه حفاظتی اضافی به سیستم های پرداخت اضافه می کنند. این امر باعث شده است که موسسات مالی، از جمله بانک ها و پردازشگرهای پرداخت، آن را به عنوان راه حلی جدایی ناپذیر برای اطمینان از مدیریت امن پرداخت ها و تراکنش ها اتخاذ کنند.

ویژگی های کلیدی ماژول های امنیتی سخت افزار

HSM ها به عنوان اجزای حیاتی برای اطمینان از انطباق با مقررات امنیت سایبری، افزایش امنیت داده ها و حفظ سطوح خدمات بهینه عمل می کنند. در اینجا ویژگی های کلیدی HSM ها وجود دارد که به آنها در دستیابی به این هدف کمک می کند.

1. مقاومت در برابر دستکاری

هدف اصلی از مقاوم سازی HSM ها در برابر دستکاری، محافظت از کلیدهای رمزنگاری شما در صورت حمله فیزیکی به HSM است.

مطابق با FIPS 140-2، یک HSM باید دارای مهر و موم های غیرقابل دستکاری باشد تا واجد شرایط صدور گواهینامه به عنوان دستگاه سطح 2 (یا بالاتر) باشد. هر گونه تلاش برای دستکاری در HSM، مانند حذف ProtectServer PCIe 2 از گذرگاه PCIe آن، باعث ایجاد یک رویداد دستکاری می شود که تمام مواد رمزنگاری، تنظیمات پیکربندی و داده های کاربر را حذف می کند.

2. طراحی ایمن

HSM ها مجهز به سخت افزار منحصر به فردی هستند که الزامات تعیین شده توسط PCI DSS را برآورده می کند و با استانداردهای مختلف دولتی، از جمله معیارهای مشترک و FIPS 140-2 مطابقت دارد.

اکثر HSM ها در سطوح مختلف FIPS 140-2، عمدتاً در سطح 3 گواهینامه دارند. HSM های منتخب دارای گواهینامه سطح 4، بالاترین سطح، یک راه حل عالی برای سازمان هایی هستند که به دنبال حفاظت در سطح اوج هستند.

3. احراز هویت و کنترل دسترسی

HSM ها به عنوان دروازه بان عمل می کنند و دسترسی به دستگاه ها و داده هایی را که محافظت می کنند کنترل می کنند. این امر از طریق توانایی آنها در نظارت فعال HSMها برای دستکاری و پاسخ مؤثر آشکار است.

اگر دستکاری تشخیص داده شود، برخی از HSM ها یا کار نمی کنند یا کلیدهای رمزنگاری را پاک می کنند تا از دسترسی غیرمجاز جلوگیری شود. برای افزایش بیشتر امنیت، HSM ها از شیوه های احراز هویت قوی مانند احراز هویت چند عاملی و سیاست های کنترل دسترسی سختگیرانه استفاده می کنند که دسترسی افراد مجاز را محدود می کند.

4. انطباق و حسابرسی

برای حفظ انطباق، HSMها باید استانداردها و مقررات مختلفی را رعایت کنند. مهمترین آنها شامل مقررات عمومی حفاظت از دادههای اتحادیه اروپا (GDPR)، پسوندهای امنیتی سیستم نام دامنه (DNSSEC)، استاندارد امنیت دادههای PCI، معیارهای رایج، و FIPS 140-2 است.

مطابقت با استانداردها و مقررات، حفاظت از داده ها و حریم خصوصی، امنیت زیرساخت DNS، تراکنش های کارت پرداخت امن، معیارهای امنیتی شناخته شده بین المللی و رعایت استانداردهای رمزگذاری دولتی را تضمین می کند.

HSM ها همچنین شامل ویژگی های ثبت و ممیزی هستند که امکان نظارت و ردیابی عملیات رمزنگاری را برای اهداف انطباق فراهم می کند.

5. یکپارچه سازی و API ها

HSM ها از API های محبوب مانند CNG و PKCS #11 پشتیبانی می کنند و به توسعه دهندگان این امکان را می دهند تا به طور یکپارچه عملکرد HSM را در برنامه های خود ادغام کنند. آنها همچنین با چندین API دیگر از جمله JCA، JCE و Microsoft CAPI سازگار هستند.

از کلیدهای رمزنگاری خود محافظت کنید

HSM ها برخی از بالاترین سطوح امنیت را در میان دستگاه های فیزیکی ارائه می کنند. توانایی آنها برای تولید کلیدهای رمزنگاری، ذخیره ایمن آنها و محافظت از پردازش داده ها، آنها را به عنوان یک راه حل ایده آل برای هر کسی که به دنبال امنیت داده های پیشرفته است قرار می دهد.

HSM ها شامل ویژگی هایی مانند طراحی ایمن، مقاومت در برابر دستکاری، و گزارش های دسترسی دقیق هستند که آنها را به سرمایه گذاری ارزشمندی برای تقویت امنیت داده های رمزنگاری مهم تبدیل می کند.