کاربران Booking.com توسط یک کمپین فیشینگ دیگری که برای سرقت داده ها ، اعتبار ورود به سیستم و موارد دیگر طراحی شده است ، مورد هدف قرار می گیرند. Microsoft Threat Intelligence حمله مداوم را هدف قرار داد تا کاربران و سازمان های مهمان نوازی در سراسر جهان را هدف قرار دهد ، اما برخی از علائم داستان وجود دارد.

کاربران Booking.com توسط یک کمپین فیشینگ دیگری که برای سرقت داده ها ، اعتبار ورود به سیستم و موارد دیگر طراحی شده است ، مورد هدف قرار می گیرند. Microsoft Threat Intelligence حمله مداوم را هدف قرار داد تا کاربران و سازمان های مهمان نوازی در سراسر جهان را هدف قرار دهد ، اما برخی از علائم داستان وجود دارد.

یکی دیگر از کمپین های فیشینگ Booking.com را هدف قرار می دهد

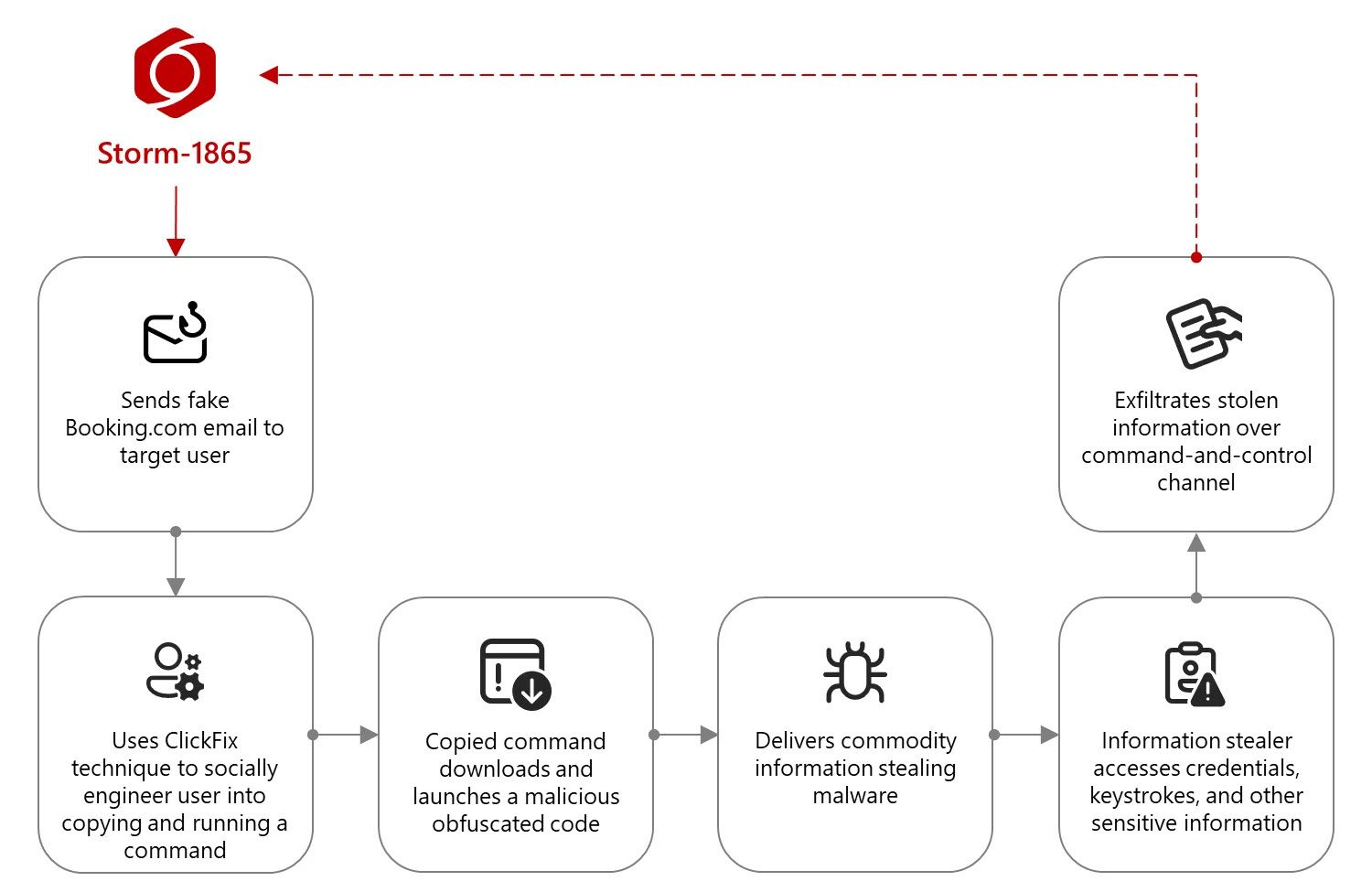

Microsoft Threat Intelligence برای اولین بار در دسامبر سال 2024 این کمپین Phishing Booking.com را مشاهده کرد ، اما همچنان فعال است و ادعا می کند قربانیان بسیاری از کشورهای جهان است. کمپین فیشینگ از یک تکنیک مهندسی اجتماعی معروف به ClickFix استفاده می کند ، که اساساً کاربران را برای کلیک از طریق پیام های خطا برای اجرای دستوراتی که بدافزار را بارگیری می کند ، فریب می دهد.

در تکنیک ClickFix ، یک بازیگر تهدید سعی می کند با نمایش پیام های خطای جعلی یا اعلان هایی که به کاربران هدف دستور می دهد مشکلات را با کپی ، چسباندن و راه اندازی دستوراتی که در نهایت منجر به بارگیری بدافزار می شود ، از تمایلات حل مسئله بشر استفاده کند.

این کمپین در واقع با حمله معمولی فیشینگ شما بسیار متفاوت نیست. قربانی ایمیلی را دریافت می کند که به نظر می رسد از Booking.com آمده است ، حاوی یک لینک مخرب یا پیوندی که در یک فایل PDF تعبیه شده است که ظاهراً کاربر را برای حل مسئله به وب سایت می برد.

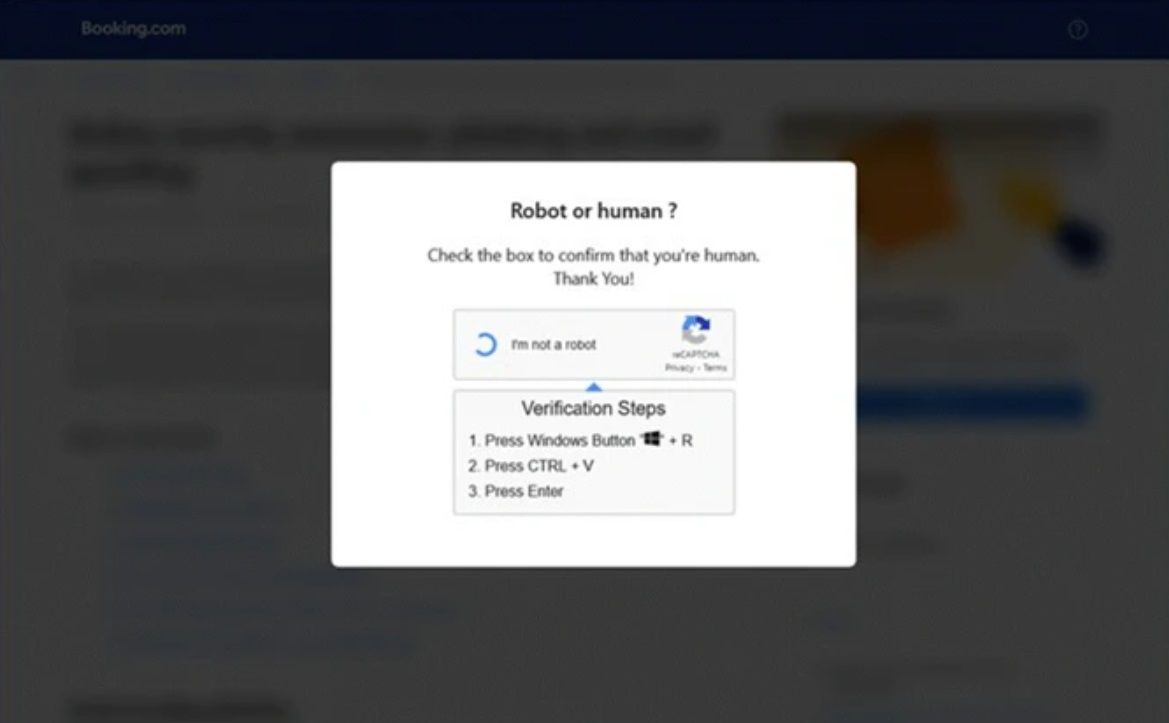

با این حال ، جایی که این کمپین متفاوت است ، آنچه هنگام کلیک روی پیوند اتفاق می افتد ، اتفاق می افتد. به جای بارگیری فوری بدافزار ، برای “تأیید” هویت خود به صفحه Captcha منتقل می شوید. این Captcha به شما دستور می دهد یک پنجره Run Windows را باز کنید و سپس دستور Scammers را ارائه دهید.

هنگامی که پنجره Captcha ظاهر می شود ، این دستور به طور خودکار در کلیپ بورد شما کپی می شود. در حالی که دستورالعمل ها نحوه فشار دادن میانبر کلید Windows + R را برای باز کردن پنجره Run توضیح می دهند ، دستور را با استفاده از میانبر CTRL + V چسبانده و در نهایت با فشار دادن Enter آن را اجرا کنید. علاوه بر این ، این نیاز به تعامل کاربر تضمین می کند که ویژگی های امنیتی مخرب از ویژگی های امنیتی مانند برنامه های آنتی ویروس ، فایروال ها و سایر محافظت های امنیتی خودکار استفاده می کند.

این دستور بارگیری اصلی مخرب را بارگیری و اجرا می کند – نرم افزاری که می تواند داده ها و اعتبار مالی را به سرقت ببرد. این بار حاوی چندین خانواده بدافزار از جمله Xworm ، Lumma Stealer ، Venomrat ، Asyncrat ، Danabot و NetSupport RAT است.

اگر مطمئن نیستید ، فقط کلیک نکنید

این دور از اولین رودو Booking.com با کلاهبرداری فیشینگ است. کلاهبرداری Telekopye Targeting Booking.com ، همچنین در سال 2024 ، هزاران نفر از سازندگان تعطیل مظنون را به خود جلب کرد.

بنابراین ، قبل از کلیک بر روی هر پیوندی در یک ایمیل ، آدرس ایمیل فرستنده را تأیید کنید ، زیرا در بیشتر موارد ، ایمیل فیشینگ از آدرس رسمی این شرکت سرچشمه نمی گیرد. همچنین می توانید مستقیماً به وب سایت مربوطه بروید ، در این حالت ، booking.com ، و با تماس مستقیم با شرکت ، مسئله خود را در آنجا حل کنید.

مجرمان سایبری با استفاده از CAPTCHA برای گسترش بدافزار نیز جدید نیست. به یاد داشته باشید ، Captchas آزمایش های ساده ای برای تأیید اینکه آیا انسان هستید ، هستند. اگر یک Captcha از شما بخواهد که یک دستور را اجرا کنید یا ویندوز را باز کنید ، در یک وب سایت مخرب هستید.