Tor مرور و پیامرسانی واقعاً ناشناس و غیرقابل ردیابی و همچنین دسترسی به به اصطلاح «وب عمیق» را فراهم میکند. Tor به طور قابل قبولی توسط هیچ سازمانی در این سیاره شکسته نمی شود.

حریم خصوصی در اینترنت یک میدان نبرد دائما در حال تحول است. و دلیل خوبی دارد. افشاگریهای مربوط به برنامههای جاسوسی دولت، نقض تقریباً روزانه دادهها، و شرکتهای کمتر از شفافیت، اشتباه هستند. کلاه فویل حلبی فراوان است. شهروندان بیشتری در سراسر جهان به حریم خصوصی خود توجه می کنند… و به کجا می رود.

وقتی ادوارد اسنودن برنامه های نظارتی جهانی PRISM (NSA) و Tempora (GCHQ) را فاش کرد، شوک با بی تفاوتی مواجه شد. کسانی که به این سطح از نظارت مشکوک بودند، ظن خود را ثابت کردند. اما یک مرد یا زن معمولی در خیابان؟ خیلی ها حتی برای فکر کردن هم مکث نکردند. این نوع تجاوز به حریم خصوصی تعدادی از مردم را بسیار عصبی می کند. آنها فقط جنایتکار، مخالف و تروریست نیستند. این سطح از نظارت مستقیماً همه را تحت تأثیر قرار میدهد.

تعدادی ابزار متمرکز بر محافظت از حریم خصوصی شهروندان عادی مانند من و شما وجود دارد. یکی از قدرتمندترین ابزارهایی که در اختیار ما قرار دارد Tor است.

1. بیایید در مورد Tor صحبت کنیم

Tor امکان مرور و پیام رسانی واقعاً ناشناس و غیرقابل ردیابی را فراهم می کند. علاوه بر این، Tor دسترسی به سایتهای Onion خودش و به اصطلاح «Deep Web» را فراهم میکند – شبکهای از وبسایتهای غیرقابل ردیابی و پنهان که همه چیز را از داروهای سخت گرفته تا مواد سانسور شده و ظاهراً همه چیز را در اختیار شما قرار میدهد.

چند روش حفظ حریم خصوصی آنلاین به اندازه Tor انعطاف پذیر و فراگیر وجود دارد. تا زمانی که FBI تعدادی از سرویسهای Tor را با بدافزار آلوده کرد (که کاربران و صاحبان سرویس را در معرض دید قرار میداد)، این سرویس به ظاهر غیرقابل نفوذ بود. رمزگذاری درجه نظامی، همراه با پروتکل مسیریابی پیاز، ردیابی تک تک کاربران را بسیار دشوار می کرد. حتی بهتر از آن، استفاده از Tor فوقالعاده آسان است، به گونهای که به اندازه کافی ساده برای استفاده بدون پیشزمینه فنی ایجاد شده است. اگر بتوانید برنامه ای را دانلود و نصب کنید، می توانید از Tor استفاده کنید.

به طور خلاصه، Tor یک نرم افزار قدرتمند و آسان برای استفاده است که به شما امکان می دهد زندگی آنلاین خود را خصوصی نگه دارید. این راهنما راهنمای گام به گام نصب، پیکربندی و استفاده از Tor را ارائه می دهد.

2. Tor چگونه کار می کند

Tor در ابتدا توسط افراد «با قرارداد DARPA و مرکز آزمایشگاه تحقیقات نیروی دریایی ایالات متحده برای سیستمهای رایانهای با اطمینان بالا» ایجاد شد. در واقع، بیشتر بودجه Tor به هر شکلی از سوی دولت ایالات متحده تامین شده است.

Tor مخفف است. مخفف The Onion Router است.

یکی از نقاط قوت Tor دسترسی پذیری است. نیازی به درک فناوری برای استفاده و بهره مندی از آن نیست. با این حال، من قصد دارم نحوه عملکرد آن را در این بخش توضیح دهم زیرا در واقع بسیار جالب است. اگر به جزئیات فنی علاقه ندارید، به بخش بعدی در نصب بسته مرورگر TOR بروید.

2.1 به طور خلاصه رمزنگاری مدرن

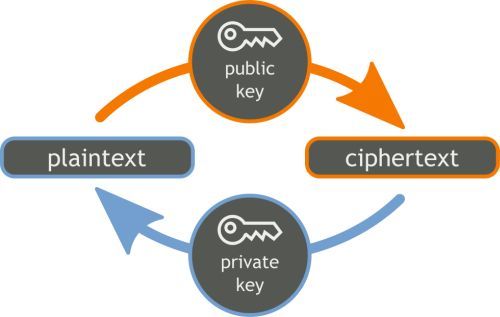

اکثر ابزارهای رمزنگاری مدرن از رمزگذاری نامتقارن استفاده میکنند. رمزگذاری نامتقارن به شما امکان می دهد از دو “کلید” مختلف برای رمزگذاری و رمزگشایی اطلاعات استفاده کنید. این بیت هوشمندانه است: کلید رمزگذاری و رمزگشایی به هم مرتبط هستند بنابراین فقط با یکدیگر کار می کنند. با این حال، هیچ راه کارآمدی برای کشف یک کلید با توجه به دیگری وجود ندارد.

در نتیجه، شما می توانید کلید رمزگذاری خود را – که معمولاً به عنوان کلید “عمومی” نامیده می شود – توزیع کنید، در حالی که کلید رمزگشایی منطبق – کلید “خصوصی” – را مخفی نگه دارید. به نوبه خود، این بدان معناست که هر کسی که میخواهد به صورت مخفیانه با شما ارتباط برقرار کند، میتواند از کلید عمومی شما برای رمزگذاری پیام استفاده کند. وقتی پیام دریافت میشود، از کلید خصوصیتان برای رمزگشایی آن استفاده میکنید.

هر ارتباطی که با استفاده از Tor انجام می شود از HTTPS استفاده می کند. در عمل، این بدان معناست که شما و شخص/سایت/سرویس که با آن در ارتباط هستید، در ابتدا کلیدهای عمومی خود را مبادله می کنید. این به هر دوی شما اجازه میدهد تا به طور ایمن با دیگری صحبت کنید (حتی روی یک خط ضربه زده شده). شخص ثالثی که به آن گوش می دهد، تبادل کلید عمومی را مشاهده می کند. اما همه چیز بعد از آن یک حرف بیهوده غیرقابل رمزگشایی است که نمی توانند رمزگشایی کنند.

خوب به نظر می رسد، درست است؟ Tor با استفاده از پروتکل مسیریابی پیاز که در بالا توضیح داده شد، این کار را حتی بیشتر انجام می دهد.

2.2 مسیریابی پیاز: نه فقط برای سبزیجات

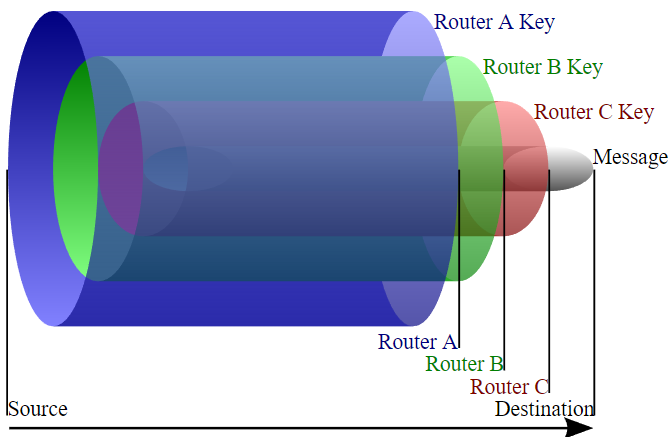

حتی اگر دو نفر به زبانی صحبت میکنند که شما نمیفهمید، باز هم میتوانید با تماشای اینکه چه کسی با چه کسی صحبت میکند، چیزهای زیادی استنباط کنید. اینجاست که مسیریابی پیاز وارد میشود. مسیریابی پیاز همانطور که به نظر میرسد: مسیریابی از لایههای مختلف، مانند پیاز. این فرآیند محتوای پیام و همچنین جایی که پیام بوده و می رود را پنهان می کند.

برای درک اینکه چگونه Tor هویت شما را خصوصی نگه می دارد، لازم است چند اصل اساسی را درک کنید.

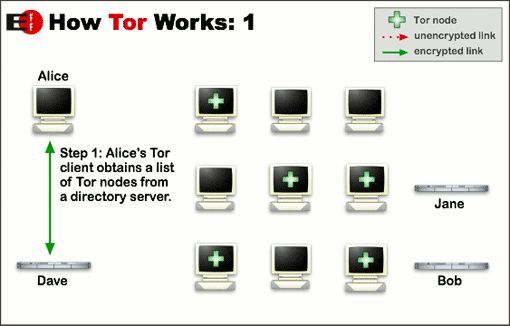

- همه کاربران Tor یک کپی از کلید عمومی و آدرس IP خود را با استفاده از یک شبکه همتا به همتا یکپارچه توزیع می کنند.

- ناشناس بودن شبکه Tor از یک سیستم رله استفاده می کند که به عنوان گره نیز شناخته می شود. هر چه تعداد گره های بیشتری در حال اجرا باشند، شبکه Tor قوی تر است.

- تنها بخشی از اطلاعات رمزگشایی شده در انتقال، آدرس IP ارسال است.

- داده های دریافتی نشانی IP “گره خروج” را حمل می کند – پیوند نهایی در زنجیره رمزگذاری

- در حالی که Tor یک ابزار ناشناس عالی است، گره خروج میتواند به خطر بیفتد.

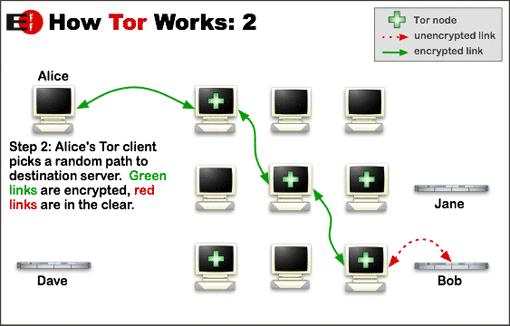

با در نظر گرفتن این موارد، در زیر یک مثال انتزاعی از نحوه عملکرد واقعی ارسال یک پیام خصوصی و رمزگذاری شده در Tor ارائه شده است.

- شما مرورگر (سرویس گیرنده) دارای قابلیت Tor خود را باز می کنید. کلاینت تمام بسته های داده ارسال شده از رایانه شما را رمزگذاری می کند.

- کامپیوتر شما یک بسته داده به گره A ارسال می کند.

- گره A بسته داده رمزگذاری شده قبلی را رمزگذاری می کند و آن را به گره B می فرستد.

- گره B بسته داده رمزگذاری شده قبلی را رمزگذاری می کند و آن را به گره C می فرستد.

- این چرخه تا زمانی ادامه می یابد که بسته داده به گره Z – “گره خروج” برسد.

- Node Z تمام لایه های رمزگذاری روی بسته داده را رمزگشایی می کند و آن را به مقصد نهایی تحویل می دهد.

و هنگامی که شخصی پیام شما را برمی گرداند، روند مشابهی را دنبال می کند، البته از مسیری متفاوت. لایه های متعدد رمزگذاری رمزگشایی بسته های داده رهگیری شده (شنود شده) را بسیار دشوار می کند. داده ها در یک خزانه در یک طاق در یک طاق در داخل یک طاق و غیره منتقل می شود.

3. نصب مرورگر TOR

نصب مرورگر Tor آسان است. این برای ویندوز، مک و لینوکس در دسترس است، اما ما این فرآیند را برای ویندوز انجام خواهیم داد. ابتدا به https://www.torproject.org/ بروید. علامت “s” بعد از “http” مهم است، زیرا (از جمله موارد دیگر) به این معنی است که رایانه شما تأیید می کند که وب سایتی که با آن صحبت می کنید همان چیزی است که ادعا می کند. سپس، روی دکمه بزرگ «دانلود Tor» کلیک کنید، و وقتی وبسایت صفحه جدید را بارگیری کرد، روی دکمه بزرگ «دانلود مرورگر Tor» کلیک کنید. (Tor تنها مرورگری نیست که روی حریم خصوصی متمرکز شده است … فقط بسیار بیشتر از سایرین انجام می دهد.)

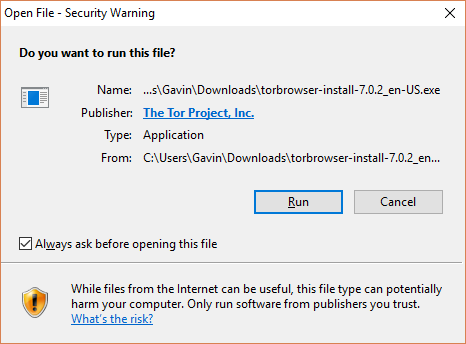

دانلود آغاز خواهد شد. پس از اتمام، به پوشه دانلود خود بروید و برنامه نصب را اجرا کنید. اگر هشدار امنیتی ظاهر شد، اجرا را انتخاب کنید.

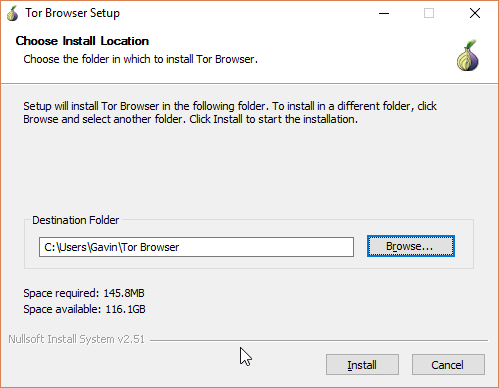

زبانی را که میخواهید انتخاب کنید، سپس فهرستی را که میخواهید مرورگر Tor را در آن نصب کنید انتخاب کنید. Install را انتخاب کنید. اکنون مرورگر استخراج و نصب می شود. پس از تکمیل، دو گزینه خواهید داشت: مرورگر Tor را اجرا کنید و افزودن منوی شروع و میانبرهای دسکتاپ. اطمینان حاصل کنید که هر دو مورد علامت زده شدهاند و «پایان» را انتخاب کنید.

3.1. تنظیمات شبکه مرورگر Tor

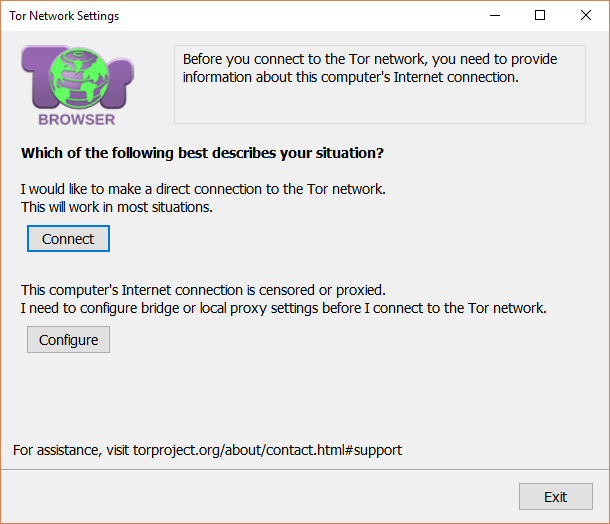

وقتی برای اولین بار مرورگر Tor را باز می کنید، باید تنظیمات شبکه خود را انتخاب کنید. در این مثال، «اتصال» را انتخاب کنید. (ما در یک لحظه دکمه پیکربندی را بررسی میکنیم.) نوار بارگیری کوچکی را مشاهده خواهید کرد. پس از تکمیل صفحه به مرورگر Tor خوش آمدید خواهید رسید.

اگر مشتری نیاز به به روز رسانی دارد، قبل از حرکت این کار را انجام دهید. این خیلی اهمیت دارد. اگر نه، لطفاً به بخش بعدی آموزش بروید.

4. استفاده از Tor Safely

یکی از مواردی که بلافاصله به آن توجه خواهید کرد، شباهت مرورگر Tor به موزیلا فایرفاکس است. مرورگر Tor مبتنی بر فایرفاکس است، اما دارای TorLauncher، TorProxy، و TorButton و همچنین برنامههای افزودنی NoScript و HTTPS Everywhere Firefox است.

در بیشتر موارد، این یک مرورگر کاملا معمولی است. با این اوصاف، باید روش مرور خود را کمی تغییر دهید و ممکن است برخی از ویژگیهای مورد استفاده خود را «شکسته» ببینید. (این به دلیل محدودیت در ردیاب ها و اسکریپت ها است). Tor از حریم خصوصی شما خارج از جعبه محافظت می کند.

4.1 نکاتی برای مرور ایمن

Tor در زمینه حفظ حریم خصوصی کارهای زیادی انجام می دهد. اما اگر میخواهید کاملاً مؤثر باشد، باید نحوه استفاده از اینترنت را تنظیم کنید.

یک شروع خوب آگاهی از محدودیتهای Tor و مرورگر Tor است.

- Tor یک VPN نیست. Tor یک پروکسی است. این فقط از ترافیک هدایت شده از طریق مرورگر Tor محافظت می کند. بنابراین آیا باید از Tor با VPN استفاده کنید؟ سؤال خوبی بود!

- اگر شخصی که با او ارتباط برقرار می کنید در حال گرفتن گزارش فیزیکی باشد، Tor نمی تواند از شما محافظت کند. می تواند از آدرس IP شما محافظت کند و اگر از نام مستعار برای ارتباطات ناشناس استفاده کنید، هویت شما نیز محافظت می شود.

- Tor نمیتواند اعمال افزونههای مرورگر شخص ثالث را کنترل کند، از این رو پیشنهاد بسیار قوی آنها مبنی بر اینکه هیچ کدام را به نصب پایه اضافه نکنید (مگر اینکه واقعاً بدانید چه کاری انجام میدهید) را نمیتواند کنترل کند. افزونه های مخرب و غیر مخرب می توانند بدون اینکه متوجه شوید هویت شما را آشکار کنند.

- Tor نمی تواند HTTPS را به شدت اعمال کند. برنامه افزودنی HTTPS Everywhere تلاش میکند تا پشتیبانی HTTPS را در هر سایتی اجباری کند، و در حالی که بسیاری از سایتها بهطور پیشفرض از استاندارد پشتیبانی میکنند، Tor نمیتواند مواردی را که این کار را نمیکنند در نظر بگیرد.

علاوه بر این، Tor به طور پیش فرض به گوگل متصل نمی شود. Google گزارشهای گستردهای را در تمام جستجوهایی که با استفاده از آن انجام میشود، و همچنین فعالیتهای اینترنتی درون مرورگر شما را ردیابی میکند. استدلال هایی علیه ردیابی گوگل وجود دارد، و البته، استدلال هایی برای. صرف نظر از این، صفحه خوش آمد گویی Tor به طور پیش فرض از ابزار جستجوی اینترنتی متمرکز بر ناشناس بودن DuckDuckGo استفاده می کند. نتایج جستجوی DDG مجموعه ای از “بیش از 400 منبع” است. برخی از کاربران نتایج جستجوی DDG را دوست ندارند، ترجیح می دهند به جای آن از StartPage استفاده کنند (StartPage بیشتر به عنوان یک پروکسی ناشناس عمل می کند که نتایج جستجوی واقعی Google را ارائه می دهد).

یکی از عوارض جانبی این اقدامات حفظ حریم خصوصی این است که برخی از سایت ها کار نمی کنند، در حالی که برخی دیگر به تأیید ورود به سیستم اضافی نیاز دارند. سایتهای قابل توجه عبارتند از YouTube، برخی از سایتهای خطوط هوایی (آنها دوست دارند شما را ردیابی کنند!)، درگاههای بانکداری آنلاین و موارد دیگر. بهعلاوه، هر سایتی که به Flash متکی باشد، کار خود را متوقف خواهد کرد، زیرا Tor به خوبی از آن کابوس امنیت و حریم خصوصی دور میشود. (این مشکل به آرامی کاهش می یابد زیرا سایت های بیشتری به HTML5 بسیار ایمن تر تغییر می کنند).

در نهایت، تعدادی از انواع سند وجود دارد که می تواند حاوی منابعی باشد که Tor را دور می زند. این فایلها – برای مثال، exe.، PDF، یا .doc – ممکن است بیگناه فعالیت مرور شما را فاش کنند. مانند بسیاری از مرورگرهای مدرن، Tor هنگام دانلود خطر امنیتی احتمالی هشداری ارائه می دهد. در این مورد توجه عاقلانه است.

5. پیکربندی Tor

همانطور که در بخش قبل گفته شد، Tor از حریم خصوصی شما خارج از جعبه محافظت می کند. برای شروع به مرور ناشناس در اینترنت، نیازی به سر و کله زدن با تنظیمات امنیتی یا دانلود افزونه های اضافی ندارید. تور زمانی به همه کاربران امکان استقلال بیشتری در دسترسی به تنظیمات امنیتی و حریم خصوصی می داد. متأسفانه، این بدان معنا بود که تعداد زیادی از افراد کنجکاو (و خوش نیت) در واقع خود را به اینترنت باز کردند و هدف Tor را شکست دادند. اکنون به جای آن یک نوار لغزنده تنظیمات امنیتی وجود دارد که همه چیز را بسیار ساده نگه می دارد.

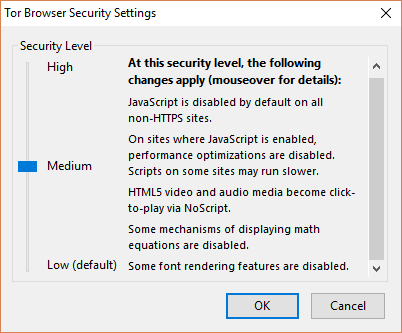

برای تغییر سطح امنیتی، نماد پیاز را در کنار نوار آدرس انتخاب کنید. یک منوی کشویی باز می شود. تنظیمات امنیتی را انتخاب کنید. سپس می توانید امنیت پایین، متوسط یا بالا را انتخاب کنید.

امنیت پایین (تنظیم پیشفرض) همه ویژگیهای مرورگر را فعال میکند، در حالی که همچنان ترافیک را مسیریابی و رمزگذاری میکند.

امنیت متوسط جاوا اسکریپت را در سایتهای غیر HTTPS غیرفعال میکند، همه رسانههای HTML5 را به کلیک برای پخش تبدیل میکند (به جای پخش خودکار)، و برخی از اسکریپتهای دیگر را غیرفعال میکند.

امنیت بالا جاوا اسکریپت را در همه سایتها غیرفعال میکند، همه رسانههای HTML5 را به کلیک برای پخش تبدیل میکند و تعداد قابل توجهی از اسکریپتها را غیرفعال میکند. به این ترتیب، برخی از ویژگی های رندر فونت و همچنین تصاویر و آیکون ها با شکست مواجه خواهند شد.

سطح امنیت مورد نیاز شما البته ذهنی است. اگر فقط به دنبال رمزگذاری ترافیک مرور خود هستید و با شناسایی دادههای موجود در اینترنت کمی کمتر پیشرو هستید، «متوسط» را انتخاب کنید. این یک تعادل خوشحال کننده بین یک تجربه جامع اینترنتی و ناشناس بودن ایجاد می کند.

5.1 استفاده از Tor در یک کشور محدود

البته، یکی از مزایای اصلی Tor این است که مرور اینترنت شما را از یک رژیم ظالمانه دولتی (یا غیره) خصوصی نگه دارید. متأسفانه، سانسورها راه هایی برای مسدود کردن Tor پیدا کرده اند. در این موارد، کاربران محدود میتوانند از پل استفاده کنند. یک پل یک رله مبهم در شبکه Tor ایجاد می کند که در فهرست اصلی فهرست نشده است. امید این است که حتی اگر ISP شما تمام رلههای TOR شناخته شده را زیر نظر داشته باشد، آنها نمیتوانند همه پلهای مبهم را مسدود کنند و به نوبه خود یک گزینه اتصال اضافی را به افراد نیازمند ارائه کنند.

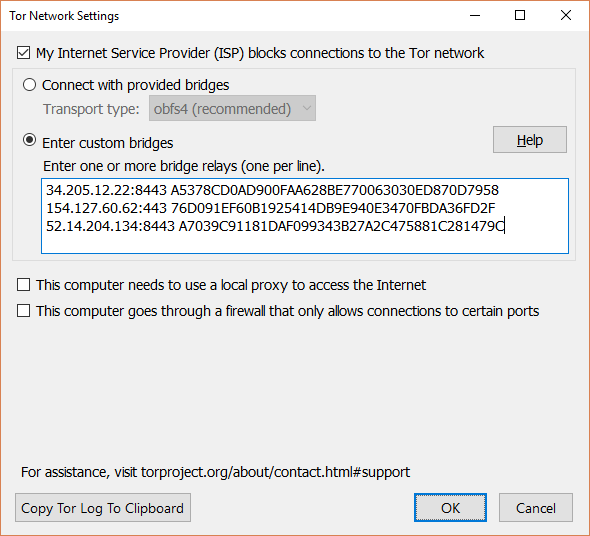

برای استفاده از پل، نماد پیاز را در کنار نوار آدرس انتخاب کنید و تنظیمات شبکه Tor را انتخاب کنید. سپس، بررسی کنید «ارائهدهنده خدمات اینترنت من اتصالات به شبکه Tor را مسدود میکند». یک پنل جدید ظاهر می شود. اکنون چند گزینه دارید:

- با پل های ارائه شده ارتباط برقرار کنید. استفاده از پل های Tor از پیش پیکربندی شده آسان است و در اکثر مواقع به شما امکان می دهد به شبکه Tor متصل شوید. با این حال، از آنجا که آنها به راحتی قابل دسترسی هستند، این احتمال وجود دارد که قبلاً سانسور شده باشند. obfs4 پل پیشنهادی فعلی است، اما بسته به موقعیت مکانی شما، گزینه دیگری ممکن است بهتر کار کند.

- پل های سفارشی را وارد کنید. اگر آدرس پل Tor را میدانید که میخواهید به طور خاص به آن متصل شوید، آن را در اینجا وارد کنید (یکی در هر خط). اگر نمیدانید چگونه یک آدرس پل Tor را پیدا کنید، اما مطمئن هستید که به آن نیاز دارید (تنظیمات پل خودکار کار نمیکند)، از bridges.torproject.org دیدن کنید و دستورالعملها را دنبال کنید.

5.2 تبدیل به یک گره شوید

به طور پیشفرض، Tor در حالت کلاینت با استفاده از شبکه Tor اجرا میشود، اما به طور فعال در عملکرد آن مشارکت نمیکند. این بدان معنی است که حریم خصوصی شما حفظ می شود، اما سایر کاربران نمی توانند از شما به عنوان یک گره استفاده کنند. که برای خیلی ها مناسب است. با این حال، اگر اتصال اینترنتی راحت دارید، ممکن است مقدار کمی از پهنای باند را به شبکه Tor در نظر بگیرید. این به عملیاتی نگه داشتن شبکه کمک می کند.

تبدیل شدن به یک رله Tor کمی دشوارتر از گذشته است. قبلاً (در حال حاضر در مورد چندین تکرار مرورگر Tor صحبت می کنم)، یک جابجایی ساده برای جابجایی بین حالت کلاینت و رله وجود داشت. با این حال، ما به شما نشان خواهیم داد که چگونه این کار را به صورت دستی انجام دهید. اول از همه، این بهترین کار را با استفاده از یک توزیع به روز لینوکس انجام می دهد. من از اوبونتو 17.04 32 بیتی استفاده خواهم کرد.

با نصب آخرین نسخه مرورگر Tor برای لینوکس با استفاده از دستور زیر شروع کنید:

sudo apt install tor

پس از نصب، از یک ویرایشگر متن برای باز کردن فایل پیکربندی Tor استفاده کنید. من از Vim استفاده می کنم.

sudo vim /etc/tor/torrc

Torrc فایل پیکربندی Tor است. فایل پیکربندی از “#” برای نظر دادن به دستورات احتمالی استفاده می کند. حذف “#” دستور را تغییر می دهد. باید دستورات زیر را فعال کنیم:

- #فایل اخطار گزارش /var/log/tor/notices.log — ثبتنام را برای رله Tor شما روشن میکند

- #ORPort 9001 — پورت رله Tor را تنظیم می کند. این را به پورت دلخواه خود تغییر دهید، اما فراموش نکنید که فایروال و روتر خود را به روز کنید

- #Nickname — یک نام مستعار برای رله Tor خود اضافه کنید

- #RelayBandwidthRate xxxx Kbytes — نرخ داده را برای رله Tor شما در زمانهای غیر اوج تنظیم میکند

- #RelayBandwidthBurst xxxx Kbytes — نرخ داده را برای پیک “bursts” تنظیم می کند

- #AccountingMax xx Gbytes — مقدار داده ای که می توانید به شبکه Tor ارائه دهید. در صورت نیاز به مگابایت یا کیلوبایت بروید. آستانه برای ورودی و خروجی اعمال می شود، به عنوان مثال. اگر 5 گیگابیت تنظیم کنید، تا 10 گیگابایت در دسترس است

هنگامی که نرخ داده خود را تنظیم کردید، پیکربندی را با استفاده از دستور “:x” ذخیره کنید. من یک ویدیوی کوتاه تهیه کرده ام که جزئیات این روند را توضیح می دهد تا همه چیز را روشن کنم.

میتوانید آمار رله جهانی Tor، از جمله 10 رله برتر را در globe.rndm.de بررسی کنید.

5.3 گره های خروج

کسانی که جاه طلب تر هستند ممکن است گره خروج Tor را اجرا کنند. گره خروجی آخرین پرش بین شبکه Tor و رایانه شما است — هر بار که از Tor استفاده می کنید از یکی استفاده می کنید. گرههای خروج برای عملکرد شبکه Tor کاملاً حیاتی هستند، اما متأسفانه، خطراتی برای اجرای آن وجود دارد.

برخی از حوزه های قضایی سعی می کنند اپراتور گره خروجی را مسئول انتقال داده های گره خود بدانند. متأسفانه، این می تواند شامل فعالیت های غیرقانونی مانند دزدی دریایی، معاملات غیرقانونی در بازار سیاه و موارد دیگر باشد. من به اجرای یک گره خروج توصیه نمی کنم مگر اینکه واقعاً برای عواقب جدی انجام این کار آماده باشید. اگر میخواهید یک گره خروجی Tor اجرا کنید، لطفاً اسناد زیر را قبل از ادامه بخوانید:

- نکاتی برای اجرای یک گره خروجی

- از مشکلات سوء استفاده از گره خارج شوید

- سوء استفاده های معمولی از گره خروج

اجرای یک اتصال خروج، مصیبت وحشتناکی نیست. اما نیاز به اقدامات احتیاطی بیشتری دارد.

6. وب عمیق

ما چندین بار در این مقاله به وب عمیق پرداخته ایم و احتمالاً شما نیز در اخبار در مورد آن شنیده اید. آنطور که برخی از نشریات شما را باور می کنند، فوراً پر خطر نیست. با این اوصاف، اقدامات احتیاطی خاصی لازم است، و بخشی از آن درک نحوه یافتن و استفاده از خدمات پنهان Tor است.

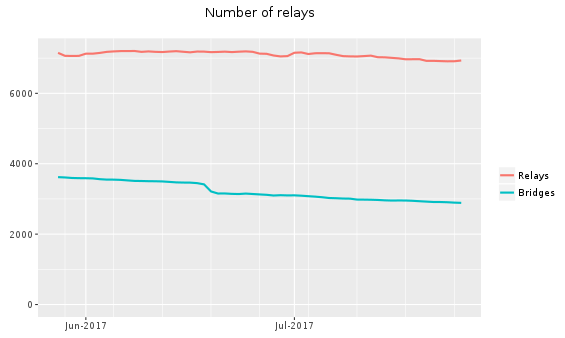

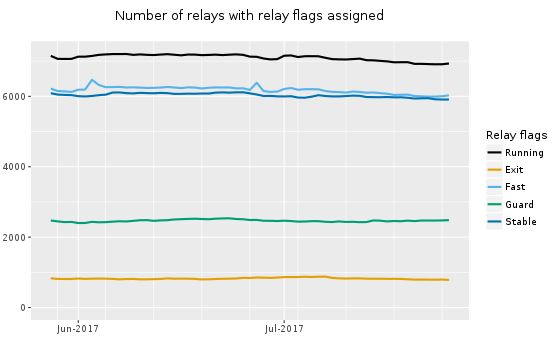

برای درک اینکه چرا سرویسهای مخفی مهم هستند، باید درباره یکی از ضعفهای اصلی Tor صحبت کنیم: گرههای خروج. در زمان نگارش، کمتر از ۷۰۰۰ رله فعال وجود داشت.

از این 7000 رله، کمتر از 1000 رله خروجی هستند.

علاوه بر این، بیش از 2 میلیون کاربر Tor وجود دارد که ترافیک را از طریق آن گره های خروجی ارسال می کنند. این ترافیک به اینترنت “بیرون” باز می گردد. و در حالی که HTTPS Everywhere دادههای شما را رمزگذاری میکند، پس از خروج از شبکه Tor، برای رهگیری باز است. اگر یک منبع واحد بتواند اطلاعات کافی در مورد جریان ترافیک از طریق شبکه جمعآوری کند، ممکن است با تکمیل تحلیل زمانبندی رفتار افراد و رفتار گرههای خروج Tor، اطلاعات شناسایی را استنتاج کرد.

اینترنت سطح بالا (که گاهی اوقات به عنوان “کلارنت” یا “وب سطحی” شناخته می شود) پنهان کردن مکان فیزیکی و مالکیت یک سرور وب سایت خاص را بسیار دشوار می کند. Tor این را تغییر نمی دهد. بیننده ناشناس است، اما ارائهدهنده آن نیست. اینجا جایی است که یک سرویس مخفی Tor وارد می شود.

یک سرویس مخفی درست به عنوان یک رله در شبکه Tor کار می کند، اما امکان معرفی سرورهای خصوصی و ناشناس را فراهم می کند. وقتی به یک سرویس مخفی دسترسی پیدا می کنید، هم شما و هم سرور، گره های ناشناس در شبکه Tor هستید. ترافیک بین شما هرگز از شبکه Tor خارج نمی شود و بنابراین هرگز در معرض چشمان کنجکاو قرار نمی گیرد. علاوه بر این، درک مکان فیزیکی یک سرویس مخفی به همان اندازه دشوار است (البته غیرممکن نیست). ناشناس بودن سرور، ارائه احضاریه، مسدود کردن یا حتی حذف یک سرویس را بسیار دشوار می کند. به همین دلیل است که برخی از سرویس های مخفی Tor مشکوک و بدنام وجود دارد.

6.1 دیپ وب، دارک وب یا دارک نت؟

دیپ وب گسترده است. اما اکثریت آن بی فایده است. یا، بهتر است بگوییم، برای من و شما بی فایده است، پر از میلیونها آرشیو، بکاندهای خدمات وب، پایگاههای اطلاعاتی، رباتها و موارد دیگر. چندین موتور جستجوی تخصصی وجود دارد که میتوانند در وب عمیق جستجو کنند. در مورد اصطلاحات وب عمیق کمی سردرگمی وجود دارد.

- وب عمیق. وب عمیق، همانطور که در بالا ذکر شد، مکانی پر از پایگاه داده های فهرست نشده، شبکه های خصوصی، خزنده های موتورهای جستجو، سرورهای فرمان و کنترل بات نت و غیره است.

- تاریک نت. تاریک نت چیزی شبیه Tor است: یک شبکه رمزگذاری شده که بر روی اینترنت موجود ساخته شده است و فقط با استفاده از نرم افزار ویژه قابل دسترسی است. سایر نمونههای تاریکنت شامل I2P، Riffle و Freenet هستند.

- دارک وب. وب تاریک در اصل “WWW” تاریک نت ها است.

این اصطلاحات به طور فزاینده ای در زمینه درست استفاده می شوند، اما نشریات بزرگ هنوز هم گاهی اوقات از دیپ وب، دارک نت و وب تاریک به جای یکدیگر استفاده می کنند.

6.2 خدمات پنهان Tor

ناگفته نماند که به دلیل ماهیت Tor، و محافظت های ارائه شده از خدمات مخفی، برخی افراد و گروه های بسیار بی پروا در آنجا کمین کرده اند. به راحتی می توان به موارد مختلف برخورد کرد: فروشندگان مواد مخدر، پدوفیل ها، تروریست ها، مخالفان، فاشیست های سخت گیر (و آنتیفا)… اساساً فهرست بی پایان است.

در صورت لزوم: نویسنده و makeuseof.com هیچ گونه فعالیت غیرقانونی انجام شده توسط خواننده را تأیید نمی کنند. این آموزش در مورد ناشناس بودن و حریم خصوصی است.

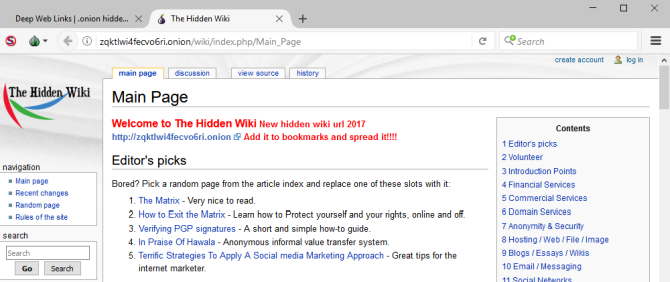

آدرسهای سرویس مخفی Tor از قالب زیر استفاده میکنند: https://[16-character hash].onion. برای مثال، این پیوند فعلی به ویکی پنهان است (بدون سانسور!):

http://zqktlwi4fecvo6ri.onion/wiki/index.php/Main_Page

توجه داشته باشید که این سرویس از HTTPS استفاده نمی کند. از نظر فنی، مهم نیست، زیرا ویکی مخفی یک مخزن برای سایر پیوندهای پیاز است. شما هیچ اطلاعات شناسایی شخصی را وارد یا ترک نخواهید کرد.

پسوند .onion یک دامنه سطح بالای ویژه است که نشان دهنده یک سرویس مخفی ناشناس است. آدرس هش 16 کاراکتری به طور خودکار بر اساس کلید عمومی ایجاد می شود که هنگام پیکربندی سرویس ایجاد می شود. ردیابی آدرسهای پیاز میتواند بیش از کمی مشکل باشد، بنابراین پیشنهاد میکنیم موارد دلخواه خود را نشانکگذاری کنید.

6.3 نقاط شروع مفید پیاز

Hidden Wiki مکانی بسیار مفید برای شروع تجربه Tor است. این سرویس در طول سالها از چهرههای مختلفی برخوردار بوده است، به ویژه به این دلیل که در یک نقطه در معرض خطر قرار گرفت و کاربران را به یک سایت مخرب هدایت کرد. لینک ارائه شده در بالا امن است. اما با توجه به ماهیت سرویس، ممکن است تغییر کند. صرفنظر از این، ویکی پنهان پیوندهای پیاز .پیوندهای محبوب را بایگانی و متمرکز میکند. حذف برخی چیزهای واقعاً وحشتناک مانند تصاویر غیرقانونی کودکان تا حدودی تعدیل شده است، اما می توانید به سرعت چیزهای بسیار تاریکی را پیدا کنید.

به این ترتیب، شرح چیزی را که می خواهید روی آن کلیک کنید، بخوانید.

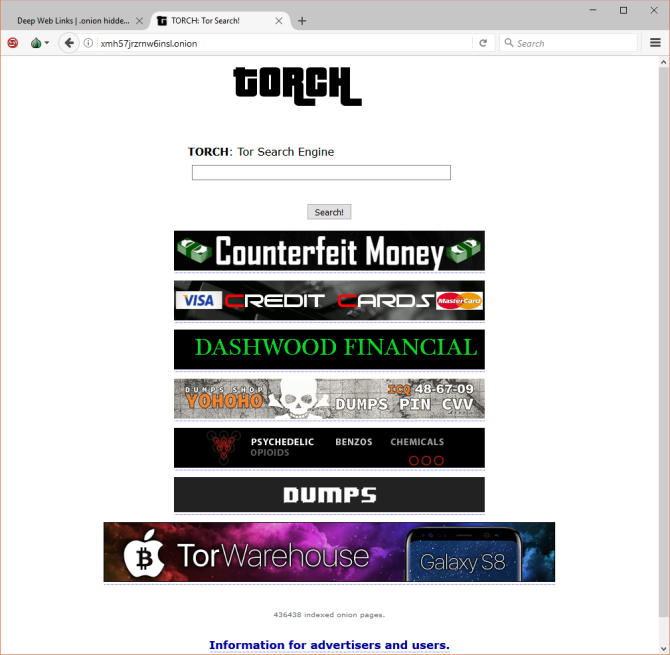

یکی دیگر از سایتهای بسیار مفید، «تورچ» است. Torch ادعا می کند که بزرگترین موتور جستجوی سرویس مخفی است، با بیش از 1 میلیون نتیجه نمایه شده.

7. خدمات ناشناس

خارج از جعبه، Tor به شما امکان می دهد به صورت ناشناس در اینترنت بگردید. به تنهایی، این برای کاربران در سراسر جهان بسیار قدرتمند است. اما فراتر از افزایش فوری حریم خصوصی و ناشناس بودن، Tor میزبان خدمات بسیار جالبی نیز هست. در اینجا سه سرویس وجود دارد که می توانید بلافاصله از آنها استفاده کنید.

7.1 پیام رسانی ناشناس

با نظارت و ثبت اکثر فعالیت های اینترنتی جهانی، تعداد فزاینده ای از مردم به خدمات پیام رسانی رمزگذاری شده روی می آورند. در حال حاضر، استفاده از Tor برای چت به اندازه قبل مهم نیست.

ظهور برنامههای تلفن همراه که دارای رمزگذاری سرتاسری هستند، مانند WhatsApp، Telegram، Silent و Signal، باعث شده است که کاربران عادی بیشتری از حریم خصوصی بیشتر استفاده کنند (گاهی اوقات بدون اینکه متوجه شوند!).

Bitmessage یک سرویس پیام رسانی P2P ناشناس است که از رمزنگاری کلید عمومی استفاده می کند. علاوه بر این، آنها پیامهای رمزگذاری شده را در طول فرآیند ارسال، قبل از توزیع مجدد به کاربر نهایی (بر خلاف سقوط بیتکوین) با هم جمع میکنند. این امر رمزگشایی مبدا و مقصد یک پیام را بسیار دشوار می کند. آنها آموزشهای دقیقی درباره دانلود، نصب و پیکربندی Bitmessage برای Tor دارند.

7.2 ایمیل ناشناس

یکی از مفیدترین سرویس های مخفی ایمیل کاملاً ناشناس است. تنها چند ارائهدهنده وجود دارند که واقعاً ارزش استفاده را دارند، زیرا سرویس آنها سازگار است و در واقع کار میکند.

یکی از گزینهها Protonmail است که یک پورتال ورود به سیستم Tor را راهاندازی میکند و رمزگذاری قوی سرتاسر ارائه میدهد. با این حال، سرورهای آنها در سوئیس هستند. و در حالی که سوئیس برخی از قویترین حفاظت از حریم خصوصی در جهان را برای افراد ارائه میکند، آنها تبرئه نمیشوند. علاوه بر این، Protonmail به جاوا اسکریپت نیاز دارد.

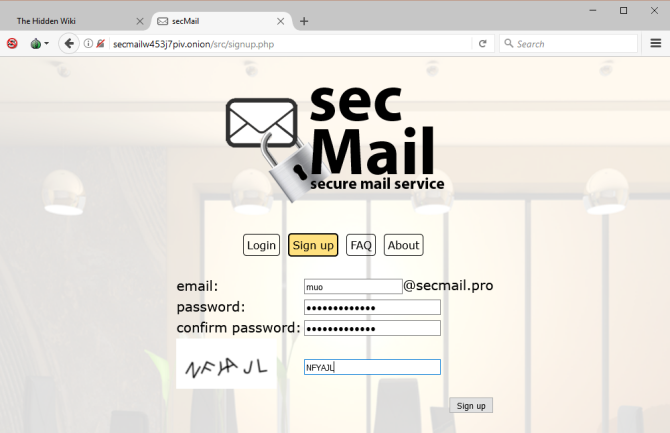

همچنین Secmail.pro وجود دارد. Secmail یکی دیگر از سرویس های ایمیل مخفی است که از SquirrelMail استفاده می کند. این سرویس نسبتاً جوان است (در زمان نگارش مقاله حدوداً هفت ماهه است) و به همین ترتیب، هنوز برخی از مشکلات دندان درآوردن را تجربه می کند.

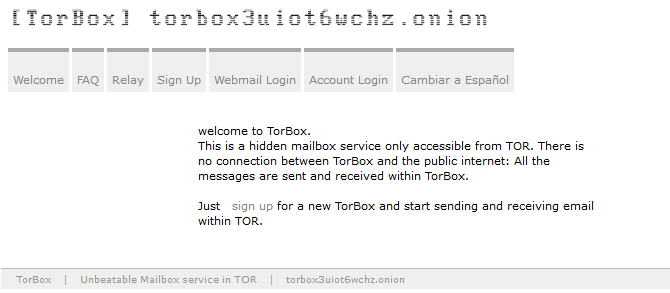

سرانجام، TorBox وجود دارد. TorBox فقط از طریق Tor در دسترس است و فقط می تواند برای سایر کاربران در سرویس TorBox پیام ارسال کند. از این نظر، تمام نامههای TorBox و کاربران را بسیار امن نگه میدارد.

7.3 بیت کوین

بیت کوین و ارزهای دیجیتال در سال های اخیر رونق گرفته اند. این به دلیل ناشناس بودن آنها نیست. به این ترتیب، خدمات Tor بیشماری وجود دارد که برای کپی کردن، گسترش و نقشآفرینی کیف پول بیتکوین شما ارائه میکنند. اکثریت قریب به اتفاق کلاهبرداری هستند. با این حال، در میان کلاهبرداری ها، برخی از خدمات مفید وجود دارد. به عنوان مثال، بیت کوین ها تا حد زیادی به عنوان کاملاً ناشناس تبلیغ می شوند. اما در واقعیت، با توجه به سابقه بلاک چین، ردیابی کاربران درگیر در یک تراکنش فردی کاملاً امکان پذیر است.

اگر بیت کوین واقعاً ناشناس (و سایر ارزهای رمزنگاری شده) را می خواهید، آنها نیاز به سقوط دارند. Tumbling معادل رمزنگاری پولشویی است. این کار (تقریباً) مانند این است: شما بیت کوین خود را در یک “گلدان” مشترک با سایر کاربران قرار می دهید. لیوان همان مقدار بیت کوین را به کاربران اختصاص می دهد، اما از یک کاربر اولیه متفاوت، بیت کوین ها را در این فرآیند تجزیه یا ترکیب می کند. همه به همان مقداری که شروع کردند به پایان می رسند.

اساساً همه سکه ها را عوض می کنند و همه برنده هستند.

بسیاری از کاربران بیت کوین به TumbleBit، یک لیوان متن باز جدید، روی می آورند. TumbleBit قرار است پشتیبانی کامل Tor را در سال 2017 معرفی کند و در حال حاضر دارای یکپارچه سازی کیف پول مخفی است. که به خوبی مرا به سمت …

کیف پول پنهان کیف پول مخفی این ویژگی حریم خصوصی و ناشناس بودن بیت کوین را می داند. به این ترتیب، آنها امنیت ذخیره سازی سرد را ارائه می دهند در حالی که بیت کوین شما را با استفاده از سرویس داخلی خود کاهش می دهند. شارژ فعلی آنها 0.001 BTC است.

8. پشتیبانی و مشکلات

گاهی اوقات، نرم افزار کار نمی کند. اگر Tor برای شما مشکل ایجاد می کند، دلیلی وجود دارد. یکی از اولین کارهایی که باید انجام دهید این است که مطمئن شوید از به روزترین نسخه مشتری Tor استفاده می کنید. مرورگر Tor وقتی آن را باز میکنید، بهروزرسانیها را بررسی میکند. اگر به روز رسانی موجود است، آن را نصب کنید.

سپس، بررسی کنید که فایروال یا روتر شما Tor را مسدود نکرده باشد. ممکن است لازم باشد انتقال پورت را راه اندازی کنید یا یک استثنای فایروال ایجاد کنید. اگر هنوز مشکل دارید، نرم افزار Tor را دوباره نصب کنید.

Tor دارای اسناد گسترده و یک انجمن بسیار فعال است. اگر همه چیز شکست خورد، می توانید مستقیماً به یکی از توسعه دهندگان به آدرس help@rt.torproject.org ایمیل بزنید. لطفاً به خاطر داشته باشید که Tor یک نرم افزار تجاری نیست. بنابراین، در حالی که یک جامعه فعال و مفید وجود دارد، همه به خاطر حفظ حریم خصوصی و ناشناس بودن به صورت رایگان کار می کنند. به این ترتیب، ممکن است کمی طول بکشد تا آنها به چیزی که (حداقل از نظر آنها) غیر انتقادی است، پاسخ دهند. از طرف دیگر، زیرمجموعه .onions افراد مفیدی دارد. همین امر در مورد TOR نیز صدق میکند.

9. آینده Tor

Tor برای حفظ حریم خصوصی و ناشناس ماندن کاربران عادی اینترنت مانند من و شما بسیار مهم است. تعداد کاربران Tor در چند سال گذشته به طور قابل توجهی افزایش یافته است. گمانه زنی ها و افشاگری های مداوم در مورد اقدامات نظارتی تهاجمی توسط دولت ها و شرکت ها به طور یکسان شبکه Tor را متورم می کند. علاوه بر این، واکنش به نظارت سرزده و استفاده فزاینده از Tor نشان میدهد که این خدمات بسیار بیشتر از تجارت مواد مخدر و ارتباطات مخالفان است. به نظر می رسد بسیار محتمل است که شبکه Tor به رشد خود ادامه دهد.

اما این بدان معنا نیست که Tor دریانوردی تمیز است. به همان دلایلی که ذکر کردم، این سرویس گیرنده حمله بی وقفه است. همان موسساتی که به جان بخشیدن به Tor کمک کردند – به ویژه دولت ایالات متحده – خطرات حریم خصوصی را درک می کنند. به طور خاص، سرویس های رمزگذاری شده در بلوک قطعی هستند، و بسیاری از دولت ها در سراسر جهان به دنبال درهای پشتی ویژه برای خدمات رمزگذاری شده هستند. تمرین کردن نیازی به یک نابغه نیست که یک درب پشتی برای یک نفر هرگز به همین شکل باقی نمی ماند.

در واقع، در سال 2017، گروه هکری به نام The Shadow Brokers تعدادی از ابزارهای هک بسیار قدرتمند NSA و سوء استفادههای روز صفر را که قبلاً محقق نشده بود، «آزاد» کرد. آنها در ابتدا گنجینه خود را برای فروش گذاشتند و صدها میلیون دلار بیت کوین درخواست کردند. هیچ کس این رقم نجومی را نشان نداد، بنابراین Shadow Brokers بهترین کار بعدی را انجام داد: کل مخزن را به صورت رایگان منتشر کرد.

ادوارد اسنودن اظهار داشت که “نشت ابزارهای فوق سری NSA نشان می دهد که این ابزار به کتابخانه کامل نزدیک نیست.” با این حال، آسیبها کاملاً قابل مشاهده بود: باجافزار WannaCryptor که در سراسر جهان افزایش یافت، نتیجه مستقیم سوءاستفادههایی بود که به حیات وحش راه یافتند. آنچه واضح است این است که Tor ابزار مورد نیاز برای باز نگه داشتن گفتمان در زمانی است که آن سرکوبگران می خواهند آن را از بین ببرند.

Tor در ظاهر کنونی خود، برای دهههای آینده یک سخنران فوقالعاده مهم علیه همه رژیمها باقی خواهد ماند.

اعتبار تصویر: پروژه Tor/Wikimedia Commons

راهنمای اولین انتشار: نوامبر 2013