رایانه های شخصی ویندوز متصل به شبکه محلی شما ممکن است آسیب پذیر باشند. آیا باید استفاده از LLMNR خود را ایمن کنید یا کاملاً بدون این ویژگی عمل کنید؟

Windows Active Directory سرویسی است که توسط مایکروسافت ایجاد شده است که هنوز هم در بسیاری از سازمان ها در سراسر جهان استفاده می شود. اطلاعات مربوط به چندین دستگاه و سرویس در یک شبکه را با هم متصل و ذخیره می کند. اما اگر اکتیو دایرکتوری یک شرکت به درستی و ایمن پیکربندی نشده باشد، می تواند منجر به یک سری آسیب پذیری ها و حملات شود.

یکی از محبوبترین حملات اکتیو دایرکتوری، حمله LLMNR Poisoning است. در صورت موفقیت آمیز بودن، حمله مسمومیت LLMNR می تواند به یک هکر دسترسی و امتیازاتی به سرویس Active Directory بدهد.

در ادامه بخوانید تا بفهمید حمله مسمومیت LLMNR چگونه کار می کند و چگونه از وقوع آن برای شما جلوگیری کنید.

LLMNR چیست؟

LLMNR مخفف Link-Local Multicast Name Resolution است. این یک سرویس یا پروتکل وضوح نام است که در ویندوز برای حل کردن آدرس IP یک میزبان در همان شبکه محلی زمانی که سرور DNS در دسترس نیست استفاده می شود.

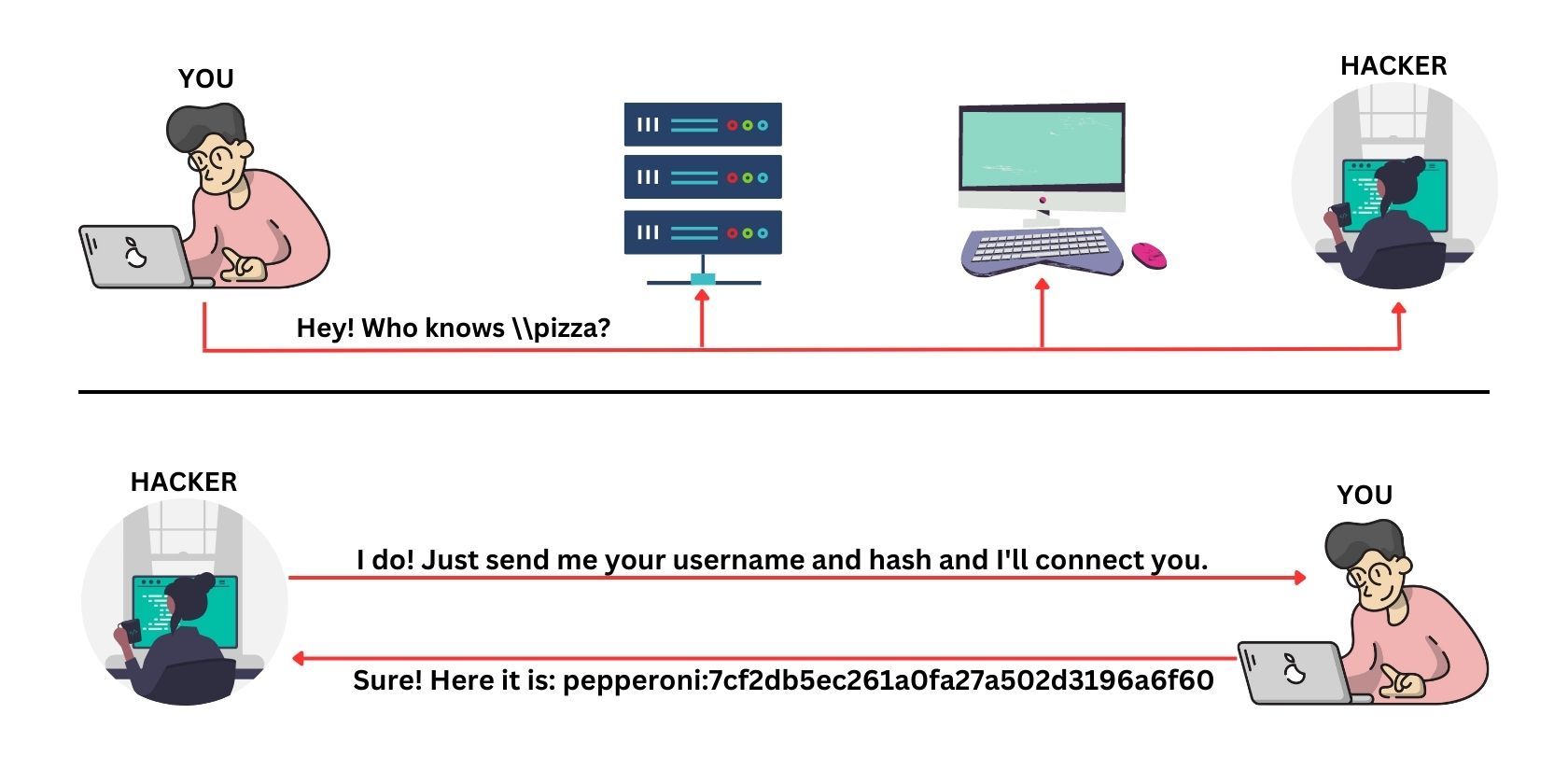

LLMNR با ارسال یک پرس و جو به همه دستگاه ها در سراسر شبکه که یک نام میزبان خاص را درخواست می کنند، کار می کند. این کار را با استفاده از یک بسته Name Resolution Request (NRR) انجام می دهد که برای همه دستگاه های موجود در آن شبکه پخش می کند. اگر دستگاهی با آن نام میزبان وجود داشته باشد، با یک بسته Name Resolution Response (NRP) حاوی آدرس IP آن پاسخ می دهد و با دستگاه درخواست کننده ارتباط برقرار می کند.

متأسفانه، LLMNR از یک حالت امن برای تفکیک نام میزبان فاصله زیادی دارد. ضعف اصلی آن این است که هنگام برقراری ارتباط از نام کاربری خود در کنار رمز عبور مربوطه استفاده می کند.

مسمومیت LLMNR چیست؟

مسمومیت LLMNR نوعی حمله انسان در وسط است که از پروتکل LLMNR (Link-Local Multicast Name Resolution) در سیستم های ویندوز سوء استفاده می کند. در LLMNR Poisoning، مهاجم گوش می دهد و منتظر می ماند تا درخواستی از هدف را رهگیری کند. در صورت موفقیت، این شخص می تواند یک پاسخ مخرب LLMNR را به رایانه مورد نظر ارسال کند و آن را فریب دهد تا اطلاعات حساس (هش نام کاربری و رمز عبور) را به جای منبع شبکه مورد نظر برای آنها ارسال کند. این حمله می تواند برای سرقت اعتبار، انجام شناسایی شبکه، یا انجام حملات بیشتر به سیستم یا شبکه مورد استفاده قرار گیرد.

چگونه مسمومیت LLMNR کار می کند؟

در بیشتر موارد، LLMNR با استفاده از ابزاری به نام Responder به دست می آید. این یک اسکریپت منبع باز محبوب است که معمولاً در پایتون نوشته می شود و برای مسمومیت LLMNR، NBT-NS و MDNS استفاده می شود. چندین سرور مانند SMB، LDAP، Auth، WDAP، و غیره را راهاندازی میکند. اسکریپت Responder وقتی در یک شبکه اجرا میشود، به پرسوجوهای LLMNR ساختهشده توسط دستگاههای دیگر در آن شبکه گوش میدهد و حملات Man-in-the-Middle را بر روی آنها انجام میدهد. از این ابزار می توان برای گرفتن اعتبارنامه های احراز هویت، دسترسی به سیستم ها و انجام سایر فعالیت های مخرب استفاده کرد.

هنگامی که یک مهاجم اسکریپت پاسخ دهنده را اجرا می کند، اسکریپت بی سر و صدا به رویدادها و پرس و جوهای LLMNR گوش می دهد. هنگامی که یکی رخ می دهد، پاسخ های مسموم به آنها ارسال می کند. اگر این حملات جعل موفقیت آمیز باشد، پاسخ دهنده نام کاربری و هش رمز عبور هدف را نمایش می دهد.

سپس مهاجم می تواند سعی کند هش رمز عبور را با استفاده از ابزارهای مختلف شکستن رمز عبور شکست دهد. رمز عبور معمولاً هش NTLMv1 است. اگر رمز عبور هدف ضعیف باشد، در کمترین زمان ممکن است اجباری و شکسته شود. و هنگامی که این اتفاق می افتد، مهاجم می تواند به حساب کاربر وارد شود، هویت قربانی را جعل کند، بدافزار نصب کند، یا فعالیت های دیگری مانند شناسایی شبکه و استخراج داده ها را انجام دهد.

از حملات هش عبور کنید

نکته ترسناک در مورد این حمله این است که گاهی اوقات هش رمز عبور نیازی به کرک ندارد. خود هش می تواند در یک پاس حمله هش استفاده شود. عبور از حمله هش، حمله ای است که در آن مجرم سایبری از هش رمز عبور شکسته نشده برای دسترسی به حساب کاربری و احراز هویت خود استفاده می کند.

در یک فرآیند عادی احراز هویت، رمز عبور خود را به صورت متن ساده وارد میکنید. سپس رمز عبور با یک الگوریتم رمزنگاری (مانند MD5 یا SHA1) هش شده و با نسخه هش شده ذخیره شده در پایگاه داده سیستم مقایسه می شود. اگر هش ها مطابقت داشته باشند، احراز هویت می شوید. اما در یک حمله هش، مهاجم هش رمز عبور را در حین احراز هویت رهگیری می کند و بدون دانستن رمز عبور متن ساده از آن برای احراز هویت استفاده می کند.

چگونه از مسمومیت LLMNR جلوگیری کنیم؟

مسمومیت LLMNR ممکن است یک حمله سایبری محبوب باشد، این همچنین به این معنی است که اقدامات آزمایش شده و قابل اعتمادی برای کاهش آن و ایمن سازی شما و دارایی های شما وجود دارد. برخی از این اقدامات شامل استفاده از فایروال، احراز هویت چند عاملی، IPSec، رمزهای عبور قوی و غیرفعال کردن LLMNR به طور کلی است.

1. LLMNR را غیرفعال کنید

بهترین راه برای جلوگیری از وقوع حمله مسمومیت LLMNR این است که پروتکل LLMNR را در شبکه خود غیرفعال کنید. اگر از این سرویس استفاده نمی کنید، نیازی به خطر امنیتی اضافی نیست.

اگر به چنین عملکردی نیاز دارید، جایگزین بهتر و مطمئنتر پروتکل سیستم نام دامنه (DNS) است.

2. نیاز به کنترل دسترسی به شبکه

کنترل دسترسی شبکه با اعمال سیاست های امنیتی قوی و اقدامات کنترل دسترسی در تمام دستگاه های شبکه از حملات مسمومیت LLMNR جلوگیری می کند. این می تواند دستگاه های غیرمجاز را از دسترسی به شبکه شناسایی و مسدود کند و نظارت و هشدارهای بلادرنگ را ارائه دهد

کنترل دسترسی شبکه همچنین میتواند از حملات مسمومیت LLMNR با اجرای بخشبندی شبکه جلوگیری کند، که سطح حمله شبکه را محدود میکند و دسترسی غیرمجاز به دادههای حساس یا سیستمهای حیاتی را محدود میکند.

3. تقسیم بندی شبکه را پیاده سازی کنید

شما می توانید دامنه حملات LLMNR Poisoning را با تقسیم شبکه خود به زیرشبکه های کوچکتر محدود کنید. این را می توان از طریق استفاده از VLAN ها، فایروال ها و سایر اقدامات امنیتی شبکه انجام داد.

4. از رمزهای عبور قوی استفاده کنید

در صورت وقوع یک حمله مسمومیت LLMNR، توصیه می شود از رمزهای عبور قوی استفاده کنید که به راحتی قابل شکستن نباشند. گذرواژههای ضعیف، مانند آنهایی که بر اساس نام شما یا دنبالهای از اعداد هستند، میتوانند به راحتی حدس بزنند یا از قبل در جدول فرهنگ لغت یا فهرست رمز عبور وجود داشته باشند.

یک وضعیت امنیتی قوی حفظ کنید

حفظ یک وضعیت امنیتی خوب یک جنبه حیاتی برای محافظت از سیستم ها و داده های شما در برابر تهدیدات سایبری مانند مسمومیت LLMNR است. انجام این کار مستلزم ترکیبی از اقدامات پیشگیرانه، مانند پیاده سازی رمزهای عبور قوی، به روز رسانی منظم نرم افزارها و سیستم ها، و آموزش کارکنان در مورد بهترین شیوه های امنیتی است.

با ارزیابی و بهبود مستمر اقدامات امنیتی، سازمان شما میتواند جلوتر از نقضها و تهدیدها باشد و از داراییهای شما در برابر حملات محافظت کند.