آیا شما یک هکر اخلاقی یا پنتستر هستید؟ احتمالاً از Burp Suite استفاده کرده اید. بنابراین چگونه از ابزار Intruder آن برای به دست آوردن نتایج هدفمند بهتر استفاده می کنید؟

Burp Suite یک اسکنر آسیب پذیری قدرتمند است که توسط Portswigger توسعه یافته است که برای آزمایش امنیت برنامه های وب استفاده می شود. Burp Suite که با توزیعهایی مانند Kali و Parrot عرضه میشود، ابزاری به نام Intruder دارد که به شما امکان میدهد حملات ویژه خودکاری را علیه برنامههای آنلاین برای هک اخلاقی انجام دهید. Intruder یک ابزار منعطف و قابل تنظیم است، به این معنی که می توانید از آن برای خودکار کردن هر کاری که در برنامه های آزمایشی پیش می آید استفاده کنید.

بنابراین واقعاً چگونه کار می کند؟

استفاده از Target در Intruder

Target، که وقتی به برگه Intruder در Burp Suite میروید، میتوانید آن را ببینید، حاوی اطلاعاتی در مورد وبسایت یا برنامه مورد نظری است که میخواهید آزمایش کنید. میتوانید اطلاعات میزبان و شماره پورت را به عنوان هدف در قسمت «موقعیتهای بار» وارد کنید.

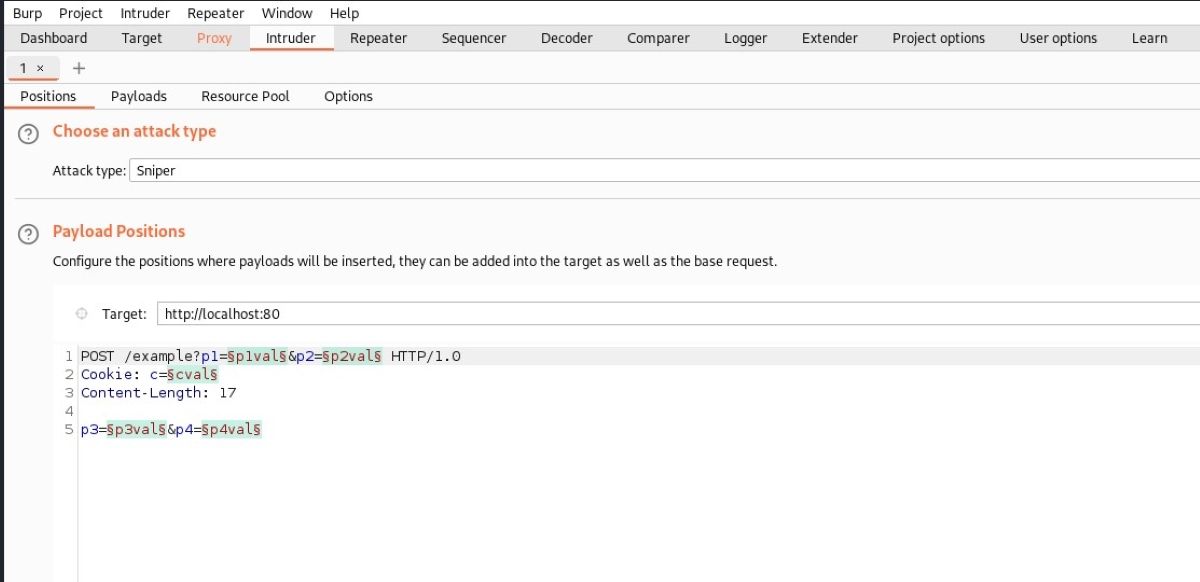

استفاده از تب موقعیت ها در Intruder

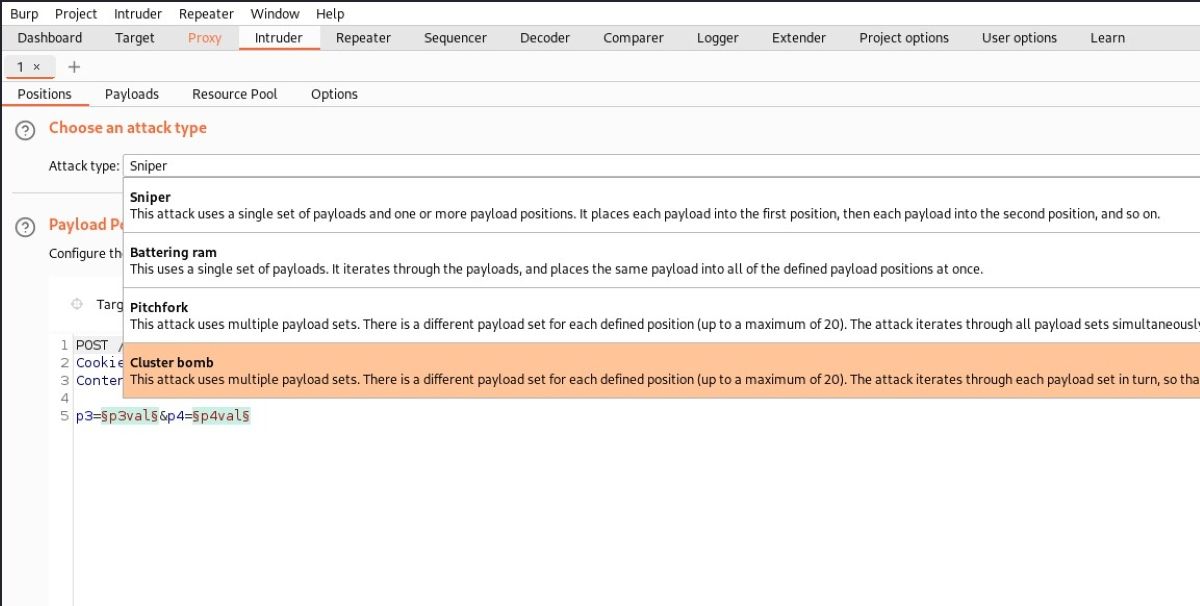

در تب موقعیت ها، می توانید انواع حمله، الگوی درخواست و اطلاعات پارامتری را که باید هدف قرار گیرند، مشاهده کنید. در اینجا انواع حملاتی که می توانید با استفاده از Burp Suite آزمایش کنید، آورده شده است.

Sniper: این گزینه تنها از یک پارامتر استفاده می کند. پارامترهای هدفمند در این مورد تحت تأثیر قرار نمی گیرند.

Battering ram: این گزینه از یک بردار حمله برای تمام پارامترهای هدف استفاده می کند. یعنی اگر سه پارامتر هدفمند در قالب درخواست وجود داشته باشد، با استفاده از بردارهای حمله یکسان به هر سه پارامتر حمله می کند.

Pitchfork: در این گزینه امکان استفاده از بیش از یک بردار حمله برای تمامی پارامترهای هدف وجود دارد. اگر فکر می کنید که سه پارامتر هدفمند در قالب درخواست وجود دارد، اولین درخواست انتخاب و قرار دادن اولین عنصر لیست اول برای پارامتر اول است. اولین عنصر از لیست دوم برای پارامتر دوم؛ و اولین عنصر از لیست سوم برای پارامتر سوم. در درخواست دوم، عناصری که باید انتخاب شوند، عنصر دوم هر لیست خواهند بود. شما می توانید از این نوع حمله هنگام قرار دادن بردارهای مختلف بر روی پارامترهای هدف متعدد استفاده کنید.

بمب خوشه ای: با استفاده از این گزینه می توانید بیش از یک بردار حمله را برای همه پارامترهای هدفمند به کار ببرید. تفاوت بین آن و گزینه Pitchfork این است که یک بمب خوشه ای به شما امکان می دهد تمام توزیع های ترکیبی را تنظیم کنید. مانند Pitchfork انتخاب های متوالی انجام نمی دهد. آزمایش هر ترکیب ممکنی از پارامترهای هدف می تواند منجر به یک بار درخواست عظیم شود. در نتیجه، هنگام استفاده از این گزینه باید احتیاط کنید.

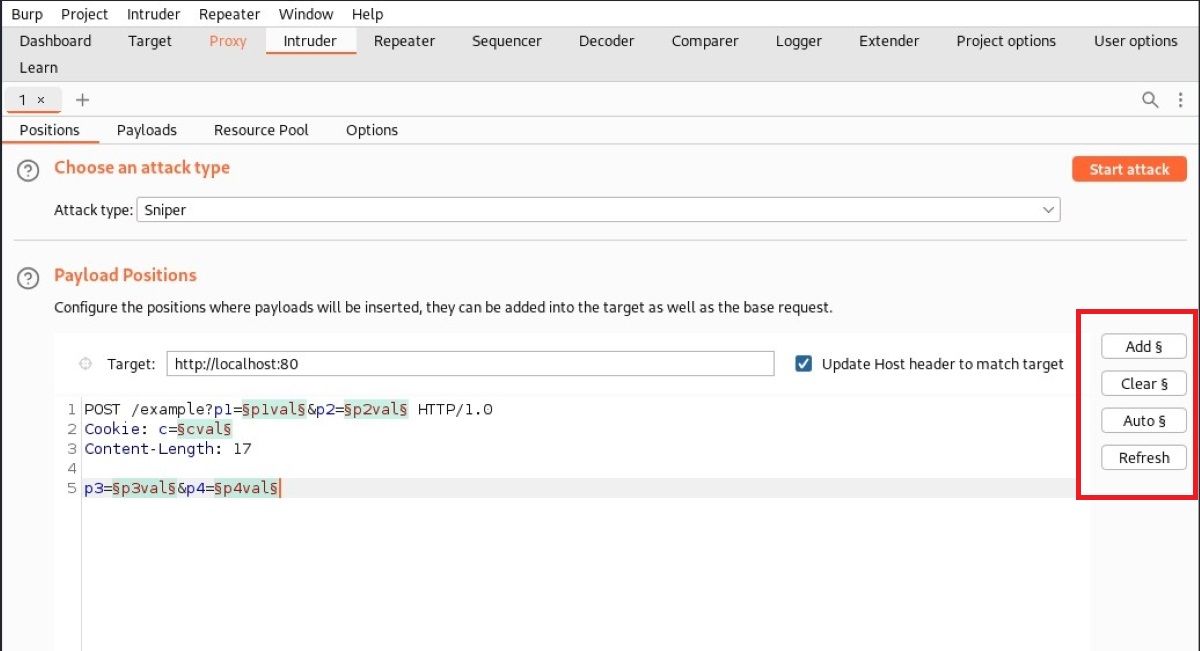

چند دکمه مفید دیگر در صفحه موقعیت ها وجود دارد. می توانید هر پارامتر انتخاب شده را با دکمه Clear در سمت راست حذف کنید. اگر می خواهید یک مورد جدید را هدف قرار دهید، می توانید از دکمه افزودن در سمت راست نیز استفاده کنید. از دکمه Auto برای انتخاب خودکار همه فیلدها یا بازگشت به حالت اولیه خود استفاده کنید.

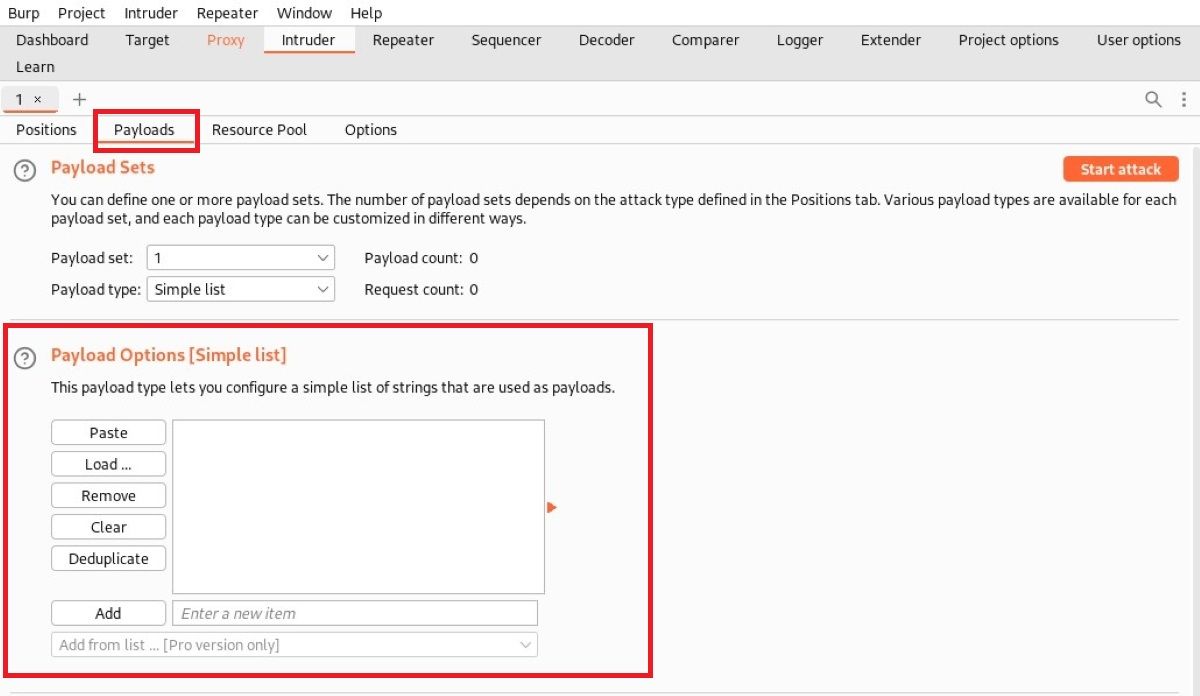

برگه های Payloads در Burp Suite چیست؟

به لیست های محموله مانند لیست کلمات فکر کنید. می توانید از تب Payloads برای تنظیم یک یا چند لیست بار استفاده کنید. تعداد مجموعه های محموله بسته به نوع حمله متفاوت است.

شما می توانید یک مجموعه بار را به یک یا چند روش تعریف کنید. اگر فهرست کلمات قوی دارید، میتوانید با انتخاب دکمه بارگیری از قسمت «گزینههای بارگذاری» فهرست کلمات خود را وارد کنید.

شما همچنین می توانید مجموعه های بار جداگانه برای پارامترهای مورد نظر آماده کنید. به عنوان مثال، شما می توانید فقط از عبارات عددی برای پارامتر هدف اول استفاده کنید، در حالی که می توانید از عبارات پیچیده برای پارامتر هدف دوم استفاده کنید.

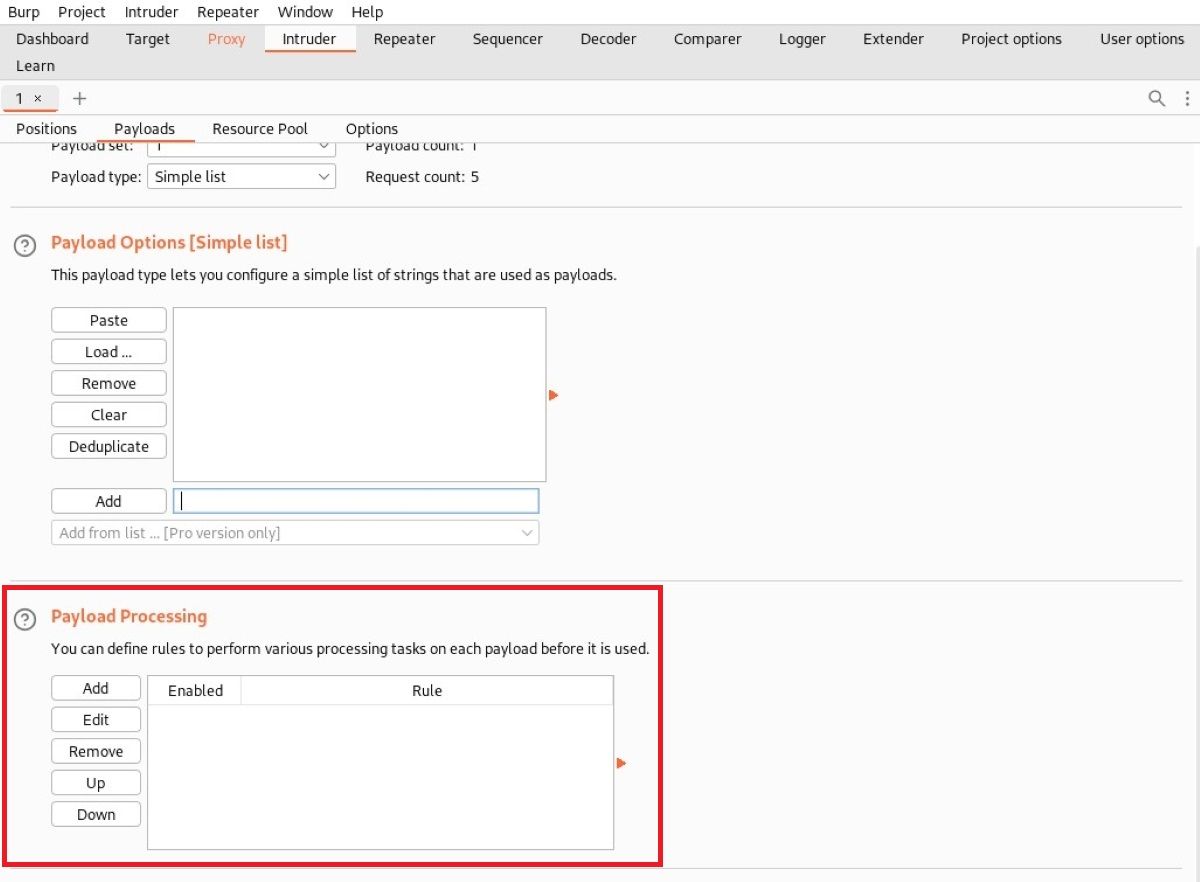

پردازش بار

میتوانید مجموعههای بار پیکربندی شده از طریق Payload Processing را با قوانین و کدگذاریها بیشتر گسترش دهید. به عنوان مثال، میتوانید همه بارهای بارگذاری را پیشوند قرار دهید، از آنها بخواهید رمزگذاری و رمزگشایی شوند، یا از عباراتی که رجکسهای خاصی را ارسال میکنند صرفنظر کنید.

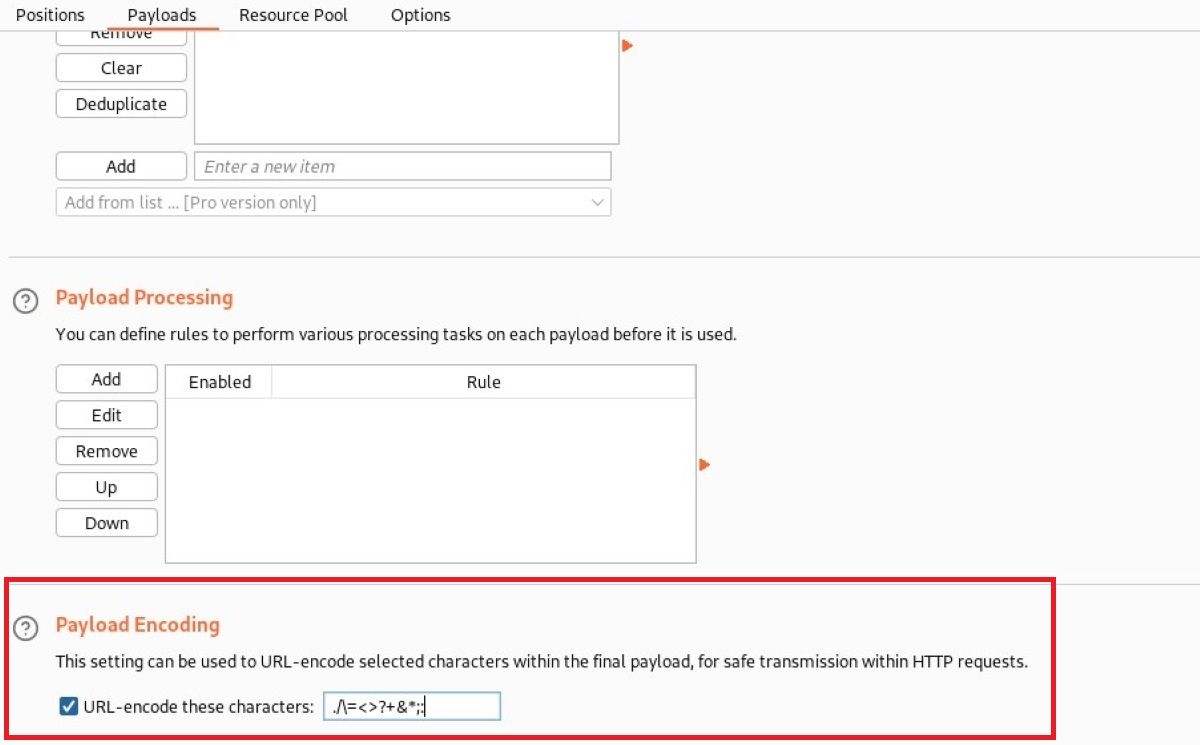

رمزگذاری بار

با Payload Encoding میتوانید مشخص کنید که در هنگام ارسال درخواستهای HTTP به مقصد بدون مشکل، کدام کاراکترها باید در پارامترها کدگذاری شوند. رمزگذاری URL یک نسخه تبدیل شده از اطلاعات است که احتمالاً با آدرس اشتباه گرفته می شود. Burp Suite URL را برای رمزگذاری معادل نویسههایی مانند علامت (&)، ستاره (*) و نیمکولون و دو نقطه (به ترتیب، ; و 🙂 در تنظیمات پیشفرض میفرستد.

تب Options در Intruder چیست؟

برگه گزینه ها دارای گزینه هایی برای سرصفحه های درخواست، نتایج حمله، مطابقت های grep و تغییر مسیرها است. می توانید قبل از شروع اسکن، این موارد را در رابط Intruder تغییر دهید.

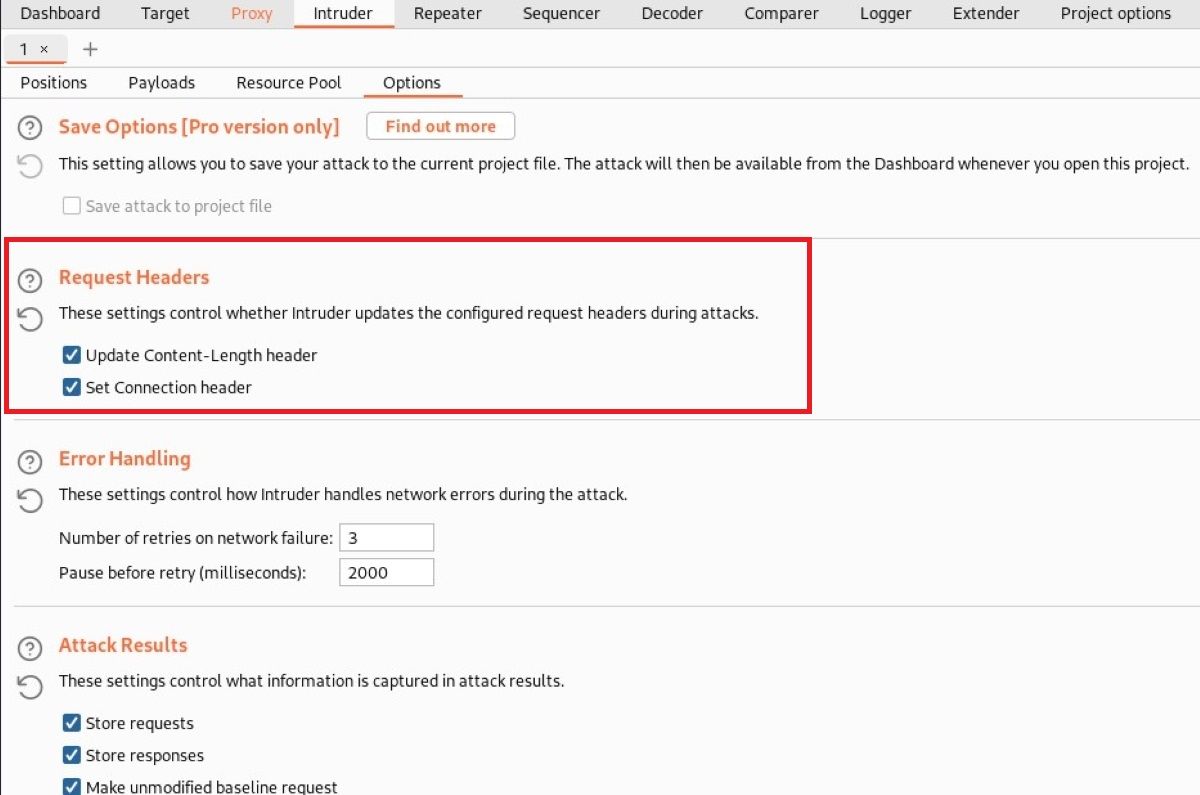

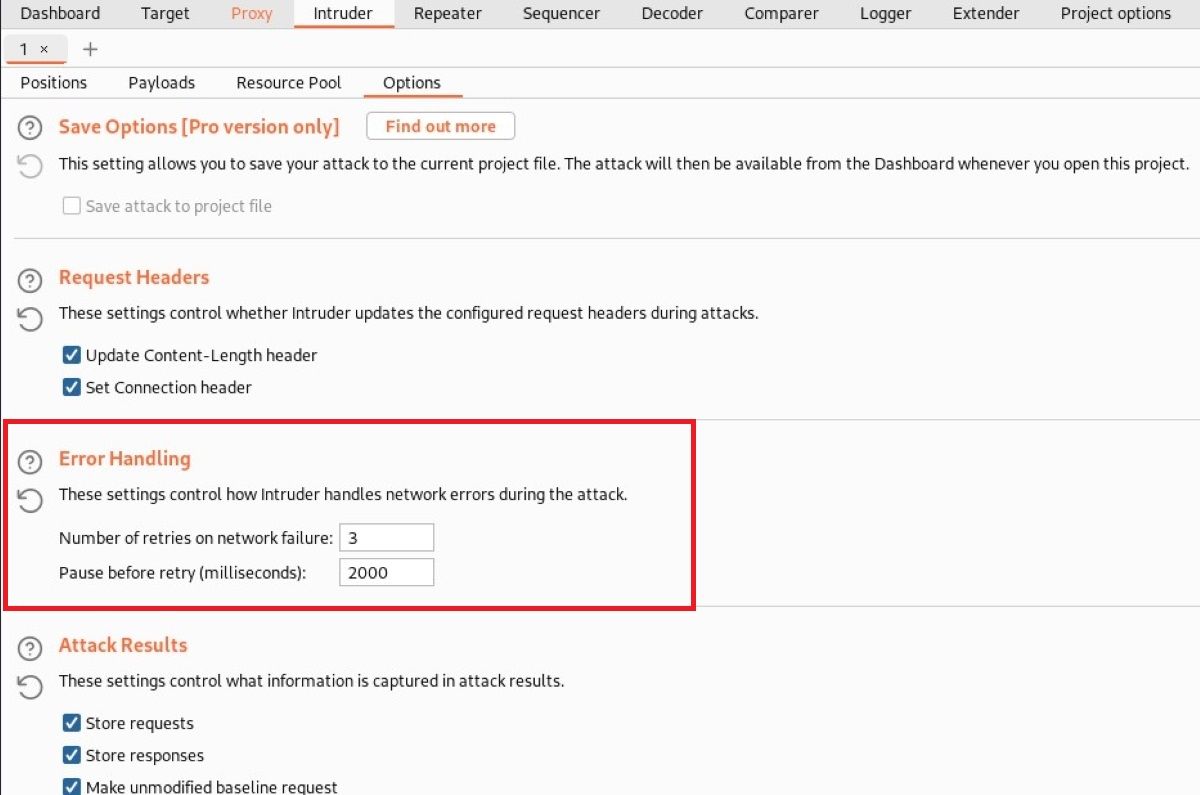

سرصفحه های درخواستی

با استفاده از تنظیمات فیلد «درخواست سرصفحه ها» می توانید سرصفحه های درخواست را تنظیم کنید. نکته مهمی که در اینجا باید به آن توجه شود سربرگ Content-Length است: اگر محتوا به درستی به روز نشود، آدرس مقصد ممکن است با خطا مواجه شود.

اگر از اطلاعات Set-Connection استفاده نشود، اتصال ممکن است باز بماند، بنابراین، پس از فعال کردن گزینه Set-Connection، اتصال قطع می شود. با این حال، می توانید معاملات را تا حدودی سریعتر انجام دهید.

رسیدگی به خطا

تنظیمات در بخش “Error Handling” موتور مورد استفاده برای ایجاد درخواست های HTTP در اسکن های Intruder را کنترل می کند. در اینجا می توانید پارامترهایی مانند سرعت، شدت و مدت حمله را تنظیم کنید.

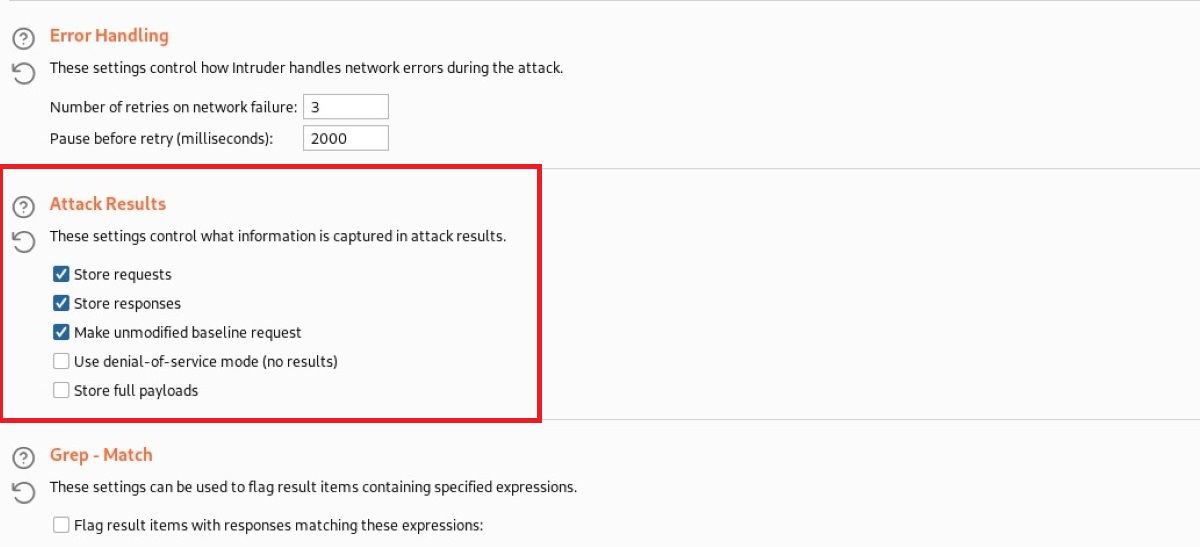

نتایج حمله

بخش “نتایج حمله” به شما امکان می دهد اطلاعاتی را در نتایج اسکن تنظیم کنید. این تنظیمات پیکربندی دارای گزینه های زیر است:

- درخواستها/پاسخهای ذخیرهسازی: این دو گزینه برای تعیین اینکه آیا باید محتوای درخواستها و پاسخهای اسکنها را ذخیره کند یا خیر.

- درخواست خط پایه اصلاح نشده: این شامل مقادیر پایه پارامترهای هدف و همچنین درخواست های اسکن پیکربندی شده است، بنابراین می توانید پاسخ های اسکن را با هم مقایسه کنید.

- استفاده از حالت انکار سرویس: با این گزینه می توانید درخواست اسکن معمولی داشته باشید. با این حال، ممکن است به طور ناگهانی قبل از پاسخ از سرور خاموش شود زیرا این عملکرد باعث خستگی در سرور مورد نظر می شود. به همین دلیل باید با دقت از آن استفاده کنید.

- ذخیره بارهای کامل: این به Burp Suite اجازه میدهد تا مقادیر دقیق بار را برای هر نتیجه ذخیره کند. اگر این را انتخاب کنید، Intruder فضای بیشتری را اشغال خواهد کرد.

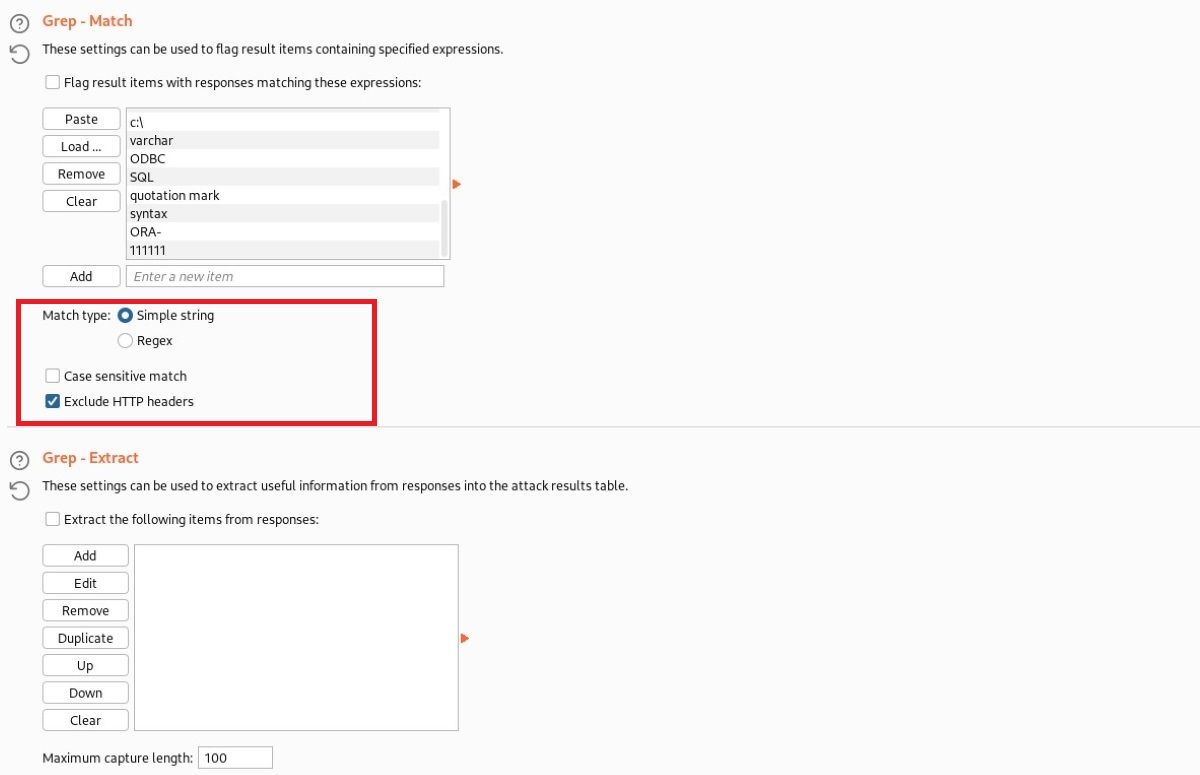

Grep – Match، Extract، Payloads

میتوانید از تنظیمات بخشهای «Grep—Match»، «Grep—Extract» و «Grep—Payloads» برای علامتگذاری نتایجی که حاوی عبارات مشخصشده در پاسخهای اسکن هستند، استفاده کنید. Burp Suite یک ستون تأیید برای هر موردی که پیکربندی میکنید اضافه میکند و نشان میدهد که آیا مورد در پاسخ یافت میشود یا خیر. برای مثال در حملات پسورد ممکن است جملاتی مانند «گذرواژه اشتباه» و «ورود با موفقیت» را مشاهده کنید. ویژگی های بخش Grep-Match عبارتند از:

- نوع تطبیق: این نشان می دهد که عبارات تعریف شده یک عبارت regex (عبارت منظم) یا عبارت متنی هستند.

- تطابق حساس به حروف کوچک و بزرگ: مشخص می کند که آیا به حروف کوچک و بزرگ حساس است یا خیر.

- Exclude HTTP header: مشخص کنید که آیا خطوط سرصفحه از این عملیات مستثنی هستند یا خیر.

چرا سوئیت Burp بسیار مهم است؟

هکرهای اخلاقی اغلب از Burp Suite برای عملیات پاداش باگ استفاده می کنند. به طور مشابه، محققان امنیتی که در شرکتهای شرکتی کار میکنند و آزمایشکنندگان نفوذ که میخواهند تستهای امنیتی را روی برنامههای اینترنتی انجام دهند، ممکن است به Burp Suite نیز متکی باشند. البته، بسیاری از ابزارهای عالی دیگر وجود دارد که می توانید برای تست نفوذ از آنها استفاده کنید. تسلط بر سایر ابزارهای pentesting علاوه بر Burp Suite شما را متمایز می کند.