یک آسیبپذیری بزرگ، CVE-2023-4863، میتواند به هکرها امکان دسترسی از راه دور به کل سیستم شما را بدهد. در اینجا چه باید کرد.

یک آسیبپذیری حیاتی در WebP Codec کشف شده است که مرورگرهای اصلی را مجبور میکند بهروزرسانیهای امنیتی را سریع دنبال کنند. با این حال، استفاده گسترده از همان کد رندر WebP به این معنی است که برنامه های بی شماری نیز تحت تأثیر قرار می گیرند، تا زمانی که وصله های امنیتی را منتشر کنند.

بنابراین آسیب پذیری CVE-2023-4863 چیست؟ چقدر بد است؟ و چه کاری می توانید انجام دهید؟

آسیب پذیری WebP CVE-2023-4863 چیست؟

مشکل موجود در کدک WebP CVE-2023-4863 نامگذاری شده است. ریشه در یک تابع خاص از کد رندر WebP (“BuildHuffmanTable”) نهفته است که کدک را در برابر سرریزهای بافر پشته آسیب پذیر می کند.

بارگذاری بیش از حد بافر پشته زمانی اتفاق میافتد که یک برنامه دادههای بیشتری را در بافر حافظه از آنچه برای نگهداری طراحی شده است بنویسد. هنگامی که این اتفاق می افتد، به طور بالقوه می تواند حافظه مجاور را بازنویسی کند و داده ها را خراب کند. بدتر از آن، هکرها می توانند از سرریزهای بافر هیپ برای کنترل سیستم ها و دستگاه ها از راه دور سوء استفاده کنند.

هکرها میتوانند برنامههایی را که دارای آسیبپذیریهای سرریز بافر هستند هدف قرار داده و دادههای مخرب را برای آنها ارسال کنند. به عنوان مثال، آنها می توانند یک تصویر WebP مخرب را آپلود کنند که زمانی که کاربر آن را در مرورگر خود یا برنامه دیگری مشاهده می کند، کد را در دستگاه کاربر مستقر می کند.

این نوع آسیبپذیری موجود در کد به طور گسترده مانند WebP Codec یک مشکل جدی است. به غیر از مرورگرهای اصلی، برنامه های بی شماری از کدک یکسان برای ارائه تصاویر WebP استفاده می کنند. در این مرحله، آسیبپذیری CVE-2023-4863 برای ما بسیار گسترده است که نمیتوانیم بدانیم واقعاً چقدر بزرگ است و پاکسازی نامرتب خواهد بود.

آیا استفاده از مرورگر مورد علاقه من بی خطر است؟

بله، اکثر مرورگرهای بزرگ قبلاً به روز رسانی هایی را برای رفع این مشکل منتشر کرده اند. بنابراین، تا زمانی که برنامه های خود را به آخرین نسخه به روز می کنید، می توانید طبق معمول وب را مرور کنید. گوگل، موزیلا، مایکروسافت، بریو و تور همگی وصلههای امنیتی منتشر کردهاند و دیگران احتمالاً تا زمانی که شما این مطلب را میخوانید، این کار را انجام دادهاند.

به روز رسانی های حاوی اصلاحات برای این آسیب پذیری خاص عبارتند از:

- کروم: نسخه 116.0.5846.187 (Mac / Linux)؛ نسخه 116.0.5845.187/.188 (ویندوز)

- فایرفاکس: فایرفاکس 117.0.1; فایرفاکس ESR 115.2.1; Thunderbird 115.2.2

- Edge: Edge نسخه 116.0.1938.81

- Brave: Brave نسخه 1.57.64

- Tor: مرورگر Tor 12.5.4

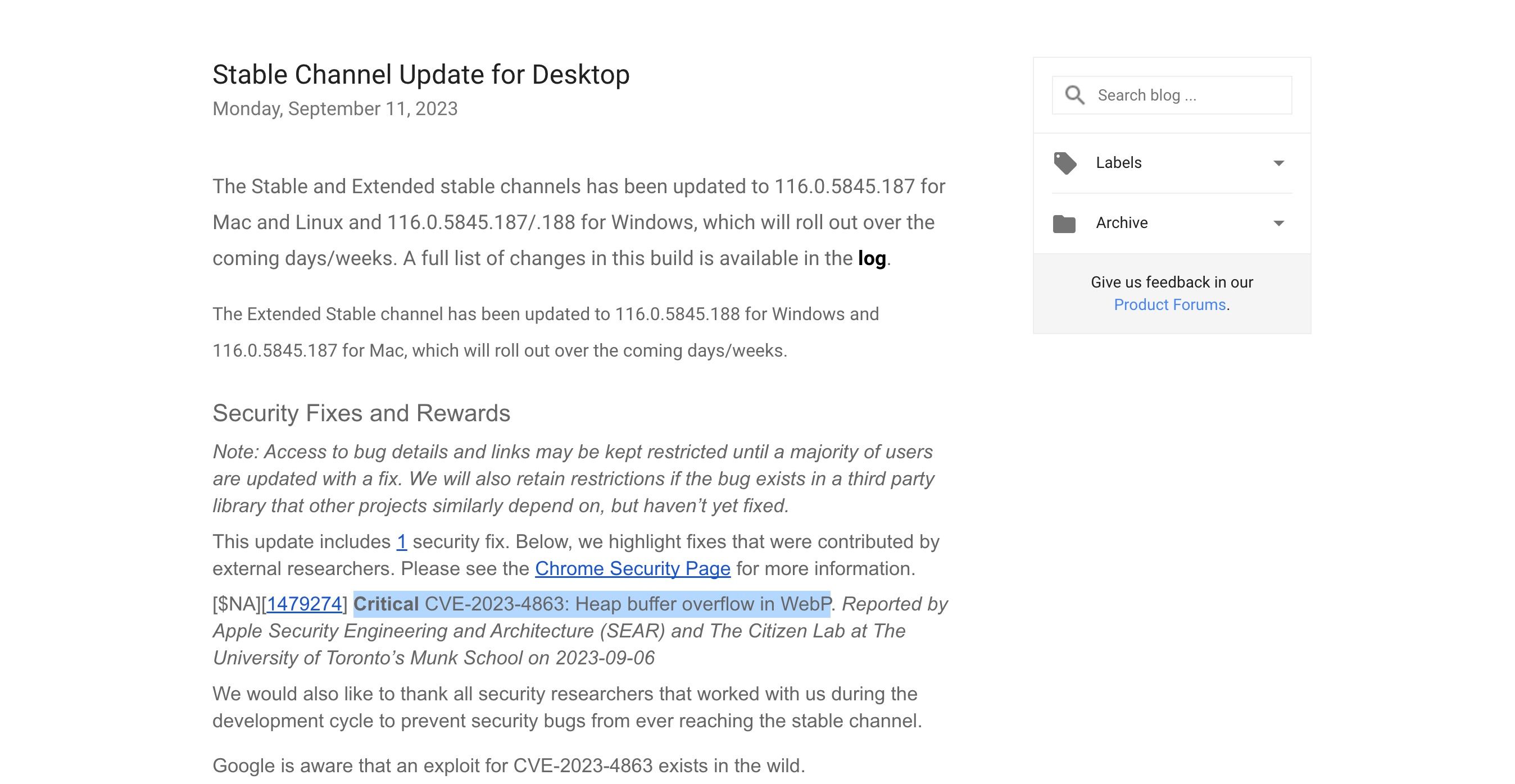

اگر از مرورگر دیگری استفاده میکنید، آخرین بهروزرسانیها را بررسی کنید و به دنبال مراجع خاصی به آسیبپذیری سرریز بافر پشته CVE-2023-4863 در WebP باشید. به عنوان مثال، اعلامیه بهروزرسانی Chrome شامل مرجع زیر است: «Critical CVE-2023-4863: Heap buffer overflow in WebP».

اگر نمی توانید مرجعی برای این آسیب پذیری در آخرین نسخه مرورگر مورد علاقه خود پیدا کنید، به یکی از فهرست های بالا بروید تا زمانی که یک اصلاح برای مرورگر انتخابی شما منتشر شود.

آیا برای استفاده از برنامه های مورد علاقه ام ایمن هستم؟

اینجاست که کار مشکل می شود. متأسفانه، آسیب پذیری CVE-2023-4863 WebP بر تعداد ناشناخته ای از برنامه ها نیز تأثیر می گذارد. اولاً، هر نرم افزاری که از کتابخانه libwebp استفاده می کند تحت تأثیر این آسیب پذیری قرار می گیرد، به این معنی که هر ارائه دهنده باید وصله های امنیتی خود را منتشر کند.

برای پیچیدهتر کردن مسائل، این آسیبپذیری در بسیاری از چارچوبهای محبوبی که برای ساخت اپلیکیشنها استفاده میشوند، گنجانده شده است. در این موارد، فریمورکها ابتدا نیاز به بهروزرسانی دارند و سپس، ارائهدهندگان نرمافزاری که از آنها استفاده میکنند باید به آخرین نسخه بهروزرسانی شوند تا از کاربران خود محافظت کنند. این امر باعث میشود که کاربر معمولی بداند کدام برنامهها تحت تأثیر قرار گرفتهاند و کدام یک به این مشکل پرداختهاند، بسیار دشوار است.

برنامههای تحتتأثیر شامل Microsoft Teams، Slack، Skype، Discord، Telegram، 1Password، Signal، LibreOffice و مجموعه Affinity میشوند.

1Password برای رفع این مشکل یک بهروزرسانی منتشر کرده است، اگرچه صفحه اعلام آن شامل یک اشتباه تایپی برای شناسه آسیبپذیری CVE-2023-4863 است (به جای -63 با -36 پایان مییابد). اپل همچنین یک وصله امنیتی برای macOS منتشر کرده است که به نظر میرسد همان مشکل را حل میکند، اما به طور خاص به آن اشاره نمیکند. به همین ترتیب، Slack یک بهروزرسانی امنیتی را در 12 سپتامبر منتشر کرد (نسخه 4.34.119) اما به CVE-2023-4863 اشاره نمیکند.

همه چیز را به روز کنید و با دقت ادامه دهید

به عنوان یک کاربر، تنها کاری که می توانید در مورد آسیب پذیری CVE-2023-4863 WebP Codex انجام دهید این است که همه چیز را به روز کنید. با هر مرورگری که استفاده میکنید شروع کنید و سپس از مهمترین برنامههای خود عبور کنید.

آخرین نسخه های انتشار را برای هر برنامه ای که می توانید بررسی کنید و به دنبال ارجاعات خاص به شناسه CVE-2023-4863 باشید. اگر نمیتوانید در آخرین یادداشتهای انتشار به این آسیبپذیری اشاره کنید، تا زمانی که برنامه مورد نظر شما مشکل را برطرف کند، به یک جایگزین امن بروید. اگر این گزینه نیست، بهروزرسانیهای امنیتی منتشر شده پس از 12 سپتامبر را بررسی کنید و به محض انتشار وصلههای امنیتی جدید، بهروزرسانی را ادامه دهید.

این تضمین نمی کند که CVE-2023-4863 مورد توجه قرار گرفته است، اما این بهترین گزینه بازگشتی است که در این مرحله دارید.

WebP: یک راه حل خوب با یک داستان احتیاطی

گوگل در سال 2010 WebP را به عنوان راه حلی برای ارائه سریعتر تصاویر در مرورگرها و سایر برنامه ها راه اندازی کرد. این فرمت فشردهسازی بدون اتلاف و اتلاف را فراهم میکند که میتواند اندازه فایلهای تصویری را تا 30 درصد کاهش دهد و در عین حال کیفیت قابلتوجهی را حفظ کند.

از نظر عملکرد، WebP راه حل خوبی برای کاهش زمان رندر است. با این حال، این یک داستان هشداردهنده نیز در مورد اولویت بخشیدن به یک جنبه خاص از عملکرد نسبت به سایرین است – یعنی امنیت. وقتی توسعه نیمه کاره با پذیرش گسترده روبرو می شود، طوفانی عالی برای آسیب پذیری های منبع ایجاد می کند. و با افزایش بهرهبرداریهای روز صفر، شرکتهایی مانند گوگل باید بازی خود را ارتقا دهند یا توسعهدهندگان باید فناوریها را بیشتر بررسی کنند.