آیا باز گذاشتن پورت ها بی خطر است؟

هنگامی که رایانه شما به اینترنت متصل می شود، از پورت ها برای کمک به انجام کار خود استفاده می کند. هم مدیران شبکه و هم هکرها علاقه زیادی به اسکن این پورت ها برای نقاط ضعف دارند. با این حال، پورت چیست و چرا افراد آنها را اسکن می کنند؟

بیایید بررسی کنیم که اسکن پورت چیست و چگونه روی شما تأثیر می گذارد.

پورت ها چیست؟

در شبکه، پورت ها به رایانه کمک می کنند تا تمام داده های اینترنت را باز کند و اطمینان حاصل کند که بسته های داده به مکان مناسبی می روند. داده ها باید فرآیند صحیح را طی کنند، در غیر این صورت همه چیز اشتباه خواهد شد.

فرض کنید در حال تماشای یک برنامه نتفلیکس هستید در حالی که با شخصی در اسکایپ صحبت می کنید. هم داده های جریان نتفلیکس و هم داده های تماس شما در اسکایپ از یک لوله پهن باند پایین می آیند. وقتی آنها به رایانه شخصی شما می رسند، از هم جدا می شوند و به فرآیندهای جداگانه می روند.

با اختصاص مرورگر و اسکایپ خود به پورتهای مختلف، رایانه شخصی میتواند ترافیکی را که به کجا میرود، پیگیری کند. داده ها را می توان به طور همزمان از طریق این پورت ها ارسال و دریافت کرد و از هرگونه سردرگمی برای رایانه شخصی جلوگیری کرد.

معمولاً شماره پورتهایی را میبینید که در انتهای آدرسهای IP بعد از دو نقطه در کمین هستند. به عنوان مثال، 192.168.1.180:53892 با استفاده از شماره پورت 53892 ارتباط برقرار می کند.

به طور معمول، اگر روتر یا رایانه شخصی شما از پورت استفاده نمی کند، از ترافیک استفاده از آن جلوگیری می کند تا به شما کمک کند در برابر مزاحمان در امان باشید. به همین دلیل است که گاهی اوقات شما نیاز به انجام “پورت فوروارد” برای اجازه دادن به برنامه برای اتصال به اینترنت دارید.

روتر مشکوک است که برنامه شما خوب نیست، بنابراین شروع به مسدود کردن ترافیک از عبور از پورت می کند. با باز کردن پورت، به روتر میگویید که به برنامه اعتماد دارید.

پورت اسکن چیست؟

درک این نکته حیاتی است که حفظ پورت های باز روی روتر یا رایانه شخصی شما می تواند به طور بالقوه آنها را در معرض حملات اسکن پورت قرار دهد، که مانورهایی هستند که اغلب توسط هکرها اجرا می شوند.

اسکن پورت تاکتیکی است که هکرها برای درک نحوه عملکرد دستگاه هدف از آن استفاده می کنند. یک هکر یک حمله اسکن پورت را انجام می دهد تا تمام پورت های مرتبط با یک دستگاه را بررسی کند و بین پورت های فیلتر شده که به طور موثر بسته شده اند و پورت هایی که به طور فعال استفاده می شوند تمایز قائل شود.

با این حال، بسیار مهم است که بدانیم دانش به دست آمده از این فرآیند فقط نوک کوه یخ برای هکرها است. یک پورت باز می تواند به عنوان یک نقطه ورود برای یک هکر عمل کند و گنجینه ای از اطلاعات در مورد سیستم هدف را در اختیار آنها بگذارد.

یک هکر میتواند جستجوی پورتهای باز را آغاز کند و سپس در فرآیند مهندسی معکوس آنها شرکت کند تا از فعالیتهای دقیقی که دستگاه درگیر آن است، رونمایی کند.

اطلاعات به دست آمده صرفاً خدماتی را که دستگاه اجرا می کند نشان نمی دهد. همچنین هدف کلی دستگاه را روشن می کند. با تجزیه و تحلیل پورت های قابل دسترسی و سرویس های مرتبط با آنها، یک هکر می تواند نقش دستگاه را استنباط کند و به نوعی اثر انگشت منحصر به فردی ایجاد کند که می تواند به عنوان عنصری قابل بهره برداری در یک حمله آینده عمل کند.

به همین دلیل است که یک مدیر شبکه هوشیار می تواند نقشی اساسی در حفاظت از سیستم خود ایفا کند. با انجام فعالانه یک اسکن پورت در شبکه خود، مدیران می توانند به طور فعال نقاط ضعفی را که هکرها به طور بالقوه می توانند از آنها استفاده کنند، شناسایی کنند. این دانش آنها را مسلح می کند تا شبکه خود را در برابر حملات قریب الوقوع تقویت کنند و در عین حال امنیت را به طور موثر تقویت کنند.

پورت اسکنر چیست؟

یک اسکنر پورت می تواند تعیین کند که کدام پورت ها در یک سیستم یا شبکه پذیرای درخواست های دریافتی هستند. اساساً، اسکنر پورت درخواستها را به طیفی از شمارههای پورت ارسال میکند و منتظر پاسخ میماند و هر پورت را بر اساس پاسخی که دریافت میکند طبقهبندی میکند. پورتهای باز درخواست را تأیید میکنند، پورتهای بسته آن را رد میکنند و پورت فیلتر شده اصلاً پاسخی ارسال نمیکند. هنگامی که با هدف مخرب اجرا می شود، به یک حمله اسکن پورت تبدیل می شود.

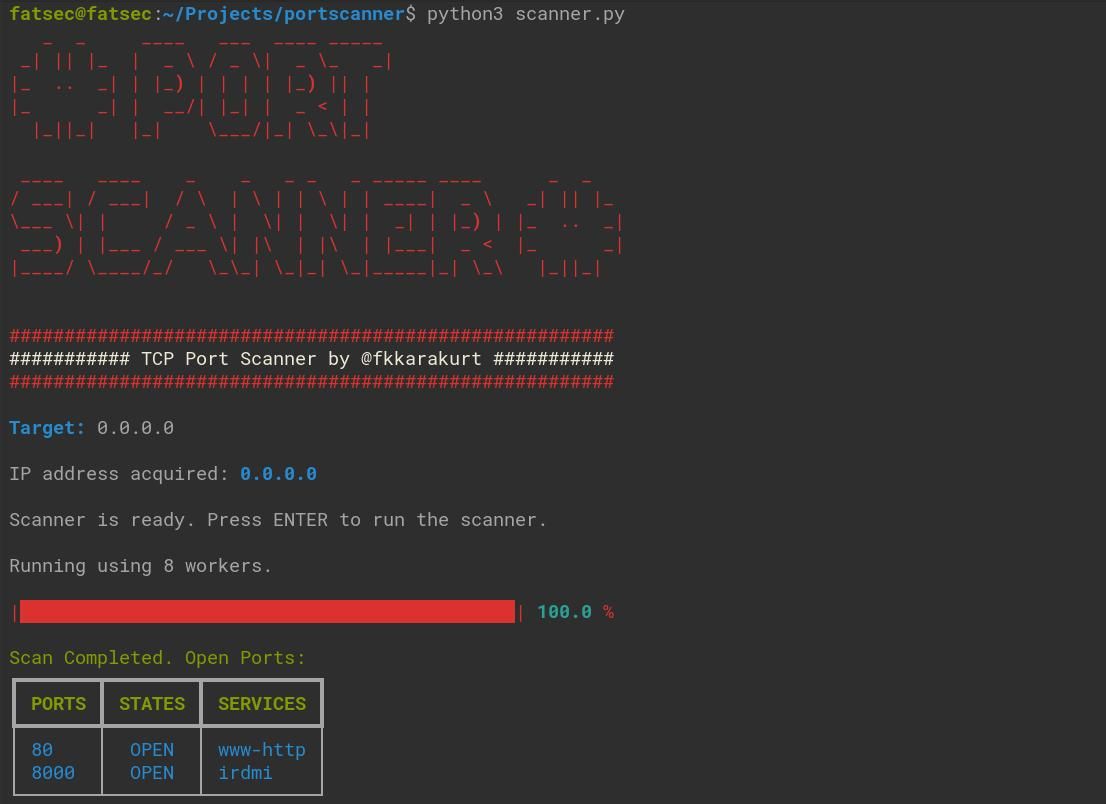

به عنوان مثال، هنگام شروع یک اسکن پورت شبکه در لوکال هاست، این ابزار مشخص می کند که کدام پورت ها فعال هستند، که اهمیت امنیت شبکه را در کاهش خطرات حملات اسکن پورت نشان می دهد.

اسکن پورت در مقابل اسکن شبکه

در کنار اسکن پورت، اسکن شبکه نیز جایگاه مهمی دارد و تفاوت های ظریفی بین این دو وجود دارد. بیایید سعی کنیم این تفاوت ها را زیر یک جدول بررسی کنیم:

شاخص

اسکن پورت

اسکن شبکه

تعریف

فرآیند کاوش در پورت های خاص در یک ماشین هدف برای تعیین وضعیت آنها (باز، بسته یا فیلتر شده).

شناسایی دستگاه های فعال در محدوده شبکه

هدف

برای شناسایی آسیبپذیریهای مرتبط با پورتهای باز.

برای ترسیم نقشه دستگاه های فعال در یک شبکه.

هدف

یک دستگاه یا آدرس IP خاص.

چندین دستگاه یا کل محدوده IP.

نتیجه

کشف پورت های باز، بسته یا فیلتر شده.

نمای کلی دستگاه های فعال و آدرس های IP آنها در یک محدوده شبکه.

ارتباط برای هکرها

برای یافتن نقاط ورود بالقوه به یک سیستم.

برای به دست آوردن یک دید جامع از شبکه و یافتن اهداف بالقوه.

در حالی که اسکنر پورت به دنبال پورت های باز، بسته یا فیلتر شده برای یک آدرس خاص است، هدف اسکنرهای شبکه نقشه برداری از دستگاه های متصل به یک شبکه خاص است. این نیز پاسخی به این است که چرا اسکن پورت برای هکرها مفید است. هدف اصلی هکر کسب اطلاعات در مورد سیستم هدف است. هر دو اسکن پورت و اسکن شبکه از این نظر برای هکر بسیار مفید هستند.

انواع مختلف پورت اسکن

همه اسکن های پورت یکسان نیستند و تغییرات آنها نیازها و سناریوهای متمایز را برآورده می کند.

بیایید با بحث در مورد SYN Scan شروع کنیم. اسکن SYN که گاهی اوقات اسکن نیمه باز نامیده می شود، برای پنهان کاری ساخته شده است، یک اتصال TCP را که یکی از رایج ترین پروتکل های اینترنتی است، راه اندازی می کند، اما آن را نهایی نمی کند. این روش به اسکنر اجازه می دهد تا وضعیت یک پورت فعال را با حداقل ردپا تعیین کند.

برای سیستمهایی که بر پروتکل UDP تکیه میکنند، پروتکلی که برخلاف TCP نیازی به اتصال انتها به انتها ندارد، اسکن UDP بسیار مهم است. به دلیل ماهیت پروتکلی آن با همتایان TCP خود متفاوت است و اغلب می تواند کندتر و کمتر قابل اعتماد باشد. با این حال، هنگام بررسی خدماتی مانند VoIP یا DNS که عمدتاً از UDP استفاده می کنند بسیار ارزشمند است.

با غواصی عمیق تر در تفاوت های ظریف اسکن پورت، با روش هایی مانند اسکن FIN روبرو می شوید. این رویکرد از رفتارهای خاصی در TCP استفاده می کند و بسته هایی را برای بررسی باز بودن پورت اما بدون پرچم استاندارد ارسال می کند.

چگونه از خود در برابر اسکن پورت دفاع کنیم

اگر میخواهید از سیستم خانه یا محل کار خود در برابر حمله اسکن پورت دفاع کنید، نکته کلیدی این نیست که کسی را از اسکن پورتهای شما بازدارید—هر کاری که انجام دهید این اتفاق میافتد. نکته کلیدی این است که مانع از دریافت اطلاعات مفید از اسکن توسط هکر شود.

فایروال خود را به روز و در حال اجرا نگه دارید

فایروال شما اولین خط دفاعی شما در برابر هر چیزی است که سعی در سوء استفاده از پورت های سیستم شما دارد. این یکی از دلایلی است که شما باید از فایروال برای مرور اینترنت استفاده کنید.

به این ترتیب، فایروال خود را همیشه در حال اجرا نگه دارید و اطمینان حاصل کنید که به روز رسانی های امنیتی خود را دریافت می کند تا از تهدیدات فعلی مطلع شود.

تعداد دستگاه های متصل به اینترنت در خانه خود را کاهش دهید

قرن بیست و یکم ایده اتصال دستگاه ها به اینترنت را رایج کرده است. با کامپیوترها، لپتاپها و تلفنها شروع شد… اما چرا باید همینجا متوقف شد؟ اکنون، دوربینهای امنیتی، هارد دیسکهای اکسترنال، و یخچال شما هر روز به هم متصل هستند.

مشکل این است که هر دستگاه به یک پورت نیاز دارد که از طریق آن با اینترنت صحبت کند. هر چه پورت های بیشتری را باز کنید، خطر اینکه هکر نقصی در یکی از آنها پیدا کند بیشتر می شود.

به احتمال زیاد، یک هکر برای انجام یک حمله تنها به یک نقص نیاز دارد، و همچنین لازم نیست که یک دستگاه حیاتی باشد. آیا فکر می کنید یک هکر می تواند از طریق یک لامپ هوشمند حمله کند؟ به نظر می رسد که آنها می توانند – و استفاده از آنها می تواند شبکه شما را در معرض خطر قرار دهد.

راه حل: تعداد دستگاه های متصل به اینترنت در خانه خود را کاهش دهید. دستگاه هایی مانند رایانه شخصی و تلفن شما باید خوب باشند. با این حال، اگر بین خرید یک گجت هوشمند و یک معادل “گنگ” انتخاب کنید، دومی همیشه امن تر خواهد بود.

پورت های فوروارد شده استفاده نشده را دوباره بررسی کنید

گاهی اوقات، یک برنامه کار نمی کند مگر اینکه پورت را به فایروال و/یا روتر خود فوروارد کنید. در حالی که داشتن پورت فوروارد شده برای امنیت ایده آل نیست، اما گاهی اوقات یک شر ضروری است تا بتوانید از اتصال اینترنت خود استفاده کنید.

با این حال، پس از پایان استفاده از آن یک بازی یا نرم افزاری که به پورت فوروارد نیاز داشت، چطور؟ اگر فراموش کردید پورت فوروارد را حذف کنید، در آنجا قرار میگیرد و هیچ کار مفیدی انجام نمیدهد و به هکرها یک نقطه ورود بالقوه به شبکه شما میدهد.

به این ترتیب، ایده خوبی است که پورت های فوروارد شده خود را بررسی کرده و پورت هایی را که دیگر استفاده نمی شوند پاک کنید. قبل از بستن پورت فوروارد شده ای که به خاطر ندارید ایجاد کرده اید، با هم خانه ها یا اعضای خانواده دوباره چک کنید. ممکن است هنوز برای آنها مهم باشد!

ایمن نگه داشتن پورت های خود در برابر مزاحمان

هنگامی که یک هکر یک اسکنر پورت را انجام می دهد، می تواند از اطلاعات برای یافتن یک پورت باز استفاده کرده و به صورت مخفیانه وارد یک سیستم شود. حتی اگر نتوانند، نظارت بر اینکه کدام پورتها فعال هستند میتواند به مزاحم احتمالی بگوید که دستگاه چه کاری انجام میدهد و بهترین راه برای حمله به آن چیست. فایروال های خود را به روز نگه دارید و برای ایمن ماندن دستگاه های هوشمند زیادی نخرید.

اگر در مورد امنیت کلی روتر خود نگران هستید، تمام راه هایی را که روتر شما آنقدر که فکر می کنید امن نیست بررسی کنید. راههای زیادی وجود دارد که میتوانید امنیت را تشدید کنید و جلوی هکرها را بگیرید.