بسیاری از هکهای موفق با یک پست غیرقانونی در رسانههای اجتماعی شروع میشوند.

برای مردم عادی است که عکسها و ویدیوهایی از زندگی روزمره خود را در نمایههای رسانههای اجتماعی خود ارسال کنند، اما چنین محتوایی که توسط کاربر تولید میشود میتواند مشکلات امنیتی بزرگی ایجاد کند. رسانه های اجتماعی برای جمع آوری اطلاعات در مورد افراد عالی هستند. در اینجا نحوه جمع آوری و بهره برداری دقیق هکرها از این اطلاعات آمده است.

جمع آوری اطلاعات اولین قدم برای هک است

اولین کاری که هکرها قبل از حمله به یک سیستم انجام می دهند جمع آوری اطلاعات است. گاهی اوقات این فرآیند می تواند چند دقیقه، ساعت، ماه یا سال طول بکشد. این بازه زمانی با توجه به ظرفیت سیستم هدف، تعداد کارکنان، اندازه حمله و اقدامات دفاعی متفاوت است. هدف در اینجا شناسایی تمام نقاط ضعف سیستم هدف و ایجاد یک استراتژی حمله است.

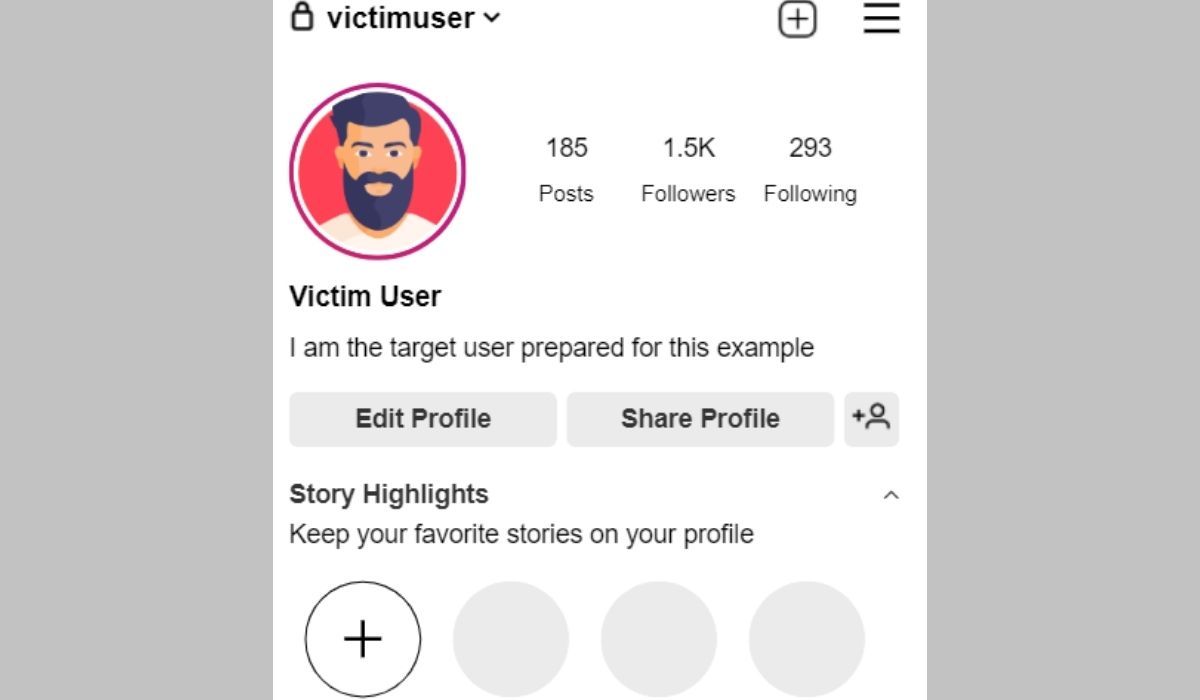

به عنوان مثال، تصور کنید شخصی که نام کاربری اینستاگرامش قربانی کاربر است، یک ایمیل شرکتی با پسوند example.com دارد و بلیط هواپیما برای رفتن به یک سفر کاری به خارج از کشور خریداری کرده است. مشخص شد، قربانی کاربر از این موضوع بسیار هیجان زده است و تصمیم می گیرد یک عکس آپلود کند تا این هیجان را با فالوورها و دوستان خود در اینستاگرام به اشتراک بگذارد. در این عکس آپلود شده توسط کاربر قربانی، قسمت خاصی از بلیط هواپیما دیده می شود. اوه اوه این اطلاعات برای یک هکر بسیار مفید است.

اگرچه کل بلیط پرواز در عکسی که کاربر قربانی به اشتراک گذاشته قابل مشاهده نیست، از آنجایی که بلیط هر شرکت متفاوت است، هکر می تواند بفهمد که این بلیط متعلق به کدام شرکت است. سپس هکر توضیحات زیر عکس را می خواند. اگر کاربر قربانی تاریخ و زمان پرواز را به اشتراک بگذارد، کار هکر آسانتر میشود. اما حتی اگر این اطلاعات در دسترس عموم نباشد، هکر می تواند وانمود کند که مشتری است، وارد وب سایت رسمی شرکت هواپیماسازی شده و برنامه های پرواز را بررسی کند. این بدان معناست که هکرها می توانند روز و ساعت پرواز متعلق به کاربر قربانی را پیش بینی کنند.

در این مرحله، هکر شروع به فکر کردن در مورد بردارهای حمله می کند در حالی که کاربر قربانی همچنان فکر می کند که در حال ایجاد یک پست بی گناه است.

ابزارها و ترفندهایی که یک هکر می تواند به کار گیرد

با استفاده از قدرت گوگل، هکر شروع به جستجو در بلیط های شرکت پروازی که از کاربر قربانی گرفته است، می کند. سپس اولین قدمی که هکر برمی دارد این است که Google dorking را انجام دهد.

با Google dorking، می توانید پسوندهای فایل خاصی را در یک سایت خاص جستجو کنید. در این حالت، هکر فایل های پی دی اف شرکت پرواز کاربر قربانی را جستجو می کند. هکر این فایل پی دی اف را دانلود می کند و آن را دستکاری می کند تا نیازهای خود را برآورده کند.

برخی از هکرها از طریق فرآیندی به نام مهندسی اجتماعی، کاربران هدف را فریب داده و فریب می دهند. در این مرحله، هکر یک آدرس ایمیل واقعی و متن همراه آن ایجاد می کند. سپس می توانند یک فایل PDF اصلاح شده حاوی بدافزار را ضمیمه کنند. اگر کاربر قربانی این ایمیل را باز کند، هکر به هدف خود رسیده است.

اگر هکر زمان و روز پرواز کاربر قربانی را بداند، مطمئناً ایمیل جعلی بسیار واقعیتر خواهد بود، اما در بیشتر مواقع، این ممکن است حتی ضروری نباشد. در صورت وجود سیستم عضویت در سایت شرکت پرواز، هکر می تواند عضو شده و ایمیلی از شرکت پرواز دریافت کند. این به هکر کمک میکند تا طرحبندی HTML ایمیل و سبک مورد استفاده شرکت پرواز را بیاموزد.

پس از تهیه ایمیل جعلی، هکر اکنون باید یک آدرس ایمیل با دامنه متعلق به شرکت پرواز به دست آورد، اما انجام این کار تقریبا غیرممکن است. به همین دلیل است که هکر یک آدرس ایمیل جعلی شرکت پرواز آماده می کند. آنها ممکن است آدرس ایمیل دیگری را در مقابل یک حساب ایمیل معمولی قرار دهند تا آن را پنهان کنند، و مگر اینکه کاربر هدف روی این آدرس کلیک کند، آدرس ایمیل واقعی را در پشت آن نمی بیند. این یک ترفند آسان برای افتادن است.

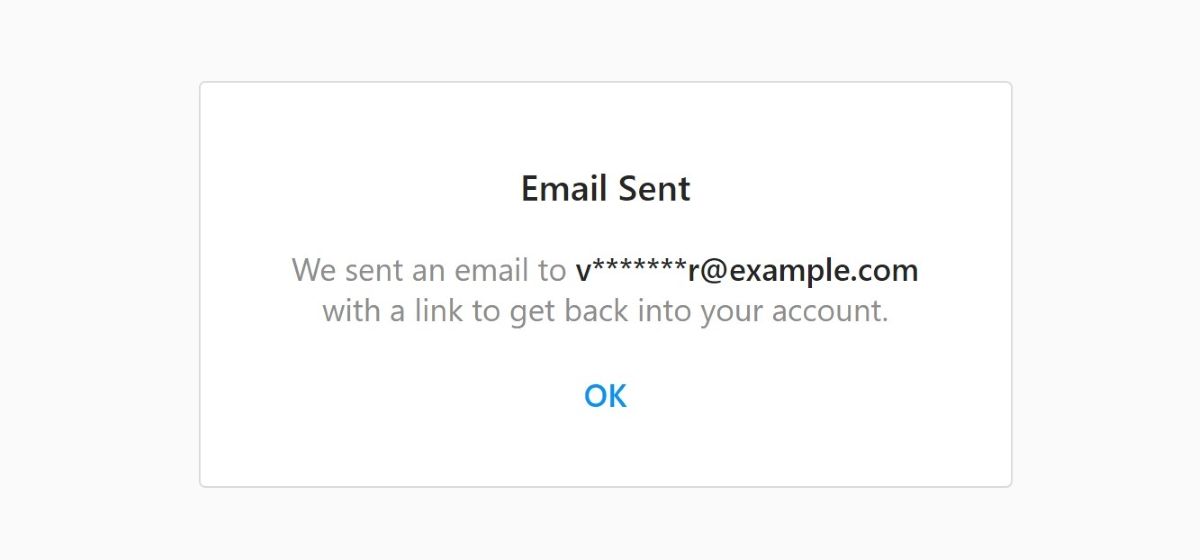

پس از اینکه هکر یک آدرس ایمیل جعلی تهیه کرد، تنها یک مرحله باقی می ماند: آدرس ایمیل کاربر قربانی را پیدا کنید. هکر می تواند برای این کار به گزینه فراموشی رمز عبور مراجعه کند.

پس از گزینه فراموشی رمز عبور، هکر می تواند نام دامنه ایمیل کاربر مورد نظر را کشف کند. در این مثال، قربانی کاربر دامنهای به نام example.com دارد و به نظر میرسد یک آدرس ایمیل مانند v*******r@example.com دارد. البته، هکر بلافاصله می تواند بفهمد که بخشی که با * مشخص شده است، نام کاربری کاربر قربانی است. اگر به این سادگی نبود، هکر میتوانست با Google dorking جستجو کند تا ببیند آیا آدرسهای ایمیل دیگری با دامنه example.com وجود دارد یا خیر. با این حال، اکنون هکر ایمیل کاربر قربانی را در اختیار دارد.

چگونه همه چیز از دیدگاه قربانی به نظر می رسد

یک ایمیل فوری به کاربر قربانی می رسد و این ایمیل آنقدر قانع کننده است که کاربر قربانی در این دام می افتد. به هر حال، این ایمیل حاوی بلیط هواپیما، اطلاعات پرواز و سیاست های مهم پرواز است. همچنین آدرس ایمیل شبیه آدرس ایمیل شرکت پرواز است. همه چیز حلال به نظر می رسد.

علاوه بر این، از آنجایی که کاربر قربانی این پرواز را برای یک سفر کاری انجام خواهد داد، آنها این ایمیل را جدی می گیرند. در پایین ایمیل، لینکی مانند «مدارکی که باید برای تکمیل مراحل پرواز خود پر کنید» وجود دارد. به محض اینکه کاربر قربانی روی این لینک کلیک می کند، هکر چیزی را که به دنبال آن است می یابد.

این داستان به ما چه می گوید؟

بسیاری از ما هیچ تفاوتی با کاربر قربانی نداریم، و مهم است که از این موضوع آگاه باشیم. اشتباهی که کاربر قربانی در این سناریوی مثال مرتکب شد، به اشتراک گذاشتن عمومی اطلاعات بلیط بود که اطلاعات شخصی و خصوصی است. و نکته اینجاست: این یک داستان واقعی بود. بنابراین قبل از به اشتراک گذاشتن اطلاعات مربوط به کسب و کار یا زندگی شخصی خود دو بار فکر کنید.