بدافزار RDStealer یک تهدید تقریباً فراگیر است که از طریق پروتکل دسکتاپ از راه دور (RDP) استفاده می شود. در اینجا چیزی است که شما باید بدانید.

فرآیند شناسایی تهدیدات جدید و نوظهور امنیت سایبری هرگز پایان نمییابد – و در ژوئن 2023، BitDefender Labs یک بدافزار را کشف کرد که از سال 2022 سیستمهایی را که از اتصالات دسکتاپ از راه دور استفاده میکنند، هدف قرار داده است.

اگر از پروتکل دسکتاپ از راه دور (RDP) استفاده میکنید، تعیین اینکه آیا هدف قرار گرفتهاید و دادههای شما به سرقت رفته است یا خیر، حیاتی است. خوشبختانه، چند روش وجود دارد که می توانید برای جلوگیری از عفونت و حذف RDStealer از رایانه شخصی خود استفاده کنید.

RDStealer چیست؟ آیا من هدف قرار گرفته ام؟

RDStealer بدافزاری است که با آلوده کردن سرور RDP و نظارت بر اتصالات راه دور آن، سعی در سرقت اطلاعات و اعتبار ورود به سیستم دارد. این در کنار Logutil مستقر می شود، یک درب پشتی که برای آلوده کردن دسکتاپ های راه دور و فعال کردن دسترسی دائمی از طریق نصب RDStealer در سمت مشتری استفاده می شود.

اگر بدافزار تشخیص دهد که یک ماشین راه دور به سرور متصل شده است و Client Drive Mapping (CDM) فعال است، آنچه را که روی دستگاه است اسکن میکند و فایلهایی مانند پایگاههای داده رمز KeePass، گذرواژههای ذخیرهشده در مرورگر و کلیدهای خصوصی SSH را جستجو میکند. همچنین داده های کلید و کلیپ بورد را جمع آوری می کند.

RDStealer می تواند سیستم شما را بدون در نظر گرفتن سمت سرور یا سمت سرویس گیرنده هدف قرار دهد. هنگامی که RDStealer یک شبکه را آلوده می کند، فایل های مخربی را در پوشه هایی مانند “%WinDir%\System32” و “%PROGRAM-FILES%” ایجاد می کند که معمولاً در اسکن های بدافزار تمام سیستم حذف می شوند.

به گفته Bitdefender، این بدافزار از طریق چندین بردار پخش می شود. جدا از بردار حمله CDM، آلودگی RDStealer می تواند از تبلیغات وب آلوده، پیوست های ایمیل مخرب و کمپین های مهندسی اجتماعی سرچشمه بگیرد. گروه مسئول RDStealer به ویژه پیچیده به نظر می رسد، بنابراین بردارهای حمله جدید – یا اشکال بهبود یافته RDStealer – احتمالاً در آینده ظاهر می شوند.

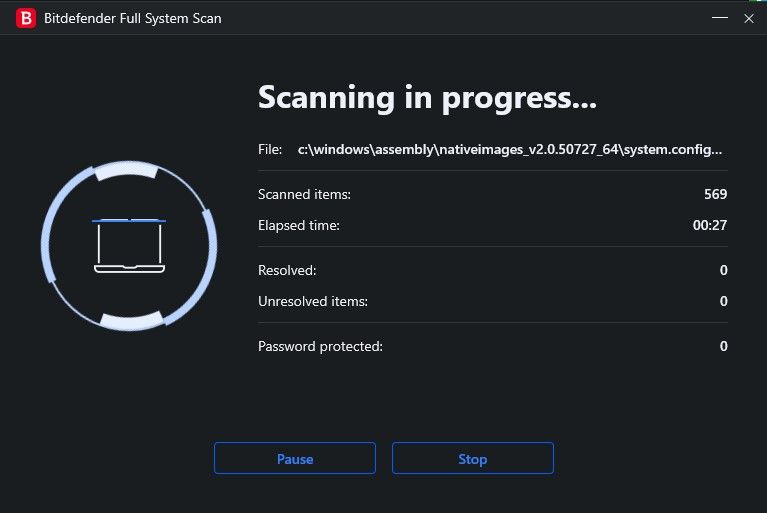

اگر از دسکتاپ های راه دور از طریق RDP استفاده می کنید، مطمئن ترین شرط شما این است که فرض کنید RDStealer ممکن است سیستم شما را آلوده کرده باشد. در حالی که این ویروس برای شناسایی دستی به راحتی بسیار هوشمند است، میتوانید با بهبود پروتکلهای امنیتی روی سرور و سیستمهای کلاینت خود و با انجام یک اسکن آنتیویروس تمامسیستم بدون استثناء غیر ضروری، از RDStealer جلوگیری کنید.

اگر از سیستم Dell استفاده می کنید، به ویژه در برابر عفونت RDStealer آسیب پذیر هستید، زیرا به نظر می رسد که به طور خاص رایانه های ساخته شده توسط Dell را هدف قرار می دهد. این بدافزار عمداً برای پنهان کردن خود در دایرکتوری هایی مانند “Program Files\Dell\CommandUpdate” طراحی شده است و از دامنه های فرمان و کنترل مانند “dell-a[.]ntp-update[.]com استفاده می کند.

دسکتاپ از راه دور خود را در برابر RDStealer ایمن کنید

مهمترین کاری که می توانید برای محافظت از خود در برابر RDStealer انجام دهید این است که در وب محتاط باشید. در حالی که جزئیات زیادی در مورد چگونگی گسترش RDStealer به غیر از اتصالات RDP شناخته نشده است، احتیاط کافی است تا از اکثر ناقلان عفونت جلوگیری شود.

از احراز هویت چند عاملی استفاده کنید

شما می توانید امنیت اتصالات RDP را با اجرای بهترین شیوه ها مانند احراز هویت چند عاملی (MFA) بهبود بخشید. با نیاز به یک روش احراز هویت ثانویه برای هر ورود، می توانید از بسیاری از انواع هک های RDP جلوگیری کنید. بهترین روشهای دیگر، مانند اجرای احراز هویت در سطح شبکه (NLA) و استفاده از VPN، همچنین میتوانند سیستمهای شما را کمتر فریبنده و به راحتی نقض کنند.

رمزگذاری و پشتیبان گیری از داده های خود

RDStealer دادهها را بهطور مؤثر میدزدد – و جدای از متن ساده موجود در کلیپبورد و بهدستآمده از keylogging، به دنبال فایلهایی مانند پایگاههای داده رمز KeePass نیز میگردد. در حالی که هیچ جنبه مثبتی برای دزدیده شدن داده ها وجود ندارد، می توانید مطمئن باشید که اگر در رمزگذاری فایل های خود کوشا باشید، کار با هر داده سرقت شده سخت است.

رمزگذاری فایل کار نسبتاً ساده ای است که با راهنمای مناسب انجام می شود. همچنین در حفاظت از فایلها بسیار مؤثر است، زیرا هکرها باید فرآیند دشواری را برای رمزگشایی فایلهای رمزگذاری شده انجام دهند. در حالی که رمزگشایی فایلها امکانپذیر است، هکرها بیشتر به سمت اهداف سادهتر حرکت میکنند و در نتیجه، ممکن است به هیچ وجه از این نقض رنج نبرید. جدا از رمزگذاری، باید به طور مرتب از داده های خود نسخه پشتیبان تهیه کنید تا بعداً از دست دادن دسترسی جلوگیری کنید.

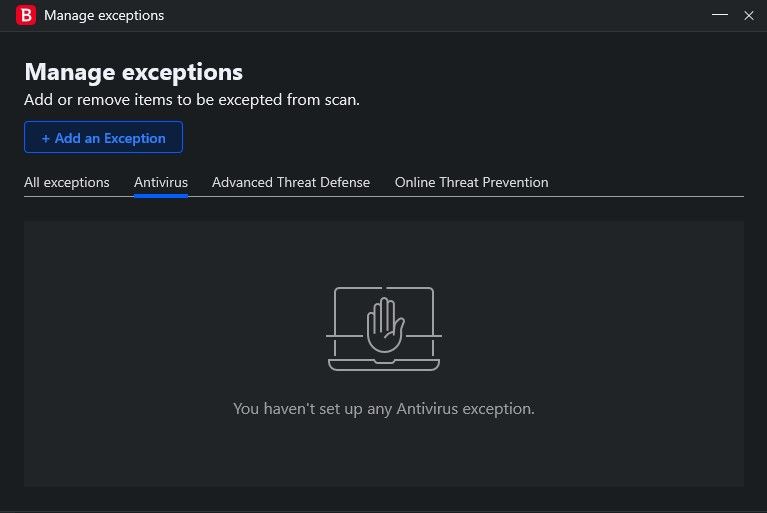

آنتی ویروس خود را به درستی پیکربندی کنید

اگر می خواهید از سیستم خود محافظت کنید، پیکربندی صحیح آنتی ویروس نیز بسیار مهم است. RDStealer از این واقعیت استفاده می کند که بسیاری از کاربران با ایجاد فایل های مخرب در این دایرکتوری ها، کل دایرکتوری ها را به جای فایل های توصیه شده خاص حذف می کنند. اگر می خواهید آنتی ویروس شما RDStealer را پیدا و حذف کند، باید موارد استثنای اسکنر خود را طوری تغییر دهید که فقط فایل های توصیه شده خاصی را شامل شود.

برای مرجع، RDStealer فایل های مخربی را در دایرکتوری ها (و زیر شاخه های مربوطه آنها) ایجاد می کند که شامل موارد زیر است:

- %WinDir%\System32\

- %WinDir%\System32\wbem

- %WinDir%\security\database

- %PROGRAM_FILES%\f-secure\psb\diagnostics

- %PROGRAM_FILES_x86%\dell\command update\

- %PROGRAM_FILES%\dell\md نرم افزار ذخیره سازی\md configuration utility\

شما باید موارد استثنای اسکن ویروس خود را مطابق با دستورالعمل های توصیه شده توسط مایکروسافت تنظیم کنید. فقط انواع فایل ها و دایرکتوری های مشخص شده را حذف کنید و دایرکتوری های والد را حذف نکنید. بررسی کنید که آنتی ویروس شما به روز باشد و یک اسکن کامل سیستم را کامل کنید.

با آخرین اخبار امنیتی همراه باشید

در حالی که کار سخت تیم Bitdefender کاربران را قادر می سازد تا از سیستم های خود در برابر RDStealer محافظت کنند، این تنها بدافزاری نیست که باید نگران آن باشید – و همیشه این احتمال وجود دارد که به روش های جدید و غیرمنتظره تکامل یابد. یکی از مهمترین اقداماتی که میتوانید برای محافظت از سیستم خود بردارید این است که از آخرین اخبار در مورد تهدیدات امنیت سایبری نوظهور مطلع شوید.

از دسکتاپ راه دور خود محافظت کنید

در حالی که تهدیدهای جدید هر روز ظاهر می شوند، لازم نیست خود را قربانی ویروس بعدی کنید. شما می توانید با یادگیری بیشتر در مورد بردارهای حمله احتمالی، بهبود پروتکل های امنیتی در سیستم های خود و تعامل با محتوای موجود در وب از منظری متمرکز بر امنیت، از دسکتاپ راه دور خود محافظت کنید.