یک فایل می تواند شبیه PDF باشد اما در واقع یک EXE مخرب باشد. در اینجا نحوه تشخیص تفاوت وجود دارد.

با نگاه کردن به پسوند فایل نمی توانید تضمین کنید که یک فایل واقعاً یک تصویر، ویدیو، PDF یا فایل متنی است. در ویندوز، مهاجمان میتوانند PDF را طوری اجرا کنند که گویی یک EXE است.

این بسیار خطرناک است، زیرا فایلی که از اینترنت دانلود می کنید، با اشتباه گرفتن آن با یک فایل PDF، ممکن است در واقع حاوی یک ویروس بسیار مضر باشد. آیا تا به حال فکر کرده اید که مهاجمان چگونه این کار را انجام می دهند؟

ویروس های تروجان توضیح داده شد

ویروس های تروجان نام خود را از حمله آخایی ها (یونانیان) در اساطیر یونانی به شهر تروی در آناتولی گرفته اند. تروی در محدوده شهر چاناک کاله امروزی قرار دارد. بر اساس روایات، اسب چوبی نمونه ای وجود داشته که توسط اودیسه، یکی از پادشاهان یونان، برای غلبه بر دیوارهای شهر تروا ساخته شده است. سربازان داخل این مدل مخفی شده و مخفیانه وارد شهر شدند. اگر تعجب می کنید، نسخه ای از این مدل اسب هنوز در چاناک کاله ترکیه یافت می شود.

اسب تروا زمانی نشان دهنده یک فریب هوشمندانه و یک شاهکار مهندسی مبتکرانه بود. با این حال، امروزه به عنوان بدافزار دیجیتالی مخرب در نظر گرفته میشود که تنها هدف آن آسیب رساندن به رایانههای هدف شناسایی نشده است. این ویروس به دلیل مفهوم ناشناخته بودن و ایجاد آسیب، تروجان نامیده می شود.

تروجان ها می توانند رمزهای عبور را بخوانند، کلیدهایی را که روی صفحه کلید خود فشار می دهید ضبط کنند یا کل رایانه شما را به گروگان بگیرند. آنها برای این منظور بسیار کوچک هستند و می توانند آسیب جدی ایجاد کنند.

روش RLO چیست؟

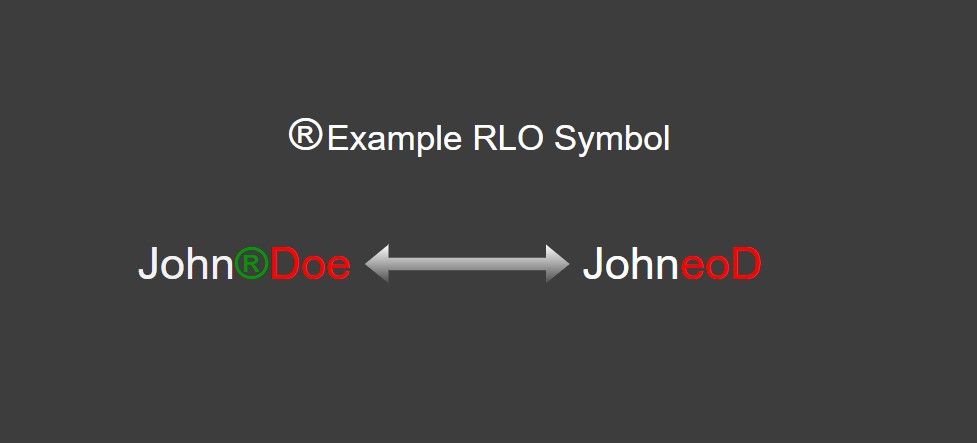

بسیاری از زبان ها را می توان از راست به چپ نوشت، مانند عربی، اردو و فارسی. بسیاری از مهاجمان از این ماهیت زبان برای انجام حملات مختلف استفاده می کنند. متنی که هنگام خواندن آن از چپ برای شما معنادار و امن است، ممکن است در واقع از سمت راست نوشته شده باشد و به فایلی کاملا متفاوت ارجاع دهد. برای مقابله با زبان های راست به چپ می توانید از روش RLO که در سیستم عامل ویندوز وجود دارد استفاده کنید.

یک کاراکتر RLO برای این کار در ویندوز وجود دارد. به محض استفاده از این کاراکتر، رایانه شما اکنون شروع به خواندن متن از راست به چپ می کند. مهاجمان با استفاده از این فرصت خوبی برای مخفی کردن نام فایل های اجرایی و پسوندها دارند.

برای مثال فرض کنید یک کلمه انگلیسی را از چپ به راست تایپ کرده اید و آن کلمه Software است. اگر کاراکتر ویندوز RLO را بعد از حرف T اضافه کنید، هر چیزی که بعد از آن تایپ کنید از راست به چپ خوانده می شود. در نتیجه کلمه جدید شما Softraw خواهد بود.

برای درک بهتر این موضوع، نمودار زیر را مرور کنید.

آیا تروجان را می توان در PDF قرار داد؟

در برخی از حملات مخرب PDF، امکان قرار دادن اکسپلویت یا اسکریپت های مخرب در داخل PDF وجود دارد. بسیاری از ابزارها و برنامه های مختلف می توانند این کار را انجام دهند. علاوه بر این، انجام این کار با تغییر کدهای موجود PDF بدون استفاده از هیچ برنامه ای امکان پذیر است.

با این حال، روش RLO متفاوت است. با روش RLO، مهاجمان یک EXE موجود را به گونه ای ارائه می کنند که گویی یک PDF است تا کاربر هدف را فریب دهند. بنابراین فقط تصویر EXE تغییر می کند. از طرف دیگر، کاربر هدف، این فایل را باز می کند و معتقد است که یک PDF بی گناه است.

نحوه استفاده از روش RLO

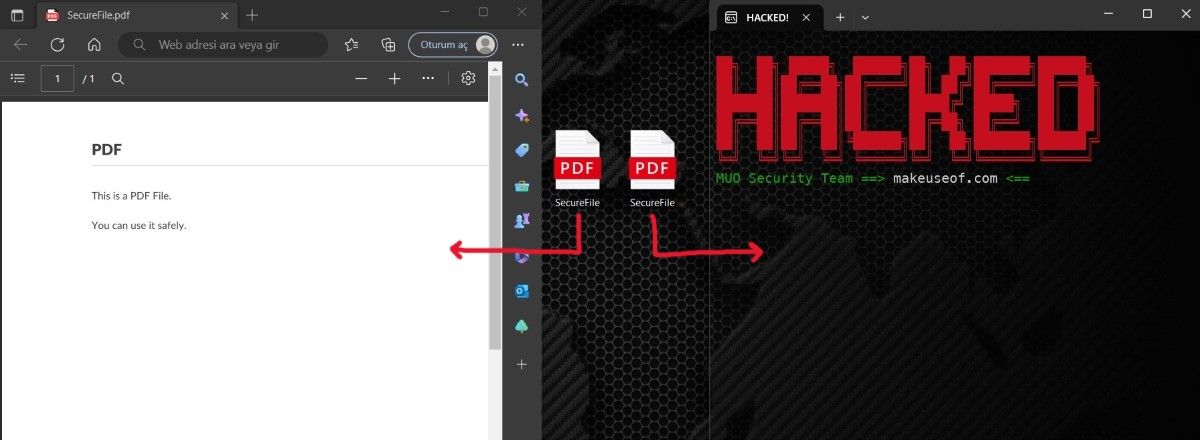

قبل از توضیح نحوه نمایش EXE به صورت PDF با روش RLO، تصویر زیر را مرور کنید. کدام یک از این فایل ها PDF است؟

شما نمی توانید این را در یک نگاه تعیین کنید. در عوض، Y=شما باید به محتویات فایل نگاه کنید. اما اگر تعجب می کنید، فایل سمت چپ پی دی اف واقعی است.

انجام این ترفند بسیار آسان است. مهاجمان ابتدا کدهای مخرب می نویسند و آن را کامپایل می کنند. کد کامپایل شده یک خروجی با فرمت exe می دهد. مهاجمان نام و نماد این EXE را تغییر داده و ظاهر آن را به PDF تبدیل می کنند. بنابراین فرآیند نامگذاری چگونه کار می کند؟

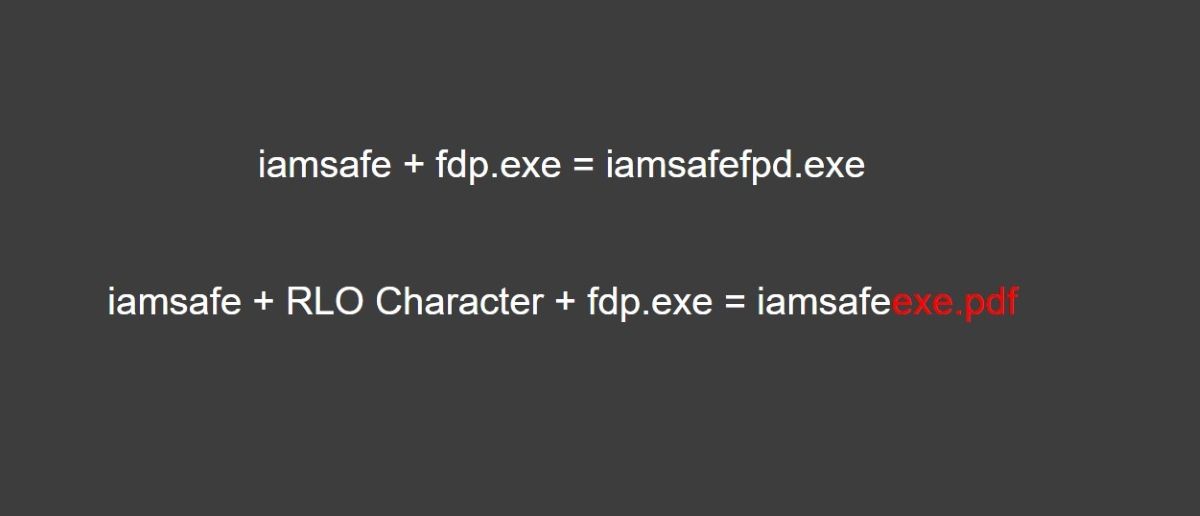

اینجاست که RLO وارد عمل می شود. برای مثال، فرض کنید یک EXE به نام iamsafefdp.exe دارید. در این مرحله، مهاجم یک کاراکتر RLO را بین iamsafe و fdp.exe قرار می دهد تا نام فایل را تغییر دهد. انجام این کار در ویندوز بسیار آسان است. در حین تغییر نام کافیست کلیک راست کنید.

تنها چیزی که در اینجا باید بدانید این است که بعد از دیدن کاراکتر RLO توسط ویندوز، از راست به چپ می خواند. فایل هنوز یک EXE است. هیچ چیز تغییر نکرده است. از نظر ظاهری فقط یک پی دی اف به نظر می رسد.

پس از این مرحله، مهاجم اکنون آیکون EXE را با یک نماد PDF جایگزین کرده و این فایل را برای شخص مورد نظر ارسال می کند.

تصویر زیر پاسخ سوال قبلی ما است. EXE که در سمت راست می بینید با استفاده از روش RLO ایجاد شده است. از نظر ظاهری، هر دو فایل یکسان هستند، اما محتوای آنها کاملاً متفاوت است.

چگونه می توانید از این نوع حمله محافظت کنید؟

مانند بسیاری از مشکلات امنیتی، اقدامات احتیاطی متعددی وجود دارد که می توانید برای این مشکل امنیتی انجام دهید. اولین مورد این است که از گزینه تغییر نام برای بررسی فایلی که می خواهید باز شود استفاده کنید. اگر گزینه تغییر نام را انتخاب کنید، سیستم عامل ویندوز به طور خودکار منطقه خارج از پسوند فایل را انتخاب می کند. بنابراین قسمت انتخاب نشده پسوند واقعی فایل خواهد بود. اگر فرمت EXE را در قسمت انتخاب نشده مشاهده کردید، نباید این فایل را باز کنید.

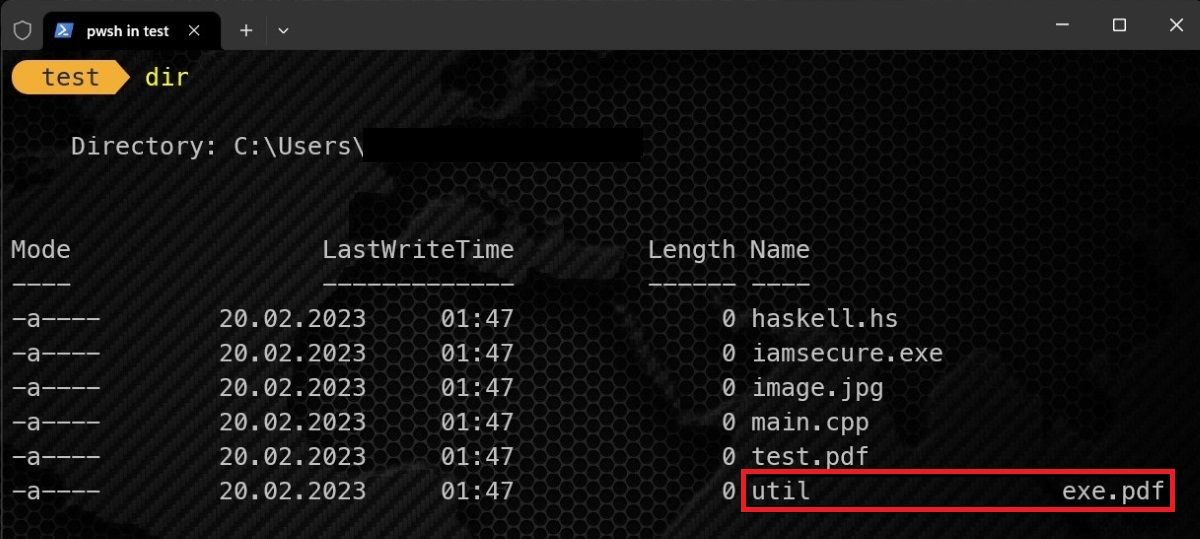

همچنین می توانید بررسی کنید که آیا یک کاراکتر مخفی با استفاده از خط فرمان درج شده است یا خیر. برای این کار کافیست از دستور dir به صورت زیر استفاده کنید.

همانطور که در اسکرین شات بالا می بینید، در نام فایلی که util نام دارد، چیز عجیبی وجود دارد. این نشان می دهد که چیزی وجود دارد که باید به آن مشکوک باشید.

قبل از دانلود فایل اقدامات احتیاطی را انجام دهید

همانطور که می بینید، حتی یک فایل PDF ساده می تواند دستگاه شما را تحت کنترل مهاجمان قرار دهد. به همین دلیل است که نباید هر فایلی را که در اینترنت می بینید دانلود کنید. مهم نیست که چقدر ایمن هستند، همیشه دو بار فکر کنید.

قبل از دانلود یک فایل، اقدامات احتیاطی متعددی وجود دارد که می توانید انجام دهید. اول از همه، باید مطمئن شوید که سایتی که از آن دانلود می کنید قابل اعتماد است. می توانید فایلی را که بعداً دانلود خواهید کرد به صورت آنلاین بررسی کنید. اگر از همه چیز مطمئن هستید، این کاملاً به شما بستگی دارد که این تصمیم را بگیرید.