از لینوکس استفاده می کنید؟ احتمالا اکنون باید توزیع خود را به روز کنید.

خلاصه عناوین

- XZ Utils Backdoor چیست؟

- کدام توزیعهای لینوکس تحت تأثیر درب پشتی XZ Utils قرار میگیرند؟

- چگونه از ماشین لینوکس خود در برابر درب پشتی XZ Utils محافظت کنید

نکات کلیدی

- درپشتی XZ Utils سیستم های لینوکس را از طریق SSH تحت تاثیر قرار داد و به طور بالقوه امکان تصاحب سیستم از راه دور را فراهم کرد.

- عمدتاً بر توزیعهای نرمافزار جدیدتر مانند Arch Linux، Gentoo، Fedora و Testing Debian تأثیر گذاشت.

- با بهروزرسانی XZ Utils از طریق مدیر بسته خود، با تأکید بر اهمیت مدیریت پروژه منبع باز، از دستگاه لینوکس خود محافظت کنید.

آیا شما کاربر لینوکس هستید؟ اگر چنین است، باید به یک مشکل امنیتی توجه داشته باشید که بر انبوهی از محبوبترین توزیعهای لینوکس تأثیر میگذارد که همه چیز از Arch، Debian، Fedora و موارد دیگر را پوشش میدهد.

درپشتی XZ Utils یک مشکل جدی است که میلیونها سیستم لینوکس را تحت تأثیر قرار میدهد، و به این ترتیب میتوانید سختافزار خود را ایمن نگه دارید.

XZ Utils Backdoor چیست؟

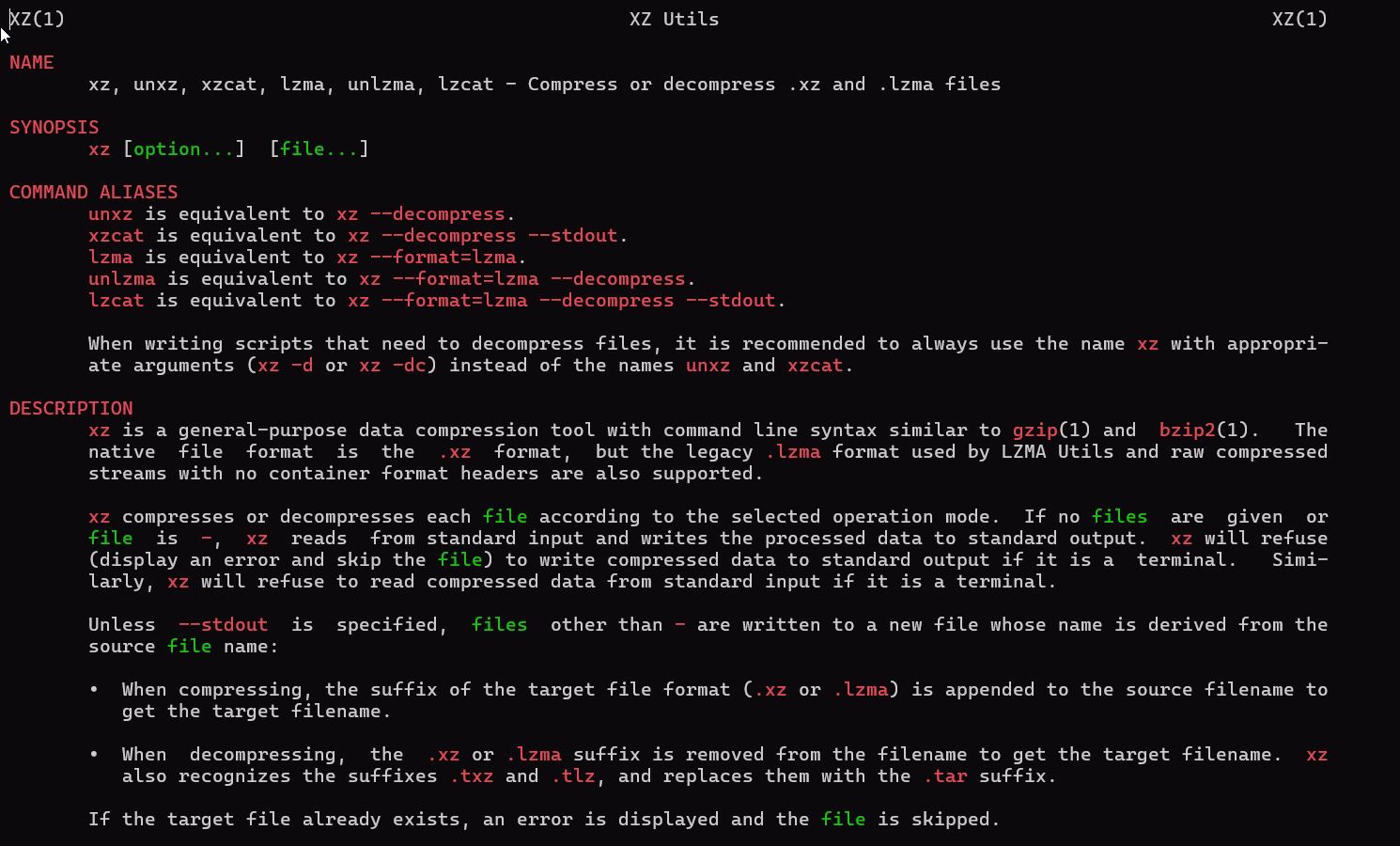

XZ Utils یک مجموعه منبع باز از ابزارهای فشرده سازی و رفع فشرده سازی فایل است که به طور گسترده در سیستم های لینوکس، مشابه ZIP، مستقر شده است. قبل از افشای Backdoor، به دلیل کارایی خود در جامعه لینوکس از شهرت خوبی برخوردار بود.

درب پشتی XZ به دلیل فراگیر بودن ابزار و نحوه نفوذ مهاجم به اکوسیستم منبع باز توجه زیادی را به خود جلب کرده است.

به نظر می رسد حمله درپشتی موردی است که یک مهاجم یک بازی طولانی انجام می دهد و سال ها طول می کشد تا آن را انجام دهد. مهاجم، که از نام «جیا تان» استفاده میکرد اما هویت واقعی او ناشناخته به نظر میرسد، به توسعهدهنده اصلی XZ، Lasse Collin، که برنامه بهروزرسانی نرمافزارش در حال انجام بود، نزدیک شد. به گفته راب منشینگ، کولین، با استناد به مسائل مربوط به سلامت روان، در نهایت پس از فشار آشکار یک همدست احتمالی، سرپرستی را به مهاجم واگذار کرد.

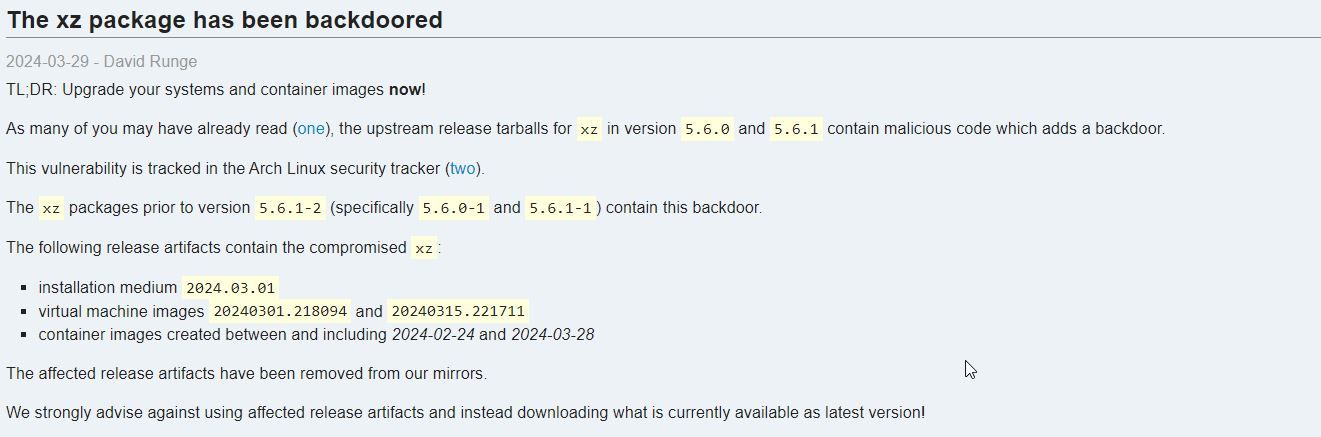

مهاجم مظنون سپس در پشتی را وارد کرد تا به SSH متصل شود، که به طور گسترده در سیستم های لینوکس برای دسترسی از راه دور استفاده می شود. اگر آندرس فروند، توسعهدهنده مایکروسافت متوجه میشد که SSH بدتر از آنچه باید عمل میکند، ممکن است این مورد مورد توجه قرار نگیرد. مشکل در نسخه های 5.6.0 و 5.6.1 ردیابی شد.

درپشتی به مهاجم اجازه می دهد تا یک سیستم راه دور را تصاحب کند و با وجود XZ و SSH در همه جا، این می تواند یک حمله در مقیاس بزرگ را ممکن کند. پس از کشف درب پشتی XZ، GitHub حساب توسعه دهنده اصلی را خاتمه داد و صفحه اصلی پروژه نیز ناپدید شد.

موفقیت آشکار مهاجم در پوشش مسیرهای خود و پیچیدگی به عهده گرفتن نقش یک توسعهدهنده منبع باز، منجر به این گمانهزنی در میان محققان امنیتی شده است که ممکن است درپشتی توسط یک دولت-ملت مانند روسیه یا چین انجام شده باشد، اگرچه به نظر میرسد به گفته وایرد، تاکنون هیچ مدرک محکمی وجود ندارد.

کدام توزیعهای لینوکس تحت تأثیر درب پشتی XZ Utils قرار میگیرند؟

درب پشتی XZ عمدتاً توزیعهای Red Hat و Debian/Ubuntu را هدف قرار میدهد، زیرا اینها بیشترین کاربرد را در شرکتهای سازمانی دارند. با این حال، توزیعهایی که شامل نرمافزارهای جدیدتر میشوند، مانند Arch Linux، Gentoo، Fedora، و نسخههای Testing و Unstable دبیان، بیشترین تأثیر را داشتند، زیرا احتمال بیشتری داشت که شامل نسخههای آسیبدیده XZ باشند.

از آنجایی که استقرار سازمانی لینوکس تمایل به توزیع پایدار دارد، به نظر می رسد که در حال حاضر تحت تأثیر قرار نگرفته باشند. دبیان گفت که نسخه Stable که به طور پیش فرض برای دانلود از وب سایت آنها موجود است، تحت تأثیر قرار نگرفته است. Red Hat Enterprise Linux و Ubuntu نیز به نظر می رسد که تحت تأثیر قرار نگرفته باشند.

چگونه از ماشین لینوکس خود در برابر درب پشتی XZ Utils محافظت کنید

بهترین راه برای محافظت از خود در کوتاه مدت، مهم نیست از چه توزیعی استفاده می کنید، این است که آن را از طریق ابزار به روز رسانی مدیر بسته خود به روز نگه دارید. هنگامی که درب پشتی XZ کشف شد، توزیعهای لینوکس به سرعت عمل کردند و در صورت لزوم، بهروزرسانیهای سیستم را انجام دادند تا نسخه XZ Utils نصب شده روی سیستم را کاهش دهند. توزیعهای Bleeding Edge مانند Arch نیز از کاربران خود خواستهاند تا در اسرع وقت بهروزرسانی شوند.

این حمله سوالات نگران کننده ای را در مورد مدیریت پروژه های منبع باز ایجاد می کند. مانند بسیاری از پروژه های منبع باز دیگر، XZ Utils یک نرم افزار پرکاربرد است که توسط یک توسعه دهنده بدون حقوق نگهداری می شود. مشکل مشابهی منجر به باگ Heartbleed شد که OpenSSH را در سال 2014 تحت تأثیر قرار داد.

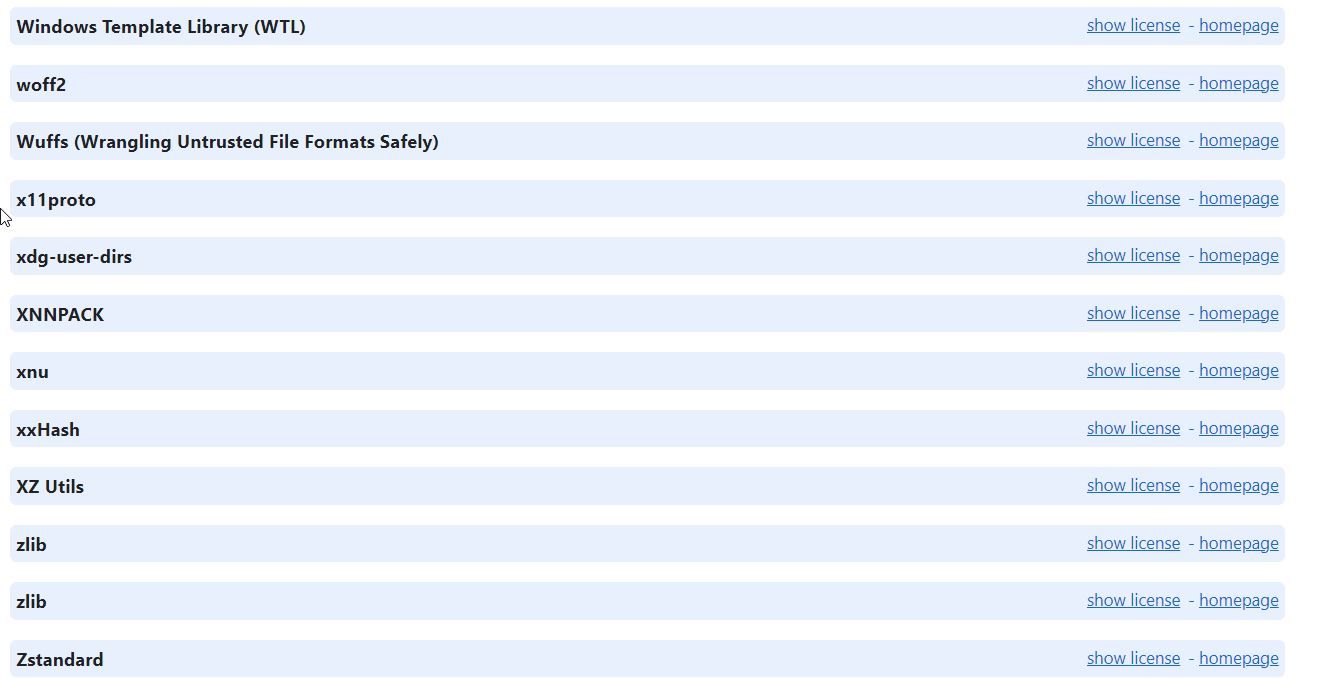

پروژه هایی مانند این جزء تقریباً تمام توزیع های لینوکس هستند و چنین پروژه های منبع باز در نرم افزارهای تجاری نیز رایج هستند. اگر بخشهای «درباره» بسیاری از برنامههای نرمافزاری رایج مانند Spotify یا Google Chrome را بررسی کنید، متوجه میشوید که آنها همچنین از بسیاری از مؤلفههای منبع باز در زیر پوشش استفاده میکنند. XZ Utils در کروم گنجانده شده است.

توسعهدهندگان از این ابزارها استفاده میکنند زیرا کارشان را بسیار آسانتر میکنند، زیرا مجبور نیستند هر قسمت از یک برنامه را از ابتدا بنویسند.

در آینده، کاربران و شرکتها باید روابط خود را با نرمافزار متنبازی که بر آن تکیه میکنند، دوباره ارزیابی کنند. همانطور که راب منشینگ پیشنهاد میکند، این میتواند از بررسی بیشتر توسعهدهندگان منبع باز و همچنین یافتن راههایی برای جبران خسارت به توسعهدهندگان باشد، تا آنقدرها از فرسودگی شغلی رنج نبرند.

تقریباً مطمئن به نظر می رسد که در پی این حمله، بررسی های بیشتری در مورد توسعه منبع باز انجام خواهد شد.