اگر یک هکر اخلاقی هستید، جمع آوری اطلاعات در مورد زیر دامنه های یک وب سایت مهم است. در اینجا چند ابزار رایگان لینوکس وجود دارد که به شما کمک می کند.

وقتی نوبت به تست نفوذ وب میرسد، یکی از جنبههای ضروری مرحله شناسایی، کشف زیر دامنهها است. قبل از فرو رفتن در پنتستینگ واقعی، بسیار مهم است که زیر دامنه ها را برشمارید تا درک بهتری از محدوده پروژه به دست آورید.

شما هرگز نمی دانید چه دامنه های جالبی ممکن است به دست بیاورید که می تواند آسیب پذیری های قابل توجهی را کشف کند. در اینجا ما برخی از ابزارهای فوق العاده رایگان لینوکس را بررسی می کنیم که می توانند به شما در این فرآیند شمارش زیر دامنه کمک کنند. پس بیایید به این منابع بپردازیم که می توانند قابلیت های ارزیابی امنیت وب شما را افزایش دهند.

ساب دامین ها چیست؟

یک زیر دامنه به عنوان پسوند دامنه اصلی یک وب سایت عمل می کند و راهی برای سازماندهی یا متمایز کردن بخش های مختلف سایت ارائه می دهد. در ساختار دامنه یک وب سایت، دو بخش اصلی وجود دارد: دامنه سطح بالا (TLD) و دامنه سطح دوم (SLD).

بیایید مثالی از وب سایت MakeUseOf با دامنه makeuseof.com در نظر بگیریم. در این مورد، TLD “com” است، در حالی که SLD “makeuseof” است. حال اگر یک بخش اختصاصی برای مشارکت در سایت وجود داشت، زیر دامنه این بخش را میتوان شراکت نامید و در نتیجه URL کامل partnerships.makeuseof.com را دریافت کرد. این زیر دامنه امکان دسته بندی و پیمایش آسان در وب سایت را فراهم می کند.

یافتن زیر دامنه ها در مرحله شناسایی

مرحله شناسایی به عنوان مرحله شمارش یا جمع آوری اطلاعات نیز شناخته می شود. در اینجا سعی می کنید تا حد امکان اطلاعاتی در مورد معماری و زیرساخت وب سایت جمع آوری کنید.

داشتن مهارت های شناسایی خوب مهم است، به خصوص در تست های نفوذ جعبه سیاه، که در آن شما اطلاعات کمی در مورد برنامه ای که قرار است آزمایش کنید دارید یا اصلاً ندارید.

دو نوع شناسایی وجود دارد: شناسایی فعال و شناسایی غیرفعال. شناسایی فعال شامل اسکن پورت، انگشت نگاری سرویس و نقشه برداری شبکه برای کشف پورت ها و خدمات باز در شبکه است.

از سوی دیگر، شناسایی غیرفعال شامل جمع آوری اطلاعات در دسترس عموم در مورد هدف، مانند نام دامنه، زیر دامنه، آدرس IP و غیره است.

5 ابزار رایگان لینوکس برای یافتن زیر دامنه ها

با ابزارهای منبع باز متعددی که در اینترنت در دسترس هستند، شمارش زیر دامنه ها بسیار آسان است. در اینجا چند ابزار رایگان وجود دارد که می توانید برای یافتن زیر دامنه ها از آنها استفاده کنید:

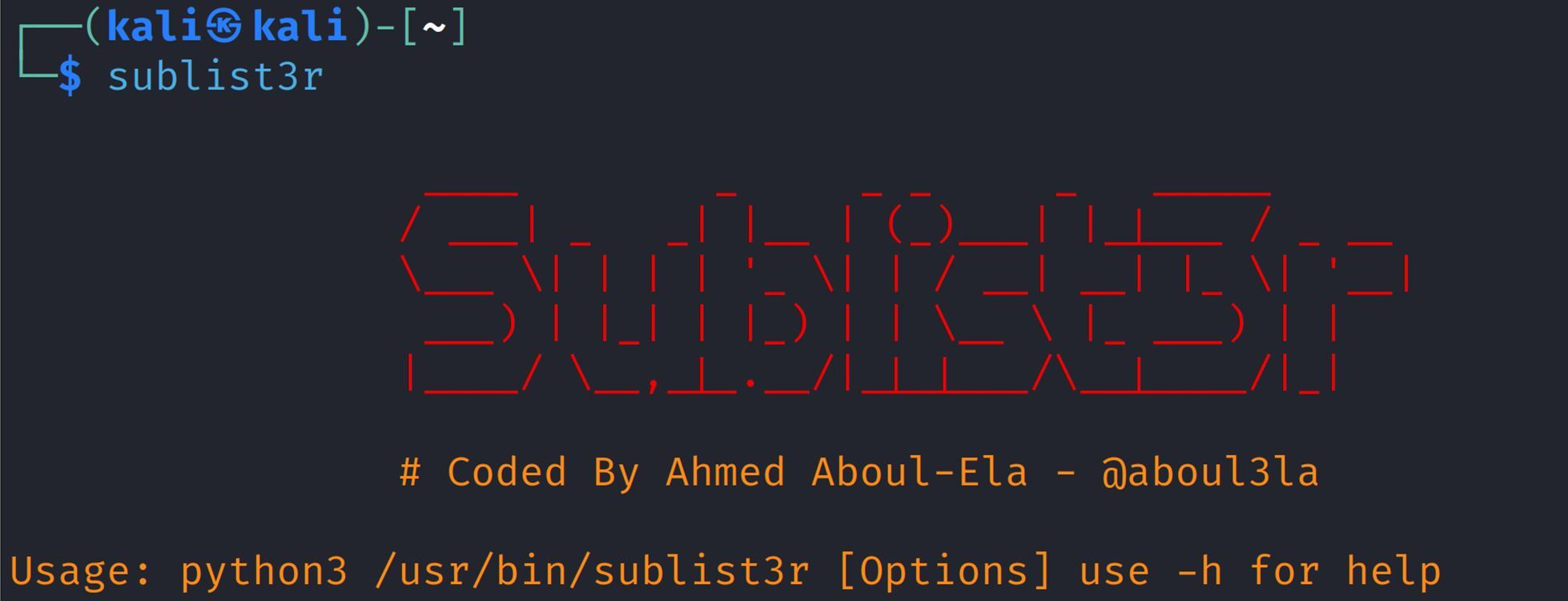

1. Sublist3r

Sublist3r یک ابزار محبوب پایتون است که برای شمارش زیر دامنه های یک دامنه استفاده می شود. از موتورهای جستجو مانند گوگل، یاهو و بینگ برای کشف زیردامنه های معتبر موجود در یک برنامه استفاده می کند.

برای نصب Sublist3r بر روی کامپیوتر لینوکس خود، اجرا کنید:

sudo pip install sublist3r

مطمئن شوید که پایتون و پیپ را از قبل نصب کرده باشید. اگر آنها را نصب نکرده اید، بسته ها را با استفاده از:

sudo apt install python3 python3-pip

برای آرچ لینوکس:

sudo pacman python3 python-pip

در RHEL و Fedora:

sudo dnf install python3 python3-pip

همچنین، میتوانید با شبیهسازی، یک کپی از مخزن Git در دستگاه محلی خود ایجاد کنید. این را در ترمینال خود تایپ کرده و اجرا کنید:

git clone https://github.com/aboul3la/Sublist3r.git

سپس وابستگی های مورد نیاز را با اجرای:

sudo pip install -r requirements.txt

برای استفاده از Sublist3r برای اسکن دامنه ها، باید دامنه مورد نظر را با استفاده از تگ -d یا –domain مشخص کنید. در اینجا مثالی از نحو آورده شده است:

sublist3r -d exampledomain.com

با این حال، گزینه های بیشتری وجود دارد. میتوانید موتور جستجوی مورد استفاده، تعداد رشتهها و حتی پورتهای مورد نظر خود را مشخص کنید. برای اطلاعات بیشتر در مورد گزینههای موجود، صفحه دستی را با اجرای:

sublist3r --help

2. جمع کردن

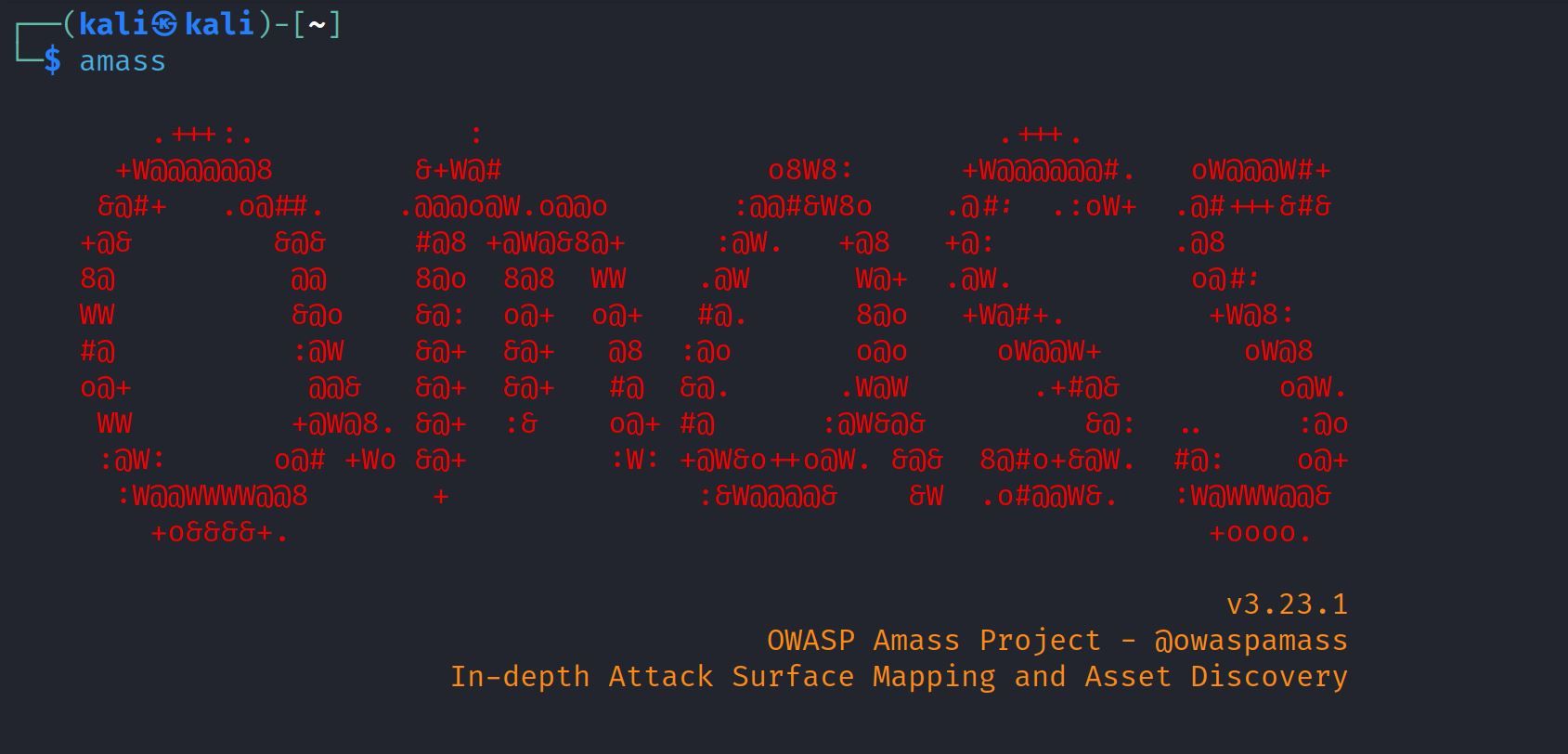

Amass یک ابزار متن باز است که توسط Open Web Application Security Project برای جمع آوری اطلاعات توسعه یافته است. متخصصان و محققان امنیتی از Amass برای شمارش دامنه و زیر دامنه، نقشهبرداری شبکه، شمارش DNS و غیره استفاده میکنند.

OWASP Amass در آخرین نسخه های لینوکس کالی از پیش نصب شده است. اما اگر آن را ندارید، می توانید آن را با اجرای زیر نصب کنید:

sudo apt install amass

یا می توانید Amass را با دنبال کردن مراحل ذکر شده در راهنمای نصب در صفحه Amass GitHub نصب کنید.

برای استفاده از Amass برای شمارش زیر دامنه ها، این دستور ساده را اجرا کنید:

amass enum -d exampledomain.com

دستور enum به Amass میگوید که زیر دامنه را شمارش کند و پرچم -d دامنه هدف را مشخص میکند.

برای گزینه های خط فرمان یا اطلاعات بیشتر در مورد Amass، اجرا کنید:

amass enum --help

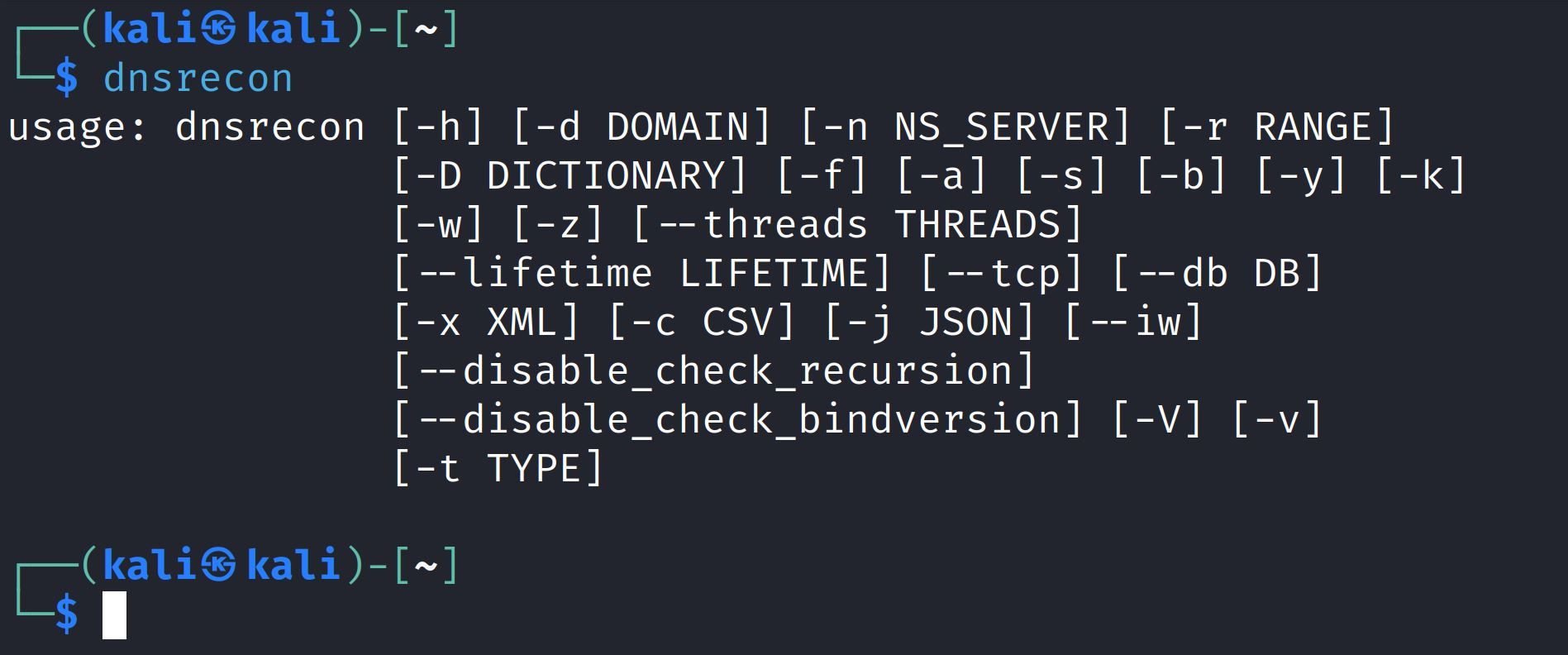

3. DNSRecon

DNSRecon یک ابزار شمارش DNS است که می تواند پرس و جوهای مختلفی مانند زیر دامنه های brute-force و جستجوی معکوس را انجام دهد. این یک ابزار بسیار محبوب و همه کاره است که توسط تسترهای نفوذ در مرحله جمع آوری اطلاعات استفاده می شود.

برای نصب DNSRecon در کالی لینوکس، اجرا کنید:

sudo apt install dnsrecon

در سایر توزیعهای لینوکس، میتوانید DNSRecon را با شبیهسازی مخزن Git آن نصب کنید:

git clone https://github.com/darkoperator/dnsrecon.git

ابتدا موارد مورد نیاز را با استفاده از python3-pip نصب کنید:

python3-pip install -r requirements.txt

برای جستجوی زیر دامنه ها با استفاده از DNSRecon، اجرا کنید:

dnsrecon -d domain -t std

پرچم -d دامنه هدف را مشخص می کند و پرچم -t std حالت استاندارد شمارش زیر دامنه را نشان می دهد.

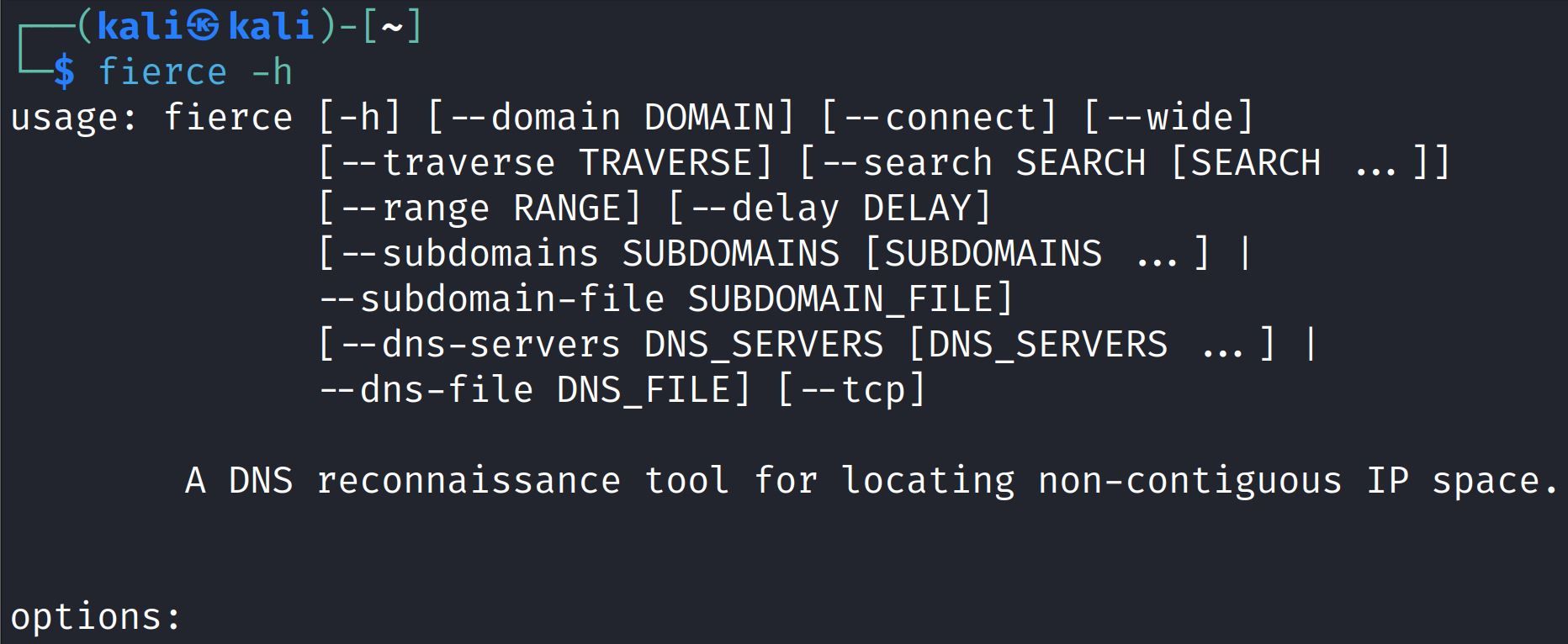

4. خشن

Fierce یک ابزار شناسایی DNS است و می توانید از آن برای شمارش زیر دامنه ها استفاده کنید. برای نصب Fierce در اوبونتو و دبیان، اجرا کنید:

sudo apt install fierce

یکی دیگر از روش های نصب شدید این است:

python -m pip install fierce

همچنین می توانید مخزن Git را با استفاده از:

git clone https://github.com/mschwager/fierce.git

به دایرکتوری شدید بروید و موارد مورد نیاز را با استفاده از:

python -m pip install -r requirements.txt

برای برشمردن زیر دامنه ها با استفاده از Fierce، اجرا کنید:

fierce --domain exapmpledomain.com

برای اطلاعات بیشتر در مورد نحوه استفاده از دستور fierce، این دستور را اجرا کنید:

fierce -h

5. دارایی یاب

assetfinder یک ابزار مبتنی بر Golang است که برای شمارش دامنه های فرعی در لینوکس استفاده می شود. با جستجو در منابع عمومی مختلف مانند Common Crawl، DNSdumpster و VirusTotal، زیر دامنه ها را کشف می کند.

برای نصب این ابزار، ابتدا مطمئن شوید که Go را روی کامپیوتر لینوکس خود نصب کرده اید. سپس اجرا کنید:

go get -u github.com/tomnomnom/assetfinder

در کالی لینوکس، می توانید assetfinder را با اجرای زیر نصب کنید:

sudo apt install assetfinder

در اینجا نحو استفاده از assetfinder برای کشف زیردامنه ها آمده است:

assetfinder exampledomain.com

برای اطلاعات بیشتر در مورد نحوه استفاده از assetfinder، اجرا کنید:

assetfinder -h

ابزارهای اطلاعاتی منبع باز تست امنیت را آسانتر میکنند

حتی ابزارهای بیشتری برای شمارش زیر دامنه هایی مانند Censys، subfinder و DNSdumpster وجود دارد. هزاران ابزار OSINT در اینترنت موجود است تا به آزمایشکنندگان نفوذ کمک کند تا اطلاعات برنامهای را که در حال آزمایش هستند جمعآوری کنند. و نکته مهم در مورد ابزارهای OSINT این است که معمولاً رایگان و آسان برای استفاده هستند.

ابزاری را پیدا کنید که به بهترین وجه با وظیفه شما مطابقت دارد و برای کشف جواهرات منبع باز بیشتر به تحقیق ادامه دهید.