با انواع رایج بدافزارها و تفاوتهای آنها آشنا شوید تا بتوانید نحوه عملکرد ویروسها، تروجانها و سایر بدافزارها را درک کنید.

انواع زیادی از نرم افزارهای بد وجود دارند که می توانند بر رایانه شما تأثیر بگذارند. و در حالی که بسیاری از مردم از اصطلاح “ویروس” به عنوان یک اصطلاح عمومی برای نرم افزارهای مخرب استفاده می کنند، این دقیق نیست.

بیایید امروز رایج ترین انواع تهدیدات آنلاین را تعریف و بررسی کنیم. شما یاد خواهید گرفت که هر کدام چگونه کار می کنند و چگونه متفاوت هستند.

بدافزار تعریف شده است

بدافزار که مخفف «نرم افزار مخرب» است، اصطلاحی فراگیر برای برنامه های خطرناک است. این اصطلاح مناسب تری برای نرم افزار بد نسبت به “ویروس” است. می توانید از “بدافزار” برای اشاره به انواع دیگری که در مورد آنها صحبت خواهیم کرد، مانند ویروس ها، تروجان ها، باج افزارها و غیره استفاده کنید.

به همین دلیل است که بسیاری از برنامهها مانند Malwarebytes را میشنوید که بهجای یک «آنتی ویروس» به عنوان راهحلهای «ضد بدافزار» معرفی میشوند.

1. ویروس ها

یک ویروس مناسب یک برنامه مخرب است که خودش را تکرار می کند. این کار را با قرار دادن کد خود در برنامه های دیگر انجام می دهد تا خود را در اطراف پخش کند.

یک ویروس معمولاً با اجرای یک فایل آلوده از یک پیوست ایمیل یا درایو USB به سیستم شخصی وارد می شود. همچنین به این صورت است که بسیاری از بدافزارهای دیگر به سیستم شخصی وارد می شوند، به طوری که به تنهایی نمی تواند یک ویروس را تعریف کند. عامل متمایز اصلی این است که یک ویروس به برنامه دیگری متصل است و با تغییر نرم افزارهای مختلف پشت سر شما، خودش را تکثیر می کند.

ویروس ها ده ها سال است که وجود دارند. اولین ویروس در اوایل دهه 1980 در طبیعت ظاهر شد. آنها در دهه 1990 و اوایل دهه 2000 بیشتر رایج بودند، اما اخیراً به نفع سایر انواع حملات کمتر محبوب شده اند.

بیشتر بخوانید: انواع ویروس های کامپیوتری که باید مراقب آنها باشید و کارهایی که انجام می دهند

2. کرم ها

یک کرم شبیه ویروس است. تفاوت این است که کرم ها به جای اینکه به یک برنامه متصل شوند و آن و دیگران را آلوده کنند، خود به خود گسترش می یابند. اغلب اوقات، کرمها در شبکه پخش میشوند و از یک آسیبپذیری برای پرش از ماشینی به ماشین دیگر سوء استفاده میکنند.

همانطور که کرم ها به طور بازگشتی گسترش می یابند، کرم ها ماشین ها را با سرعت بیشتری آلوده می کنند. این امر حداقل پهنای باند شبکه را هدر می دهد، در حالی که کرم های بدتر می توانند باج افزار یا سایر مشکلات را در کل شبکه تجاری پخش کنند.

3. اسب تروا

اسب تروجان، که اغلب فقط تروجان نامیده می شود، یک برنامه مخرب است که شما را فریب می دهد تا فکر کنید یک ابزار قانونی است.

این نام از داستان اسب تروا گرفته شده است، جایی که یونانیان باستان یک اسب چوبی پر از سربازان خود را در نزدیکی شهر تروا باقی گذاشتند. تروجان ها اسب را به شهر خود بردند و فکر می کردند در یک نبرد پیروز شده اند. با این حال، در طول شب، سربازان یونانی از اسب بیرون پریدند و بقیه ارتش خود را از دروازه های شهر وارد کردند و از شهر تروا پیشی گرفتند.

یک تروجان کامپیوتری نیز به روشی مشابه کار می کند. تروجانها خود را بهعنوان نرمافزار اصیل، مانند فرم برای پر کردن یا یک برنامه مفید، پنهان میکنند. با این حال، تروجان ها یک بار روی سیستم شما یک بار را تحویل می دهند. این اغلب منجر به یک درب پشتی می شود—دسترسی یک بازیگر مخرب بدون اطلاع شما به رایانه شما.

در موارد دیگر، یک تروجان ممکن است در عوض فایل های شما را حذف کند، یک عفونت باج افزار یا موارد مشابه را اجرا کند.

مطالب مرتبط: تروجان دسترسی از راه دور چیست؟

4. ابزارهای تبلیغاتی مزاحم

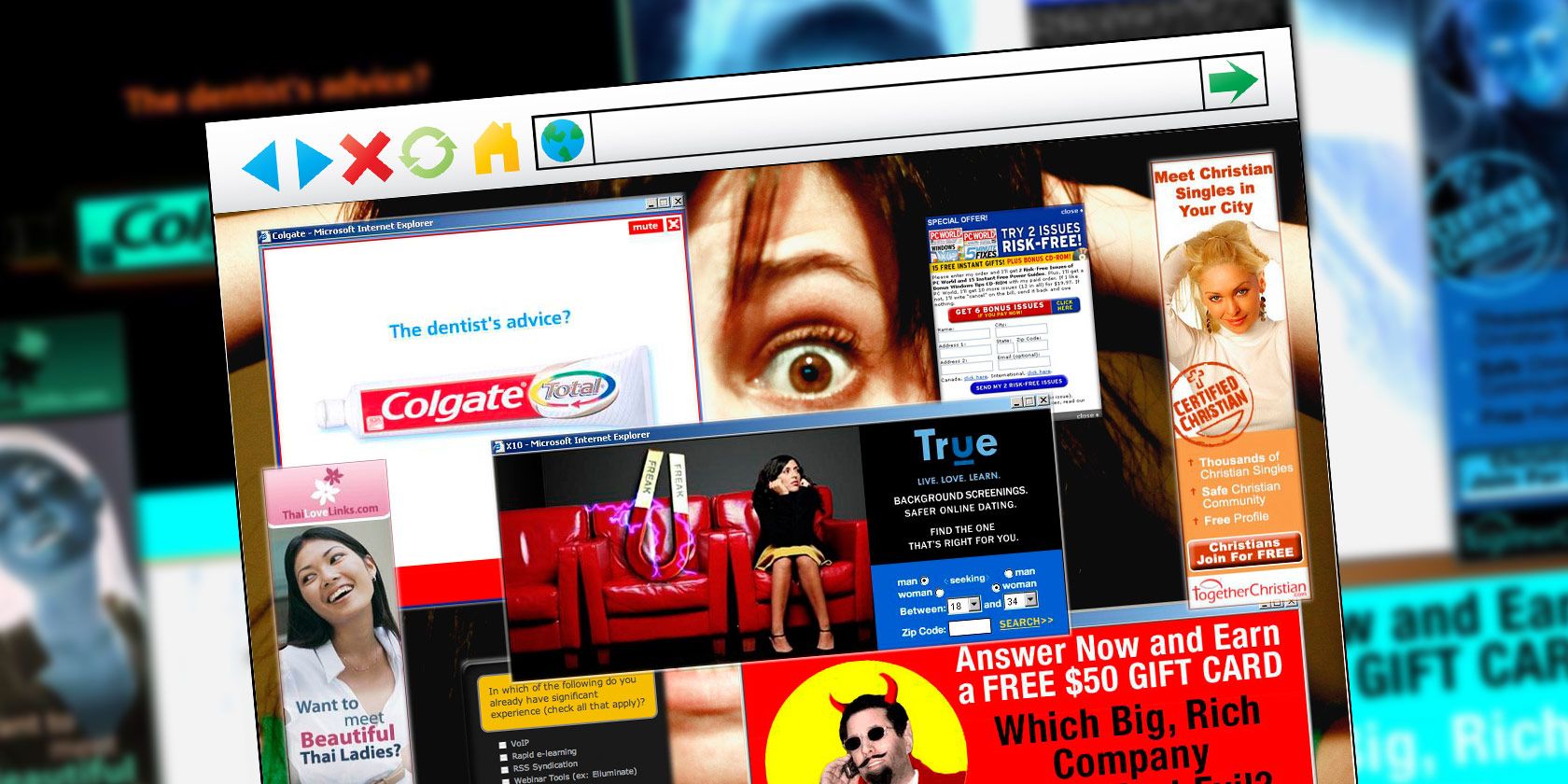

ابزارهای تبلیغاتی مزاحم نوعی بدافزار است که برای توسعه دهنده خود تبلیغات ایجاد می کند. در حالی که نرم افزارهای پشتیبانی شده از تبلیغات در برنامه های تلفن همراه و حتی برخی از ابزارهای دسکتاپ رایج است، ابزارهای تبلیغاتی مزاحم با غلبه بر کاربر با تبلیغات یک قدم فراتر می روند.

برای مثال، ابزارهای تبلیغاتی مزاحم ممکن است تبلیغات اضافی را به هر صفحه وبی که بازدید میکنید وارد کنند، یا موتور جستجوی مرورگر شما را به موتوری کلاهبرداری تغییر دهند که برای هدایت شما به سایتهایی طراحی شده است که درآمد بیشتری برای مالک دارند. برخی از ابزارهای تبلیغاتی مزاحم نیز پنجره های بازشو روی دسکتاپ شما ایجاد می کنند که به سختی بسته می شوند.

بین تبلیغات قانونی به عنوان راهی برای کسب درآمد از یک برنامه و برنامههایی که برای ارسال هرزنامههای بازشو برای آزار شما طراحی شدهاند، خط باریکی وجود دارد. ابزارهای تبلیغاتی مزاحم اغلب در طول فرآیند نصب از طریق جعبه های از پیش علامت زده شده در کنار نرم افزارهای قانونی بر روی سیستم شما قرار می گیرند.

5. نرم افزارهای جاسوسی

Spyware نوع دیگری از بدافزار است که می تواند اشکال مختلفی داشته باشد. این به برنامه هایی اشاره دارد که استفاده از رایانه شما را برای اهدافی ردیابی می کنند و آن را به یک نهاد گزارش می دهند.

اکثر برنامهها و حتی سیستمعاملهایی مانند ویندوز 10، دادههایی را در مورد استفاده شما جمعآوری میکنند و به توسعهدهنده گزارش میدهند. آنها از این برای بهبود ابزارهای خود با داده های دنیای واقعی استفاده می کنند. نرم افزار جاسوسی مناسب با این واقعیت متمایز می شود که این داده ها را بدون اطلاع کاربر جمع آوری می کند.

در حالی که نرم افزارهای جاسوسی اغلب داده های شما را برای اهداف تبلیغاتی جمع آوری می کنند، نرم افزارهای جاسوسی بدتر نیز می توانند اطلاعات حساسی مانند اعتبارنامه ورود به سیستم را جمع آوری کنند. نرم افزارهای جاسوسی شدید شامل کی لاگرها هستند که برنامه هایی هستند که هر ضربه کلیدی را که روی دستگاه خود انجام می دهید ضبط می کنند.

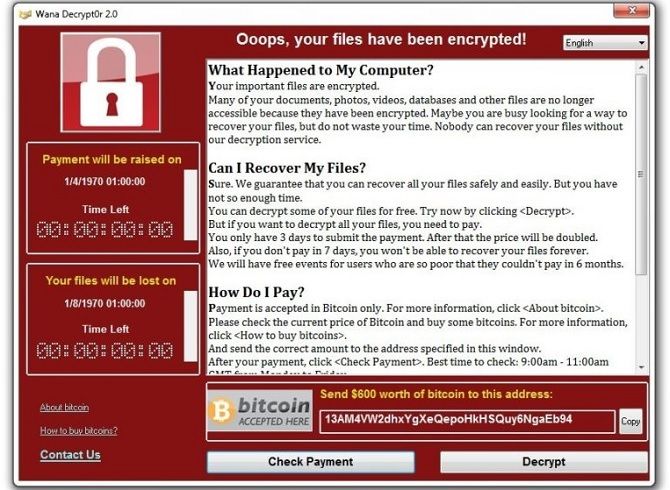

6. باج افزار

در اواخر دهه 2010 و به بعد، باجافزار محبوبیت زیادی پیدا کرد. این یک نوع مخرب بدافزار است که محتویات رایانه شما را رمزگذاری می کند و شما را از دسترسی به فایل های خود قفل می کند. باجافزار از شما میخواهد که معمولاً از طریق یک روش غیرقابل ردیابی مانند بیتکوین، برای دریافت کلید رمزگذاری و باز کردن قفل فایلهایتان، به سازندهاش بپردازید.

بهترین راه برای در امان ماندن از باج افزار این است که برنامه ریزی داشته باشید. پشتیبان گیری منظم از فایل های خود به شما این امکان را می دهد که اگر مورد حمله باج افزار قرار گرفتید، آنها را بازیابی کنید. هیچ تضمینی وجود ندارد که مهاجم حتی در صورت پرداخت به آنها کلید را به شما بدهد و پرداخت این نوع رفتار در آینده را تشویق می کند.

بیشتر بخوانید: ابزارهایی که می توانید برای کمک به شکست باج افزارها استفاده کنید

7. Scareware

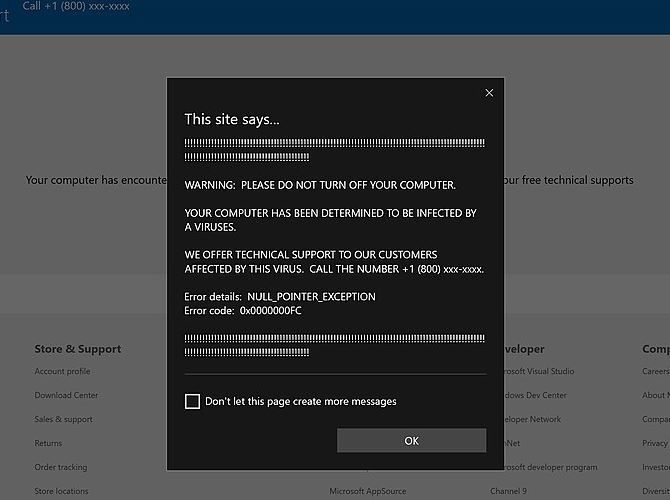

Scareware کمی شبیه باج افزار است، با این تفاوت که فقط وانمود می کند که خطرناک است.

به طور معمول، scareware از طریق تبلیغات آنلاین سرکشی که مرورگر شما را تسخیر می کند ظاهر می شود. این یک پیام هشدار ویروس جعلی را نشان می دهد که ادعا می کند “مایکروسافت” یا شرکت دیگری مشکلاتی را در رایانه شما شناسایی کرده است و شما را راهنمایی می کند تا با شماره تلفن تماس بگیرید یا “نرم افزار آنتی ویروس” را دانلود کنید تا آن را برطرف کنید.

اگر با شماره تلفن تماس بگیرید، با کلاهبردارانی صحبت خواهید کرد که از شما می خواهند برای یک فرآیند پاکسازی بی فایده هزینه پرداخت کنید. نرم افزار آنتی ویروس جعلی هم همینطور است. از شما می خواهد که برای یک برنامه بی ارزش هزینه کنید تا کلاهبرداران بتوانند درآمد کسب کنند.

خوشبختانه، شما معمولاً می توانید پنجره های بازشوی scareware را ببندید و پیام آنها را نادیده بگیرید. آنها طوری طراحی شدهاند که از طریق ترس از مردم استفاده کنند و در واقع به رایانه شما آسیبی نرسانند. تهدید واقعی هدر دادن پول شماست.

8. روت کیت

روت کیت (اصطلاحی که اکانت “ریشه” ادمین را در سیستم های یونیکس و “کیت” مورد استفاده آنها ادغام می کند) نوعی بدافزار است که به قسمت های محدود شده رایانه دسترسی پیدا می کند و سپس خود را پنهان می کند یا به شکل دیگری پنهان می شود.

به طور معمول، زمانی که مهاجم دسترسی ادمین (یا روت) به یک ماشین داشته باشد، یک روت کیت نصب می شود. هنگامی که روت کیت نصب شد، این امتیاز را دارد که هر کاری که مالک می خواهد روی سیستم انجام دهد. روتکیتها از این برای مخفی کردن نفوذ خود سوء استفاده میکنند – برای مثال، ممکن است حضور آن را از برنامه آنتی ویروس نصب شده پنهان کند.

بدیهی است که یک بدافزار که کنترل کاملی بر سیستم شما دارد بسیار خطرناک است. در بسیاری از مواقع، برای خلاص شدن از شر یک روت کیت، باید سیستم عامل را به طور کامل دوباره نصب کنید.

9. بات نت

یک بات نت بیشتر نتیجه یک حمله بدافزار است تا یک نوع خاص بدافزار، اما بحث در اینجا هنوز هم مهم است.

باتنت (که ترکیبی از «ربات» و «شبکه» است) اصطلاحی است که به گروهی از رایانهها یا سایر دستگاههای شبکهای اشاره دارد که بردگان یک موجودیت هستند. سپس کنترلکننده از آن ماشینها برای انجام یک کار مانند حمله DDoS، ارسال هرزنامه یا کلیک کردن بر روی تبلیغات در پسزمینه استفاده میکند تا برای مالک کسب درآمد کند.

یک کامپیوتر می تواند با اجرای یک تروجان یا سایر فایل های آلوده به بخشی از یک بات نت تبدیل شود. در بیشتر مواقع، رایانه شما به طور عادی به کار خود ادامه می دهد، بنابراین ممکن است ندانید که بخشی از یک بات نت شده اید.

بیشتر بخوانید: بات نت چیست و آیا کامپیوتر شما بخشی از یک است؟

10. سوء استفاده ها و آسیب پذیری ها

در حالی که یک بدافزار نیست، اما اکسپلویت ها و آسیب پذیری ها اصطلاحات مهمی در امنیت آنلاین هستند. از آنجایی که هیچ برنامه نویس یا نرم افزاری بی نقص نیست، هر برنامه، سیستم عامل و وب سایتی دارای نوعی آسیب پذیری است. عوامل مخرب برای یافتن این نقص ها تلاش می کنند تا بتوانند از آنها برای اجرای بدافزار یا موارد مشابه سوء استفاده کنند.

به عنوان مثال، فرض کنید شخصی باگی را کشف کرده است که به شما امکان می دهد با دنبال کردن مراحل خاصی یک حساب کاربری جدید بدون رمز عبور در ویندوز ایجاد کنید. کسی میتواند بدافزار بنویسد تا این مراحل را روی رایانه شخصی شخصی اجرا کند، دسترسی ادمین را دریافت کند و سپس ویران کند.

بهترین راه برای در امان ماندن از این تهدیدات، به روز نگه داشتن سیستم عامل و همه نرم افزارها است. توسعه دهندگان این مشکلات را به محض یافتن وصله می کنند، بنابراین ماندن در آخرین نسخه شما را از سوء استفاده های قدیمی و شناخته شده در امان نگه می دارد.

آشنایی با رایج ترین تهدیدات بدافزار

اکنون رایجترین انواع بدافزارها و آنچه که هر کدام از آنها را متمایز میکند، میدانید. اغلب همپوشانی وجود دارد – برای مثال، یک تروجان می تواند برای اجرای باج افزار استفاده شود. اما بیشتر انواع بدافزارها دارای یک ویژگی متمایز هستند که آنها را متمایز می کند.

در حالی که نمی توانید 100 درصد ضد گلوله باشید، برخی عادات هوشمندانه احتمال ابتلا به بدافزار را تا حد زیادی کاهش می دهند.

اعتبار تصویر: CreativeAngela/Shutterstock