برخی از ارائه دهندگان شبکه VPN ها را مسدود می کنند، اما با SoftEther VPN، می توانید اتصال خصوصی خود را به وب حفظ کنید.

با پیشرفت دنیای فناوری، نیاز به ارتباطات ایمن روز به روز حیاتی تر می شود. VPN ها یا “شبکه های خصوصی مجازی” در حفظ امنیت آنلاین بسیار مهم شده اند.

با این حال، راه های زیادی وجود دارد که ارائه دهندگان و مؤسسات شبکه می توانند اتصال VPN را مسدود کنند. میتوانید با راهاندازی VPN اختصاصی خود از طریق HTTPS با SoftEther، این بلوکها را دور بزنید.

در اینجا نحوه عملکرد SoftEther، تفاوت آن با سرویس های محبوب VPN و نحوه نصب SoftEther VPN خود بر روی سرور لینوکس اوبونتو آمده است.

SoftEther و VPN از طریق HTTPS چیست

اکثر ارائه دهندگان خدمات VPN از مجموعه استانداردی از پورت ها و پروتکل ها استفاده می کنند. این اتصالات به راحتی در سطح فایروال یا با اجبار کردن ترافیک از طریق سرور پروکسی وب مسدود می شوند.

اگر فایروال شبکه محلی شما از اتصالات VPN جلوگیری می کند، چگونه می توانید بر آن غلبه کنید؟ پاسخ در مسیریابی تونل VPN از طریق HTTPS نهفته است. یک VPN SoftEther از پروتکل امن انتقال ابرمتن (HTTPS) به عنوان پروتکل انتقال استفاده می کند. SoftEther یک VPN امن ایجاد می کند که می تواند تقریباً از هر فایروال یا سرور پروکسی عبور کند.

این امکان پذیر است زیرا ترافیک HTTPS، که اساساً ترافیک وب است، معمولاً توسط فایروال مسدود نمی شود. این یک اتصال مطمئن و بدون وقفه را تضمین می کند.

SoftEther که مخفف “Software Ethernet” است، یک راه حل VPN منبع باز، چند پلتفرمی و چند پروتکلی است. این پلت فرم کمتر شناخته شده توسط دانشگاه Tsukuba توسعه یافته است و با انعطاف پذیری و استحکام مشخص می شود.

می توانید کلاینت های SoftEther را با استفاده از VPN از طریق HTTPS در ویندوز و لینوکس نصب کنید.

نحوه نصب و پیکربندی SoftEther در لینوکس اوبونتو

شناخته شده است که SoftEther در لینوکس CentOS به بهترین شکل اجرا میشود، اما میتوان آن را طوری تنظیم کرد که به خوبی در اوبونتو اجرا شود. محیط پشتیبانی آنلاین برای اوبونتو بسیار بزرگ است، به همین دلیل است که یک انتخاب عالی برای میزبانی VPN SoftEther شما است.

در حالی که این راهنما کاملاً ساده است، برای راهاندازی و راهاندازی آن به دانش سیستمهای لینوکس نیاز است. قبل از شروع باید چند پیش نیاز نیز وجود داشته باشد.

پیش نیازهای SoftEther VPN

- سرور اوبونتو (22.04.x LTS)، به طور ایده آل از یک سرور خصوصی مجازی استفاده می کند

- آدرس IPv4 یا v6 قابل مسیریابی عمومی

- دسترسی مدیریت ریشه

- یک پارتیشن /var/ با حداقل 10 گیگابایت فضای آزاد

- SSH

- پیکربندی صحیح شبکه در اینجا نحوه پیکربندی یک شبکه در سرور اوبونتو، در صورت نیاز به یک تجدید کننده، آورده شده است.

نصب SoftEther بر روی سرور اوبونتو

سرور اوبونتو خود را روشن کنید و به عنوان روت وارد شوید.

اولین قدم این است که نرم افزار و مخازن خود را به روز کنید.

apt-get update -y

حال باید وابستگی های مورد نیاز نرم افزار SoftEther را نصب کنیم.

apt-get install build-essential gnupg2 gcc make -y

سپس سرور SoftEther را دانلود کنید. شما باید با استفاده از مرورگر مبتنی بر ترمینال Lynx، آخرین نسخه نرم افزار را مرور کنید.

برای انجام این کار، ابتدا lynx را نصب کنید.

apt-get install lynx -y

اکنون صفحه دانلود SoftEther را در داخل مرورگر باز کنید.

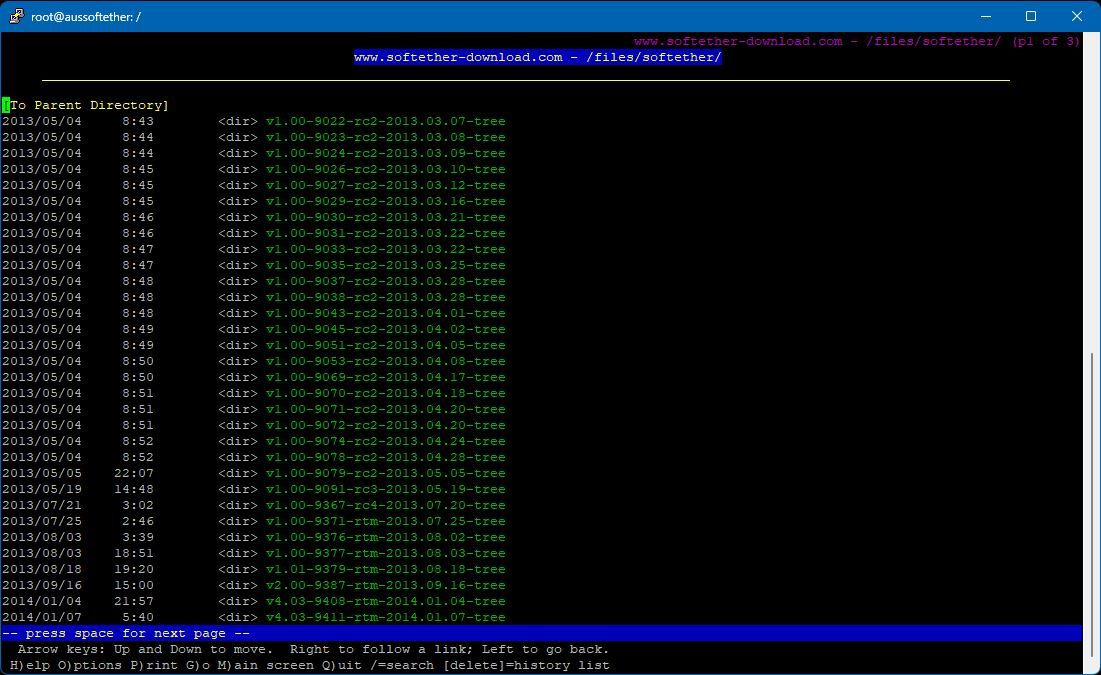

lynx http://www.softether-download.com/files/softether/

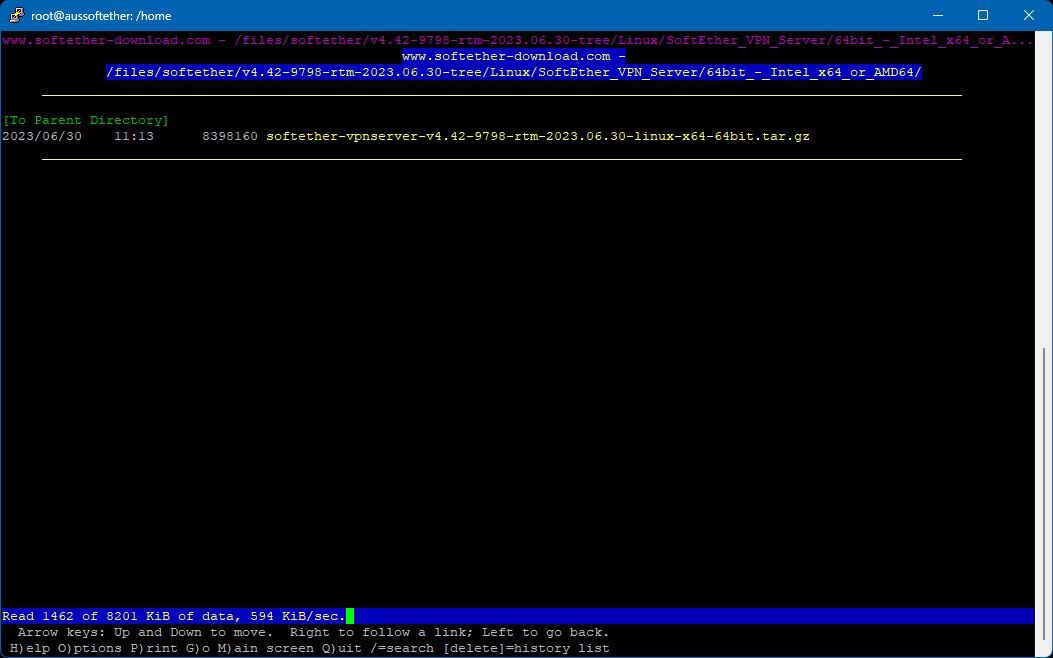

از کلیدهای جهت دار برای مرور آخرین نسخه استفاده کنید. آخرین نسخه را هایلایت کرده و اینتر را بزنید.

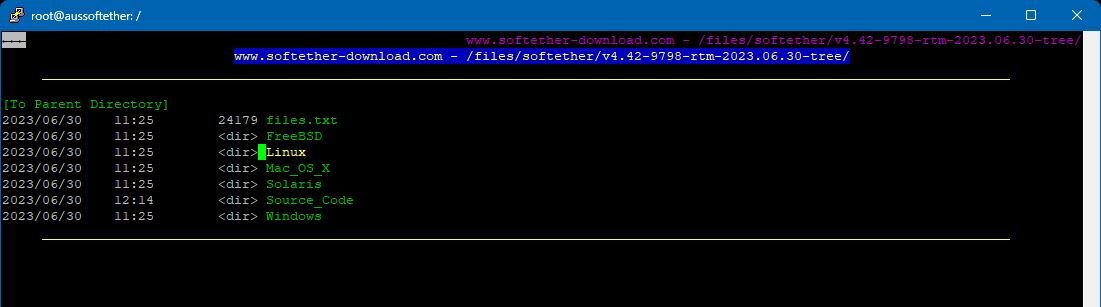

لینوکس را هایلایت کرده و اینتر را بزنید.

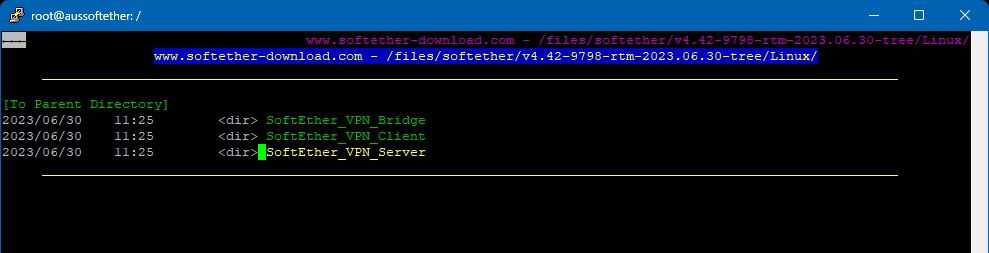

اکنون “SoftEther VPN Server” را هایلایت کرده و اینتر را بزنید.

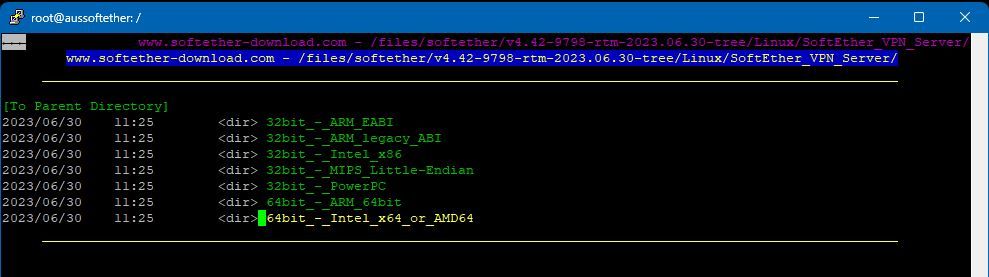

در نهایت، نسخه ای را که معماری شما پشتیبانی می کند انتخاب کنید (به احتمال زیاد این نسخه 64bit_-_Intel_x64 خواهد بود) و برای آخرین بار اینتر را فشار دهید.

حالا فایل .tar.gz را هایلایت کرده و “d” را فشار دهید. اکنون فایل دانلود خواهد شد.

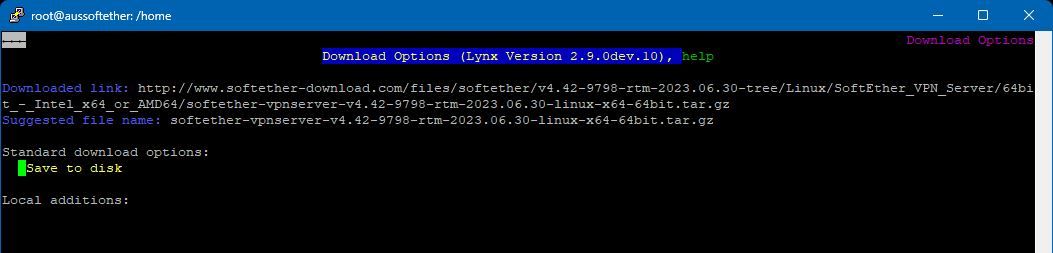

در نهایت، “Save to disk” را انتخاب کنید و سپس “q” را فشار دهید تا از مرورگر Lynx خارج شوید.

مرحله بعدی استخراج آرشیو است. توجه داشته باشید که اگر نسخه جدیدتری را دانلود کرده باشید، ممکن است نام فایل شما متفاوت باشد.

tar -xvzf softether-vpnserver-v4.42-9798-rtm-2023.06.30-linux-x64-64bit.tar.gz

به دایرکتوری vpnserver تازه ایجاد شده بروید

cd vpnserver

سپس دستور make را برای کامپایل نرم افزار صادر کنید.

make

در پایان فرآیند باید خروجی زیر را مشاهده کنید:

*** PacketiX VPN Server HTML5 Web Administration Console (NEW) ***

This VPN Server / Bridge has the built-in HTML5 Web Administration Console.

After you start the server daemon, you can open the HTML5 Web Administration Console is available at

https://127.0.0.1:5555/

or

https://ip_address_of_the_vpn_server:5555/

This HTML5 page is obviously under construction, and your HTML5 development contribution is very appreciated.

--------------------------------------------------------------------

make[1]: Leaving directory '/root/vpnserver'

مرحله بعدی انتقال نرم افزار و دایرکتوری تازه کامپایل شده به /usr/local است.

cd ..

mv vpnserver /usr/local/

اکنون، مجوزهای مناسب را در پوشه vpnserver تنظیم کنید.

cd /usr/local/vpnuser

chmod 600 *

chmod 700 vpnserver

chmod 700 vpncmd

در مرحله بعد، ما باید چند فایل ایجاد کنیم تا اطمینان حاصل کنیم که سرور SoftEther هنگام راه اندازی مجدد سرور اوبونتو اجرا می شود. برای ایجاد و ویرایش فایل ها می توان از ویرایشگر داخلی فایل متنی نانو استفاده کرد.

nano /etc/init.d/vpnserver

حالا موارد زیر را در فایل کپی و پیست کرده و آن را ذخیره کنید (ctrl-o, ctrl-x):

#!/bin/sh

### BEGIN INIT INFO

# Provides: vpnserver

# Required-Start:

# Required-Stop:

# Default-Start: 2 3 4 5

# Default-Stop:

# Short-Description: SoftEtherVPNServer

### END INIT INFO

# chkconfig: 2345 99 01

# description: SoftEther VPN Server

DAEMON=/usr/local/vpnserver/vpnserver

LOCK=/var/lock/subsys/vpnserver

test -x $DAEMON || exit 0

case "$1" in

start)

$DAEMON start

touch $LOCK

;;

stop)

$DAEMON stop

rm $LOCK

;;

restart)

$DAEMON stop

sleep 3

$DAEMON start

;;

*)

echo "Usage: $0 {start|stop|restart}"

exit 1

esac

exit 0

یک دایرکتوری جدید ایجاد کنید و مجوزهای سرویس جدید ایجاد شده را تنظیم کنید.

mkdir /var/lock/subsys

chmod 755 /etc/init.d/vpnserver

سپس یک فایل جدید به نام “vpnserver.service” در فهرست “/lib/systemd/system” ایجاد کنید.

nano /lib/systemd/system/vpnserver.service

موارد زیر را کپی کرده و در فایل پیست کرده و ذخیره کرده و ببندید.

Description=SoftEther VPN Server

After=network.target

[Service]

Type=forking

ExecStart=/usr/local/vpnserver/vpnserver start

ExecStop=/usr/local/vpnserver/vpnserver stop

[Install]

WantedBy=multi-user.target

سرویس SoftEther را برای راه اندازی مجدد فعال کنید.

systemctl enable vpnserver.service

اکنون سرویس SoftEther VPN را راه اندازی کنید.

/etc/init.d/vpnserver start

شما باید خروجی زیر را ببینید:

The SoftEther VPN Server service has been started.

Let's get started by accessing to the following URL from your PC:

https://<your public facing IP:5555/

or

https://<your public facing IP/

Note: IP address may vary. Specify your server's IP address.

در مرحله بعد، اسکریپت سرور را فعال کنید تا در راه اندازی مجدد راه اندازی شود.

update-rc.d vpnserver defaults

پیکربندی سرور SoftEther

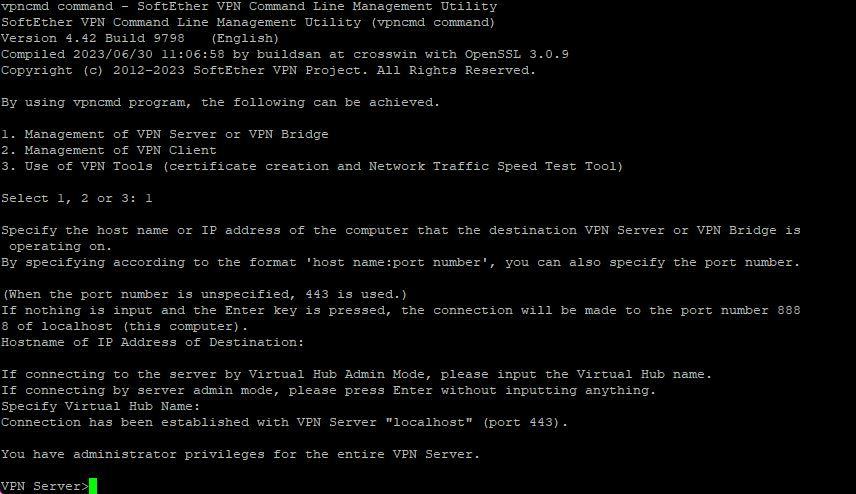

SoftEther دارای یک اسکریپت پیکربندی داخلی مفید برای ایجاد یک نسیم است. برای شروع اسکریپت، دایرکتوری کاری را تغییر می دهیم و اسکریپت را اجرا می کنیم.

cd /usr/local/vpnserver

./vpncmd

انتخاب های زیر را خواهید دید:

By using vpncmd program, the following can be achieved.

1. Management of VPN Server or VPN Bridge

2. Management of VPN Client

3. Use of VPN Tools

Select 1, 2 or 3: 1

1 را انتخاب کنید و دوبار اینتر را فشار دهید و خروجی زیر را خواهید دید:

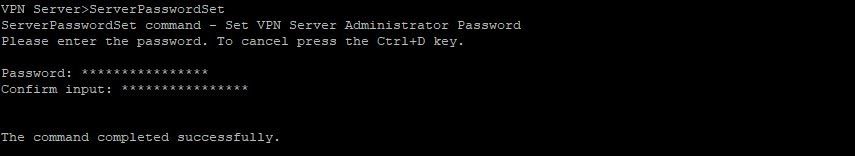

قبل از اینکه ادامه دهیم باید یک رمز عبور ادمین تنظیم کنیم

ServerPasswordSet

در اینجا رمز عبور مدیریت برای EtherSoft تنظیم می شود، رمز عبور (جدید) خود را وارد کرده و تأیید کنید.

مرحله بعدی ایجاد هاب و تنظیم رمز عبور (متفاوت با رمز عبور مدیریت) است. شما می توانید هاب را هر چه دوست دارید صدا بزنید، در این مثال ما از “VPN” استفاده کرده ایم.

HubCreate VPN

اکنون هاب “VPN” را که به تازگی ایجاد شده است پیکربندی می کنیم.

Hub VPN

درخواست شما باید نشان دهد:

VPN Server/VPN>

اکنون، شبکه مجازی مجازی را ایجاد می کنیم که آدرس های IP را به کلاینت های راه دور اختصاص می دهد.

SecureNatEnable

اکنون خروجی باید نشان دهد:

SecureNatEnable command - Enable the Virtual NAT and DHCP Server Function (SecureNat Function)

The command completed successfully.

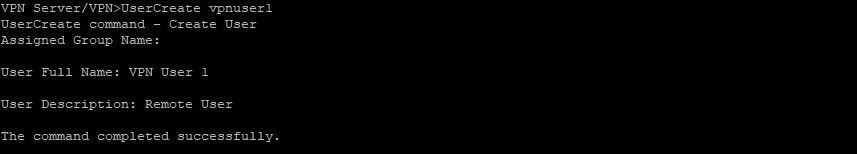

در مرحله بعد اولین کاربر را برای VPN ایجاد می کنیم.

UserCreate vpnuser1

شما باید خروجی زیر را ببینید:

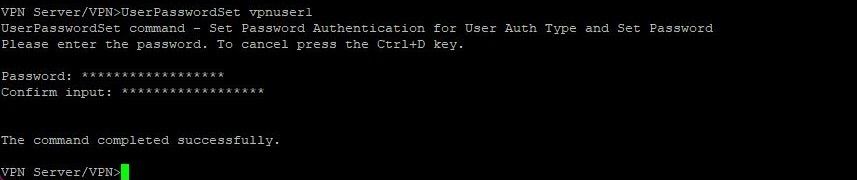

بعد، یک رمز عبور برای کاربر VPN تعیین کنید.

UserPasswordSet vpnuser1

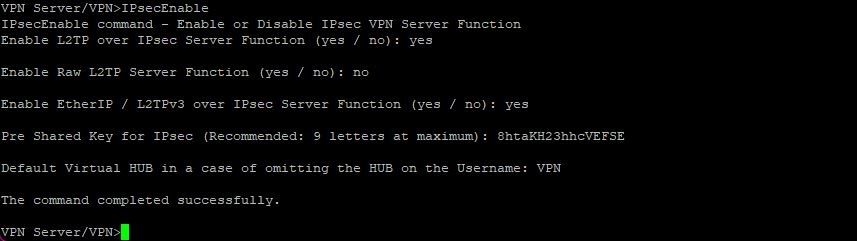

در مرحله بعد، پلتفرم چند پروتکلی SoftEther پیکربندی می شود.

IPsecEnable

اکنون از شما چندین سوال در مورد اینکه کدام سرویس ها را روشن کنید پرسیده می شود. می توانید از پاسخ های زیر استفاده کنید:

لطفاً توجه داشته باشید، کلید IPSec برای اتصالات L2TP استفاده خواهد شد، بنابراین لطفاً آن را تا حد امکان پیچیده کنید.

تبریک می گویم، پیکربندی کامل شد. برای خروج، «خروج» را تایپ کنید.

exit

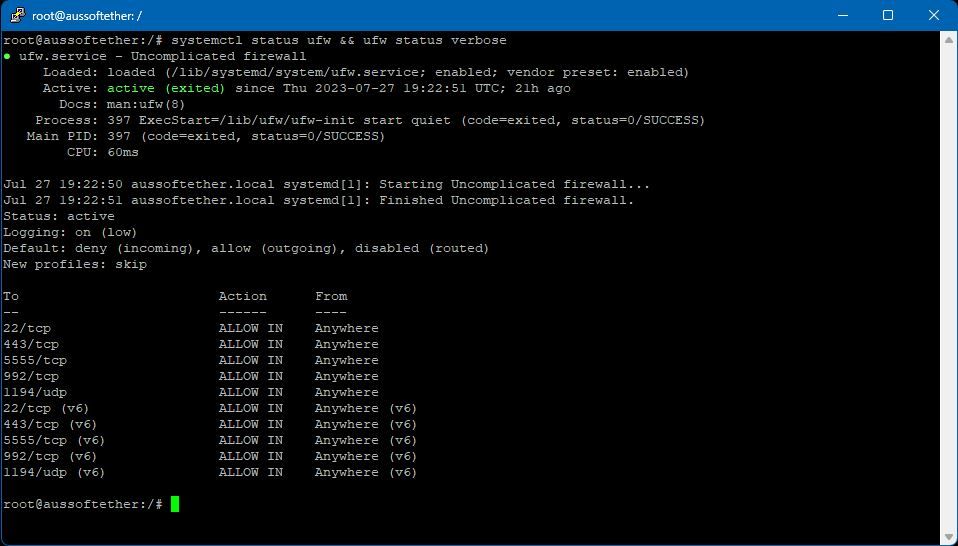

فعال کردن و پیکربندی فایروال UFW برای SoftEther

اگر سرور اوبونتو قبل از شروع به کار تازه بود، باید فایروال UFW داخلی را فعال و پیکربندی کنید.

ابتدا خط مشی پیش فرض را تنظیم کنید.

ufw default allow outgoing

ufw default deny incoming

اکنون برای باز کردن پورت های مورد نیاز SoftEther دستورات زیر را صادر کنید

ufw allow 443/tcp

ufw allow 5555/tcp

ufw allow 992/tcp

ufw allow 1194/udp

ufw allow SSH

فایروال را فعال و راه اندازی کنید.

ufw enable

UFW را تنظیم کنید تا در راه اندازی مجدد راه اندازی شود.

systemctl enable ufw

کارهای پایانی و منابع

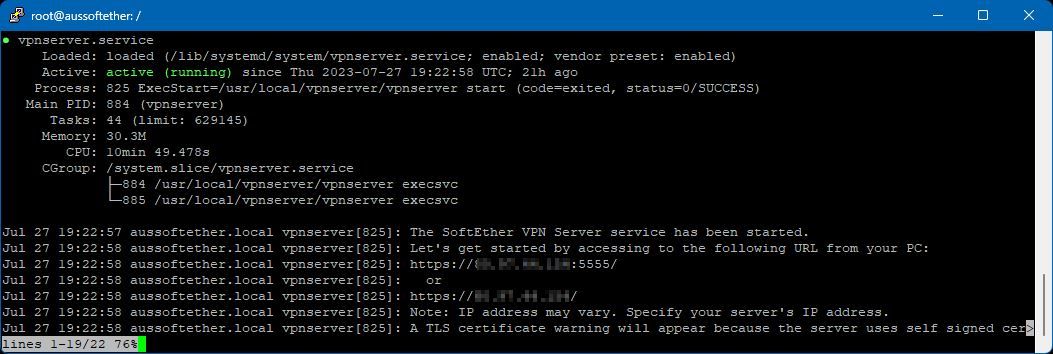

تبریک میگوییم، SoftEther VPN شما اکنون برای استفاده آماده است. در این مرحله، ایده خوبی است که سرور را مجددا راه اندازی کنید و مطمئن شوید که همه سرویس ها در حال اجرا هستند قبل از تلاش برای اتصال مشتری.

برای بررسی وضعیت سرور SoftEther VPN از دستور زیر استفاده کنید:

systemctl status vpnserver.service

برای بررسی وضعیت فایروال UFW از دستور زیر استفاده کنید:

systemctl status ufw && ufw status verbose

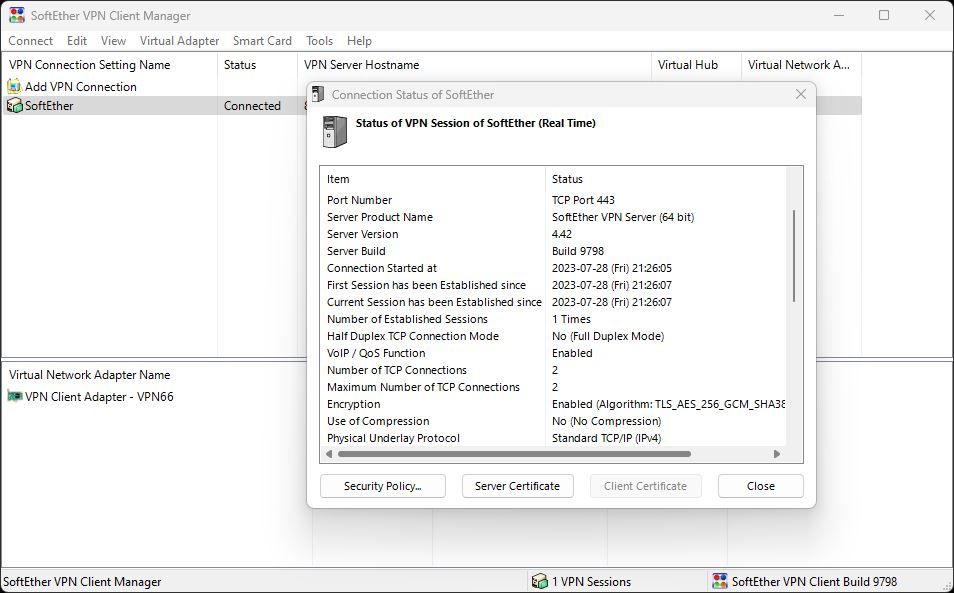

برای اتصال رایانه ویندوزی خود به HTTPS SoftEther VPN، سرویس گیرنده را می توان از وب سایت SoftEther دانلود کرد. در آنجا همچنین می توانید دستورالعمل های SoftEther را در مورد نحوه نصب و اتصال نرم افزار بیابید.

اطلاعات تکمیلی در مورد اتصال سایر سیستم عامل ها را نیز می توانید در بخش آموزش وب سایت SoftEther مشاهده کنید.

نتیجه

یک VPN SoftEther نصب شده بر روی سرور اوبونتو خود مزایای زیادی را ارائه می دهد، به ویژه از نظر شبکه های انعطاف پذیر و ایمن.

این راهحل نرمافزاری کمتر شناختهشده VPN را میتوان در سرتاسر جهان استقرار و استفاده کرد و میتواند حتی سختترین تکنیکهای مسدود کردن VPN را نیز دور بزند. بنابراین لطفاً این خبر را پخش کنید و از این راه حل سازگار و همه کاره VPN لذت ببرید.