JSON Web Tokens آسان برای استفاده، انعطاف پذیر و ایمن هستند. امروز نحوه استفاده از آنها را بیاموزید.

مکانیسم احراز هویت و مجوز امن برای حفاظت از اطلاعات حساس بسیار مهم است. یکی از مکانیسم هایی که محبوبیت قابل توجهی به دست آورده است، JSON Web Tokens (JWTs) است.

JWT ها روشی امن و کارآمد برای احراز هویت، مجوز و انتقال اطلاعات ارائه می کنند. آنها پایه ای قوی برای ایجاد برنامه های کاربردی وب و API های امن ارائه می دهند.

مقدمه ای بر JWT ها

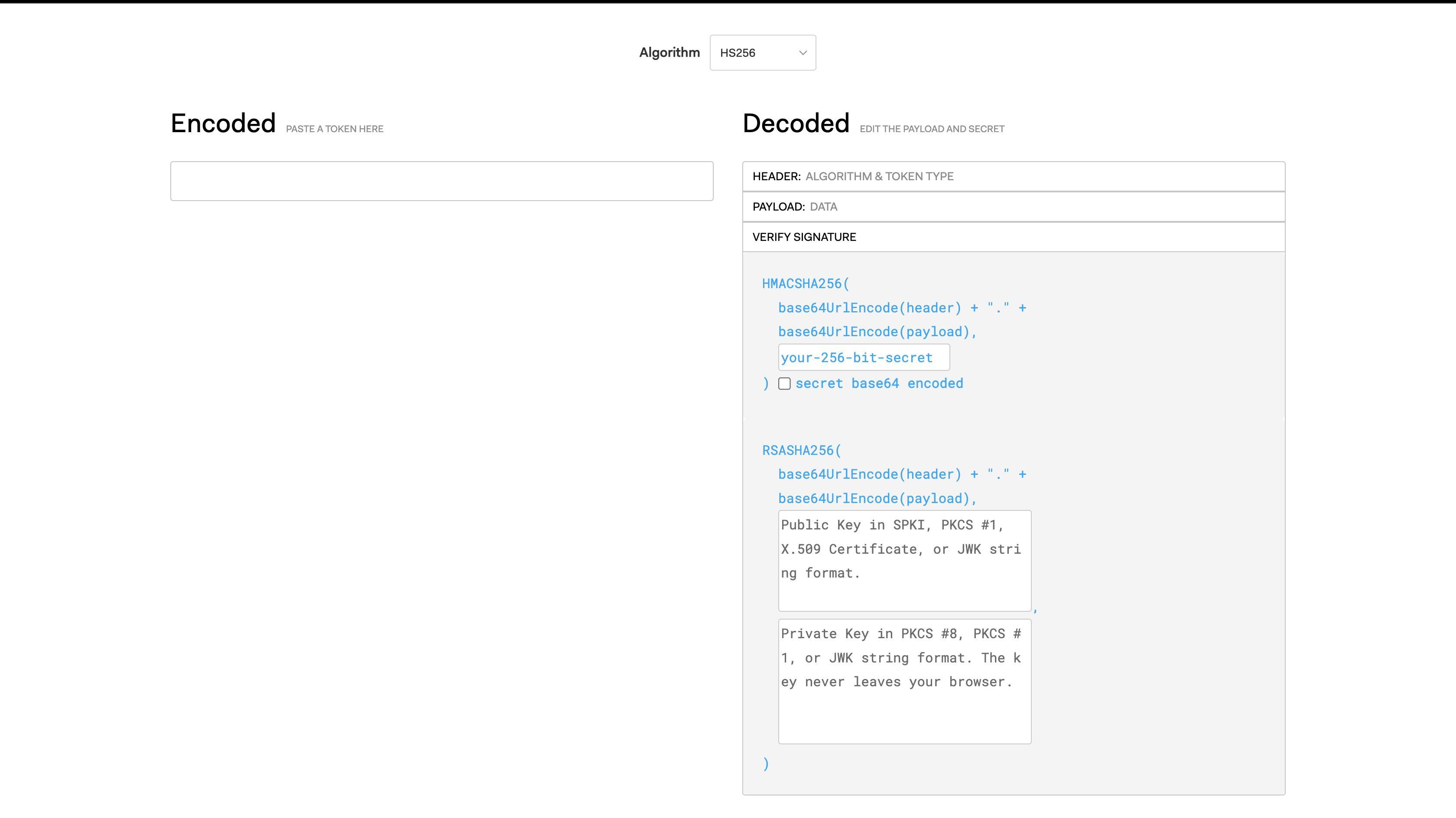

JWT ها ساختارهای داده ای خودکفا هستند که دو طرف می توانند از آنها برای انتقال اطلاعات استفاده کنند. JWT ها از سه بخش مجزا تشکیل شده اند: یک هدر، یک بار و یک امضا. هر قطعه هدف خاصی را در حصول اطمینان از یکپارچگی و اصالت نشانه انجام می دهد.

- هدر حاوی ابرداده در مورد نوع نشانه و الگوریتم امضا است. این به گیرنده کمک می کند تا نحوه اعتبارسنجی و پردازش توکن را تعیین کند.

- محموله داده ها یا ادعاهای انتقال را نگه می دارد. ادعاها ممکن است شامل اطلاعات کاربر، نقش ها، مجوزها و ابرداده های لازم باشد. مهم است که توجه داشته باشید که محموله به صورت عمومی قابل مشاهده است، بنابراین نباید داده های حساس را بدون رمزگذاری مناسب ذخیره کنید.

- امضا هدر کدگذاری شده، بارگذاری و یک کلید مخفی خصوصی برای سرور را ترکیب می کند. این اصالت و یکپارچگی توکن را تضمین می کند.

چرا JWT ها؟

در اینجا چند دلیل کلیدی وجود دارد که JWT ها به یک جزء اساسی توسعه وب مدرن تبدیل شده اند:

- JWT ها بدون حالت و مقیاس پذیر هستند. بر خلاف مکانیسمهای احراز هویت سنتی مبتنی بر جلسه، JWTها بدون حالت هستند. آنها به ذخیره سازی سمت سرور و مدیریت جلسه نیاز ندارند. این باعث می شود مقیاس برنامه ها و توزیع حجم کار در سرورها آسان تر شود.

- سازگاری بین دامنه ای می توانید از JWT ها در دامنه ها یا زیر دامنه های مختلف استفاده کنید. آنها برای ساخت سیستم های توزیع شده که در آن احراز هویت سرویس های زیادی را در بر می گیرد ایده آل هستند.

- امنیت تقویت شده با امضای دیجیتال، JWT ها با اطمینان از اعتبار توکن، سطح بالایی از امنیت را فراهم می کنند. علاوه بر این، JWT ها با ذخیره کردن تنها اطلاعات ضروری در محموله، میزان قرار گرفتن در معرض داده ها را کاهش می دهند.

- JWT ها سبک و کارآمد هستند. JWT ها جمع و جور و کارآمد هستند. این آنها را برای برنامه های تلفن همراه یا سناریوهایی با پهنای باند محدود ایده آل می کند.

گردش کار پیاده سازی JWT

برای اعمال JWT ها در برنامه خود باید این مراحل را دنبال کنید:

- تولید توکن در یک فرآیند احراز هویت کاربر موفق، سرور یک JWT تولید می کند. JWT هدر، محموله و کلید مخفی را ترکیب می کند. سرور توکن به دست آمده را برای مشتری ارسال می کند.

- ذخیره توکن مشتری توکن را به صورت ایمن ذخیره می کند. مشتری می تواند JWT ها را در ذخیره سازی محلی یا مکانیسم های ذخیره سازی ایمن روی پلت فرم ذخیره کند.

- ارسال توکن برای درخواست هایی که نیاز به احراز هویت دارند، سرویس گیرنده JWT را در سرصفحه های درخواست یا به عنوان یک پارامتر درج می کند. سرور توکن را تأیید می کند و اطلاعات لازم را از محموله استخراج می کند.

- انقضا و تمدید توکن JWT ها می توانند دارای یک زمان انقضا در محموله باشند. مشتری میتواند با استفاده از مکانیزم نشانههای تازهسازی برای مدیریت توکنهای منقضی شده، یک توکن تازهسازی شده درخواست کند.

با اجرای این مراحل، می توانید از قدرت JWT ها برای ایجاد برنامه های کاربردی وب ایمن و مقیاس پذیر استفاده کنید.

موارد استفاده و پیاده سازی JWT ها

JWT ها در حال متحول کردن پارادایم امنیتی هستند. در اینجا برخی از مناطق و موارد استفاده برای JWT ها آورده شده است.

- احراز هویت کاربر JWT ها برای احراز هویت کاربر در برنامه های کاربردی وب محبوب هستند. سرور می تواند به طور ایمن کاربر را برای درخواست های بعدی شناسایی و احراز هویت کند. ماهیت بدون حالت JWT ها نیاز به ذخیره سازی جلسات را از بین می برد و در نتیجه مقیاس پذیری بهبود می یابد.

- ورود به سیستم (SSO). JWT ها برای پیاده سازی SSO در سراسر سیستم ها عالی هستند. هنگامی که کاربر به یک برنامه وارد می شود، می توانید یک JWT ایجاد کنید تا به آنها اجازه دسترسی به سیستم های یکپارچه دیگر را بدهید. این تجربه کاربر را ساده می کند و در عین حال کنترل دسترسی ایمن را تضمین می کند.

- ارتباط امن JWT ها می توانند ارتباط بین میکروسرویس ها یا API ها را ایمن کنند. سرویس ها می توانند درخواست ها را بدون اتکا به سرور احراز هویت متمرکز تأیید کنند. این عدم تمرکز، مقیاس پذیری را افزایش می دهد و بار منابع شبکه را کاهش می دهد.

- احراز هویت بدون رمز عبور JWT ها احراز هویت بدون رمز عبور را فعال می کنند و راحتی و امنیت کاربر را افزایش می دهند. شما می توانید JWT ها را از طریق ایمیل یا پیامک صادر کنید تا هویت کاربر را بدون رمز عبور تأیید کنید و خطر سرقت اعتبار را کاهش دهید.

ملاحظات امنیتی JWT

امنیت JWT به مکانیزمهای اعتبارسنجی توکن قوی بستگی دارد. این مکانیسم ها شامل تأیید امضا، انتخاب الگوریتم، مهر زمانی و تأیید صادرکننده است.

محافظت از JWT ها از دستکاری و جعل

JWT های خود را با الگوریتم های جامد رمزنگاری مانند HMAC یا RSA امضا کنید. برای اطمینان از ایمن و معتبر بودن توکن، امضا را در حین اعتبارسنجی رمز تأیید کنید. همچنین، کلید مخفی را که برای امضای JWT ها استفاده می کنید ذخیره کنید تا از دسترسی غیرمجاز آنها محافظت کنید. روشهای چرخش کلید و ذخیرهسازی کلید امن را اجرا کنید.

جلوگیری از آسیب پذیری های امنیتی مشترک JWT

برای جلوگیری از سوء استفاده، زمان انقضا را به JWT های خود اضافه کنید و توکن های منقضی شده را رد کنید. JWT ها می توانند شامل یک مخاطب (ادعای aud) باشند که گیرنده مورد نظر توکن را مشخص می کند. بررسی کنید که آیا مخاطب با مقدار مورد انتظار مطابقت دارد تا از استفاده غیرمجاز جلوگیری شود. JWT ها را برای لغو یا لیست سیاه در صورت مشکوک به مصالحه یا استفاده غیرمجاز اجرا کنید.

ملاحظات امنیتی اضافی

JWT های خود را از طریق کانال های امن مانند HTTPS ارسال کنید تا از استراق سمع یا رهگیری توکن جلوگیری کنید. اندازه محموله خود را به حداقل برسانید تا خطر قرار گرفتن در معرض اطلاعات حساس را کاهش دهید. داده های حساس را در سمت سرور ذخیره کنید و در صورت لزوم آنها را بازیابی کنید. JWT ها را پس از ایجاد اعتبارسنجی و ضدعفونی کنید تا از تزریق و سایر حملات جلوگیری شود.

جایگزین های محبوب JWT

قبل و بعد از JWT، اقدامات دیگری برای احراز هویت و مجوز وجود داشته است. در اینجا برخی از جایگزین های JWT بسته به مشخصات برنامه شما وجود دارد.

جلسات دولتی

یکی از جایگزین های سنتی برای JWT ها، جلسات حالت است که در آن سرور داده های جلسه را حفظ می کند. جلسات سمت سرور امکان کنترل دقیق بر مدیریت جلسه را فراهم می کند اما ممکن است چالش های مقیاس پذیری را ایجاد کند. همچنین، آنها مستعد حملات خاص هستند.

OAuth 2.0

OAuth 2.0 یک پروتکل تأیید اعتبار است که به کاربران اجازه می دهد دسترسی محدودی به منابع خود را به برنامه های شخص ثالث بدهند. از توکن ها برای احراز هویت درخواست و چارچوبی برای احراز هویت و مجوز استفاده می کند. توسعه پذیری OAuth 2.0 با سناریوهایی که نیاز به دسترسی دقیق دارند، مناسب است.

OpenID Connect

OpenID Connect (OIDC) بر روی OAuth 2.0 ساخته می شود و یک لایه هویت اضافه می کند که یک راه استاندارد برای احراز هویت کاربران ارائه می دهد. شناسه های حاوی اطلاعات کاربر را معرفی می کند. همچنین به عنوان ادعاهای قابل تأیید در مورد هویت کاربر عمل می کند. OIDC یک انتخاب عالی است زمانی که فدراسیون هویت و قابلیتهای یک ثبت نام (SSO) ضروری هستند.

SAML

زبان نشانه گذاری ادعای امنیتی (SAML) یک استاندارد مبتنی بر XML برای تبادل داده های احراز هویت و مجوز است. SAML احراز هویت فدرال را فعال می کند. این به کاربران اجازه می دهد تا با یک مجموعه اعتبار به چندین برنامه دسترسی داشته باشند.

SAML ویژگی های امنیتی قوی ارائه می دهد، اما اتکای آن به XML چالش برانگیز است.

بسیاری از زبان ها و چارچوب ها از JWT ها پشتیبانی می کنند

پیاده سازی JWT ها به طور موثر می تواند امنیت و مقیاس پذیری برنامه های وب را به میزان قابل توجهی افزایش دهد. شما می توانید احراز هویت JWT را در بسیاری از زبان ها از جمله پایتون پیاده سازی کنید. پشتیبانی قوی برای احراز هویت کاربر در برنامههای Flask با JWT وجود دارد