به دنبال حفظ حریم خصوصی و ناشناس بودن آنلاین هستید؟ فوراً به VPN یا Tor مراجعه نکنید: MixNets می تواند پاسخگو باشد.

هر زمان که نیاز به بهبود حریم خصوصی آنلاین خود داشته باشیم، اغلب دو گزینه داریم: VPN یا Tor. اکثر کاربران اینترنت از روش اول استفاده می کنند، در حالی که افراد با دانش بیشتری از فناوری ترکیبی از این دو را به کار می گیرند.

اما در برخی موارد، MixNet، راه حل ناشناس دیگری که به طور گسترده مورد استفاده قرار نگرفته است، هنوز ویژگی های قدرتمند حریم خصوصی را ارائه می دهد، می تواند بهتر باشد. پس چیست؟ چگونه کار می کند؟ و چگونه با Tor و VPN ها مقایسه می شود؟

MixNet چیست؟

MixNet مخفف Mix Network است، فناوری که به حفظ امنیت اطلاعات ارسال شده از طریق اینترنت کمک می کند. این کار را با مخلوط کردن داده ها از منابع مختلف قبل از ارسال به مقصد انجام می دهد. این امر یافتن منبع و مقصد داده را برای افراد خارجی سخت می کند.

در حالی که بیشتر دادههای اینترنتی رمزگذاری شده و محتوای آن توسط پروتکلهایی مانند TLS و SSL محافظت میشود، حاوی ابردادههایی است که افراد خارجی میتوانند آنها را تجزیه و تحلیل کرده و برای شناسایی فرستنده و گیرنده استفاده کنند. یک MixNet برای محافظت از حریم خصوصی کاربران، ترکیب ابرداده را پیاده سازی می کند.

MixNet چگونه کار می کند؟

یک MixNet پروتکلهایی را اعمال میکند که دادهها را از منابع مختلف مخلوط و درهم میزنند در حالی که آنها را از طریق شبکهای از گرههای متصل به هم ارسال میکنند. این ابرداده مانند موقعیت جغرافیایی، IP فرستنده و گیرنده، اندازه پیام و زمان ارسال و دریافت را با هم ترکیب می کند. این امر، دستیابی به هر گونه بینش معناداری را برای افراد خارجی که می تواند به افشای هویت کاربران یا پیش بینی محتوای داده ها کمک کند، دشوار می کند.

MixNets از دو جزء تشکیل شده است:

- PKI (زیرساخت کلید عمومی): سیستمی که مواد کلید عمومی و اطلاعات اتصال شبکه مورد نیاز برای کارکرد MixNet را توزیع می کند.

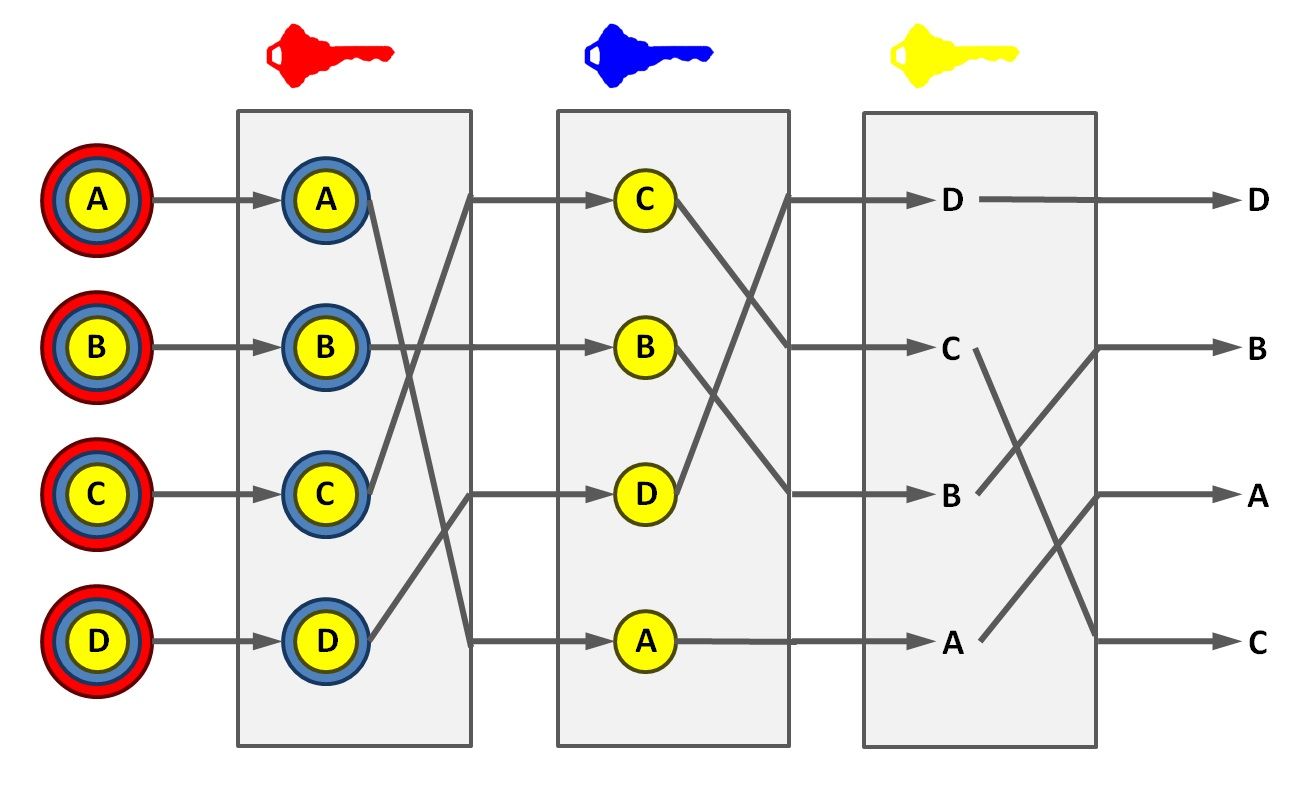

- Mixes: مسیرهای رمزنگاری که بخشی از شبکه مخلوط هستند. آنها پیام های دریافتی را دریافت می کنند، تغییر رمزنگاری را اعمال می کنند و داده ها را مخلوط می کنند تا از پیوند دادن پیام های ورودی و خروجی توسط ناظران جلوگیری شود.

سیستم PKI شبکه ترکیبی را نیرو میدهد و در صورت به خطر افتادن، کل شبکه در معرض خطر قرار میگیرد زیرا مهاجم میتواند گرههای تحت کنترل خود را جایگزین گرهها کند و به آنها اجازه دهد تا کنترل را در دست بگیرند. به همین دلیل باید غیرمتمرکز شود.

مخلوطها دادهها را به بیتها تجزیه میکنند و آن را به متن رمزی تبدیل میکنند که منجر به غیرقابلپیوند شدن بیتی میشود. سپس متن رمزی قبل از رسیدن به مقصد از طریق یک آبشار ترکیبی (ترتیب ثابت گره ها) رله می شود. علاوه بر این، مخلوطها برای جلوگیری از حملات بر اساس الگوهای زمانبندی تأخیر اضافه میکنند.

در حالی که یک گره ترکیبی برای رفع نگرانیهای مربوط به حریم خصوصی کافی است، اما خطر این است که یک نقطه شکست باشد. بنابراین، حداقل از سه ترکیب استفاده میشود که هر گره مستقل یک لایه ناشناس اضافه میکند و به انعطافپذیری جمعی شبکه کمک میکند.

MixNet در مقابل Tor

Tor یکی دیگر از فناوریهای طراحی شده برای افزایش حریم خصوصی آنلاین است که به طور گستردهتری مورد استفاده قرار گرفته است. با این حال، از رویکرد متفاوتی برای دستیابی به ناشناس بودن استفاده می کند.

در حالی که یک MixNet با مخلوط کردن دادهها کار میکند تا پیوند مبدأ و مقصد را دشوار کند، Tor از تکنیکی به نام مسیریابی پیاز استفاده میکند، که در آن دادهها در لایهها رمزگذاری میشوند و قبل از رسیدن به مقصد، از طریق یک سری رلههایی که توسط داوطلبان اداره میشوند، هدایت میشوند.

رلهها در شبکه Tor فقط برای رمزگذاری دادهها با کلیدهای منحصربهفرد عمل میکنند بدون اینکه بدانند ترافیک از کجا میآید و به کجا میرود. هر لایه رمزگذاری ردیابی مبدا و مقصد را دشوار می کند.

با این حال، با طراحی، Tor به گرههای خروجی نیاز دارد – رلههای نهایی در شبکه – که آخرین لایه رمزگذاری را رمزگشایی کرده و به مقصد ارسال کنند. اگر رله های نهایی مخرب باشند، این عامل یک نگرانی امنیتی ایجاد می کند.

رویکردهای منحصربهفرد برای ناشناس ماندن آنلاین که توسط MixNets و Tor استفاده میشود، منجر به نقاط قوت و ضعف متفاوتی میشود. به عنوان مثال، MixNets در جلوگیری از همبستگی زمانبندی و حملات تأیید خوب است، در حالی که Tor در برابر اثرانگشت وبسایت و حملات Sybil مؤثر است.

علاوه بر این، Tor به دلیل شبکه و پایگاه کاربر بزرگتر انعطاف پذیرتر است، در حالی که MixNets به دلیل درگیر شدن رله های شبکه کمتر، تأخیر کمتری دارد. انتخاب بین این دو به الزامات خاصی مانند سطح مورد نظر ناشناس بودن، تحمل تاخیر و اندازه شبکه بستگی دارد.

MixNet در مقابل VPN

VPN ها (شبکه های خصوصی مجازی) شاید پرکاربردترین پلتفرم های ناشناس و امنیتی آنلاین هستند که تا حدی به دلیل سهولت راه اندازی آنها و تعداد زیادی از ارائه دهندگان خدمات در بازار است.

VPN ها یک تونل رمزگذاری شده بین کاربر و سرور ایجاد می کنند. این تونل ترافیک اینترنتی کاربر را رمزگذاری میکند، دادههای شخصی، موقعیت مکانی و فعالیتهای مرور کاربر را مخفی میکند، و بنابراین از استراق سمع افراد خارجی جلوگیری میکند.

این رویکرد بر خلاف MixNets است که به صورت رمزنگاری قطعات دادههای اندازه بیت را قبل از مخلوط کردن آنها و عبور دادن آنها از طریق رلههای متعدد تغییر میدهند تا پیوند دادهها با طرفهای درگیر را دشوار کند.

VPN ها در مواردی موثر هستند که فرد بخواهد موقعیت مکانی خود را پنهان کند، به طور ایمن به Wi-Fi عمومی متصل شود، به محتوای محدود شده در منطقه دسترسی داشته باشد و حریم خصوصی عمومی را هنگام مرور اینترنت حفظ کند. با این حال، از آنجایی که آنها باید به یک زیرساخت سرور متمرکز VPN تکیه کنند، در معرض مسائل مربوط به اعتماد و نگرانی های مربوط به حریم خصوصی هستند.

از سوی دیگر، MixNets در مواردی که ناشناس بودن قوی و محافظت از ابرداده مورد نیاز است، مؤثرتر است. آنها همچنین دارای تأخیر کمتر و معماری غیرمتمرکزتری نسبت به VPN ها هستند که به سرورهای متمرکز وابسته هستند.

محدودیت های MixNets

MixNets همچنین با محدودیتهای متعددی مواجه است که میتواند بر اثربخشی و عملی بودن آنها تأثیر بگذارد.

- تأخیر: فرآیند مخلوط کردن پیامها را قبل از ارسال به تأخیر میاندازد. در حالی که این برای جلوگیری از حملات همبستگی زمانبندی ضروری است، میتواند بر تجربه کاربر برای برنامههای بلادرنگی که به تعاملات با تأخیر کم نیاز دارند، تأثیر بگذارد.

- مسائل مقیاس پذیری شبکه: با افزایش تعداد کاربران و پیام ها، حفظ گره های ترکیبی مورد نیاز و مدیریت فرآیند پیچیده تر می شود. مقیاس پذیری شبکه می تواند یک چالش باشد، به خصوص در کاربردهای مقیاس بزرگ MixNets.

- سربار پهنای باند: فرآیند اختلاط اندازه بسته های داده را افزایش می دهد و منجر به مصرف پهنای باند بالاتر نسبت به ارتباطات مستقیم می شود. این می تواند برای کاربران با پهنای باند محدود یا برنامه هایی که به انتقال کارآمد داده نیاز دارند، نگران کننده باشد.

- ناراحتی کاربر: MixNets ممکن است کاربران را ملزم به نصب نرم افزار تخصصی یا استفاده از پروتکل های خاص کند که می تواند مانع از پذیرش گسترده شود. رابط های کاربر پسند و ادغام یکپارچه برای تشویق مشارکت کاربر ضروری هستند.

- حملات Sybil: MixNets می تواند در برابر حملات Sybil آسیب پذیر باشد، جایی که یک مهاجم گره های جعلی زیادی ایجاد می کند تا بر روی شبکه نفوذ کند. این می تواند منجر به تغییر مسیر پیام، دستکاری، یا نقض حریم خصوصی شود.

اگرچه MixNets حفاظت از حریم خصوصی قوی ارائه میکند، اما محدودیتهای آنها آنها را گزینههای کمتری برای حفظ حریم خصوصی آنلاین میکند. با این حال، چندین فناوری آینده این محدودیت ها را برطرف می کنند. به عنوان مثال، HOPR از شبکهسازی P2P گرهها استفاده میکند که مقیاسپذیری را افزایش میدهد، در حالی که Nym گرههای ترکیبی را در لایهها مرتب میکند و معماری را تشکیل میدهد که مقیاسپذیری بیشتری را بدون به خطر انداختن ناشناس بودن ارائه میدهد.

آیا باید از MixNets استفاده کنید؟

اینکه آیا از MixNets برای بهبود حریم خصوصی آنلاین خود استفاده کنید یا نه بستگی به نیازهای خاص شما، تمایل شما به تحمل تاخیر و سربار پهنای باند و سازگاری برنامه های کاربردی شما دارد.

اگر به خصوص نگران ناشناس ماندن هستید و اگر برنامههایی دارید که به زمان حساس نیستند، Mixnets مناسب هستند. اما اگر راه حل های کاربر پسند را ترجیح می دهید یا از برنامه های ارتباطی بلادرنگ استفاده می کنید، مناسب نیستند. در هر صورت، مهم است که مزایا، محدودیت ها و ملاحظات را قبل از تصمیم گیری در مورد ضروری بودن MixNets ارزیابی کنید.